CISOレポート

デジタルレジリエンスへの道を取締役会と共に歩む

CISOと取締役会はかつてないほど緊密に連携しています。それぞれが果たすべき役割はまったく異なるため、成功指標に対する認識にずれがあります。

SOCの規模が拡大し、成熟度が高まると、プロアクティブな防御のために効果的で反復可能なプロセスを確立することが不可欠になります。これは、脅威ハンティングを必須のステップとして組み込む必要があるということでもあります。脅威の高度化、巧妙化が進み、その多くが従来のサイバーセキュリティ防御をすり抜けるようになる中で、SOCは、重大な問題に発展する前に脅威を発見し、ログに記録、監視、修復する高いスキルを持った脅威ハンターを必要としています。

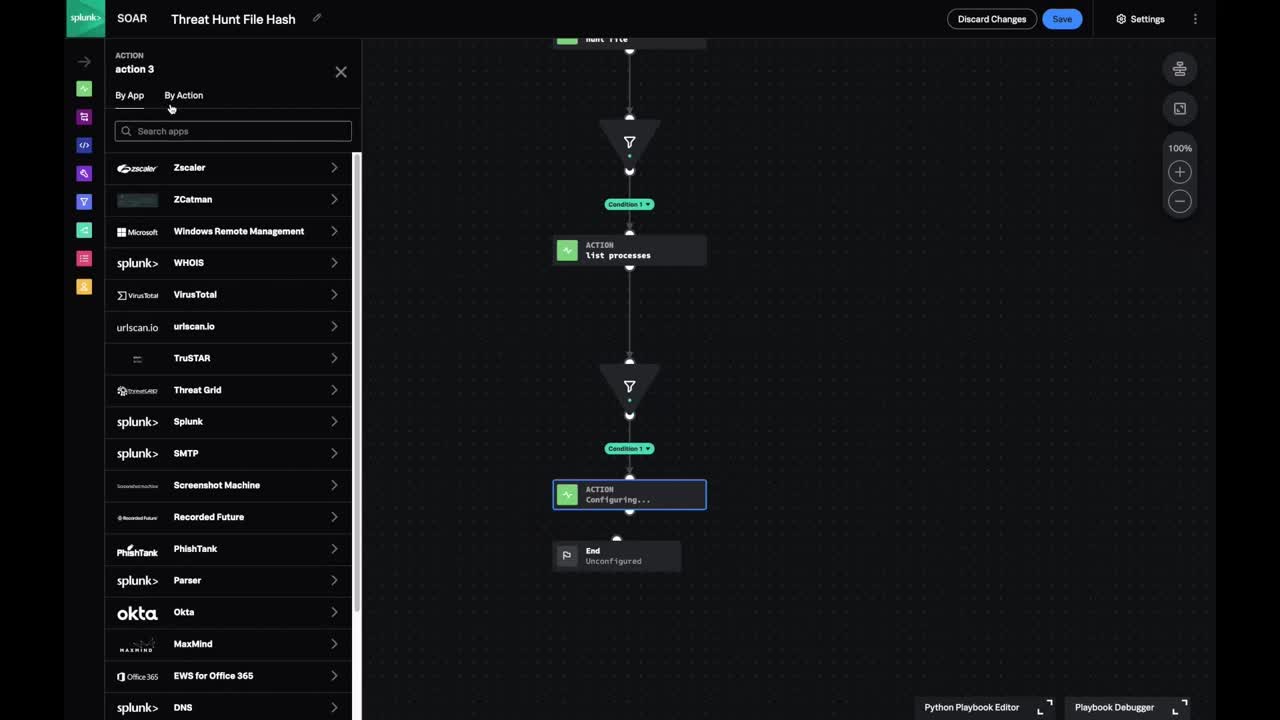

その脅威ハンターをサポートするのがSplunk SOARです。Splunk SOARでは、Huntingプレイブックによる自動化を通じて、環境内の潜在的な脅威を簡単に検出できます。今月のプレイブック紹介では、Splunk SOARのHuntingプレイブックを使って脅威ハンティングをすばやく実行する方法について説明します。

脅威ハンターの仕事は、未知の脅威を発見することです。脅威ハンターは、大量のセキュリティデータを分析し、ツールでは見落とされることのある不審なアクティビティパターンを探して、ネットワーク内に潜伏しているマルウェアや攻撃の兆候を見つけ出します。また、攻撃者が使用する戦術や技法に関する知識を深め、サイバー攻撃を防ぐための綿密な防御策を立てます。その際は、MITRE ATT&CKなど、広く普及しているフレームワークに沿って、組織の環境に合わせた具体策を検討します。

Huntingプレイブックでは、組織内のさまざまなセキュリティテクノロジーを使って、環境内のデータソースでアーティファクトが検出されます。このプレイブックの使い方は以下のとおりです。

このプレイブックの具体的な内容と設定手順については、次のビデオを参照してください。

これで、プレイブックを使って環境内で自動的にIoC (侵害の兆候)を探し、脅威を検出して、影響を受けたシステムの詳細と、影響を受けたファイルシステムの効果的な調べ方を確認できます。

research.splunk.com/playbooksでは、ほかにも多くの便利なプレイブックを紹介しています。ぜひチェックしてください。

また、最新の脅威ハンティング手法については、E-book『PEAK脅威ハンティングフレームワーク』もぜひご覧ください。

Splunkプラットフォームは、データを行動へとつなげる際に立ちはだかる障壁を取り除いて、オブザーバビリティチーム、IT運用チーム、セキュリティチームの能力を引き出し、組織のセキュリティ、レジリエンス(回復力)、イノベーションを強化します。

Splunkは、2003年に設立され、世界の21の地域で事業を展開し、7,500人以上の従業員が働くグローバル企業です。取得した特許数は1,020を超え、あらゆる環境間でデータを共有できるオープンで拡張性の高いプラットフォームを提供しています。Splunkプラットフォームを使用すれば、組織内のすべてのサービス間通信やビジネスプロセスをエンドツーエンドで可視化し、コンテキストに基づいて状況を把握できます。Splunkなら、強力なデータ基盤の構築が可能です。