CISOレポート

デジタルレジリエンスへの道を取締役会と共に歩む

CISOと取締役会はかつてないほど緊密に連携しています。それぞれが果たすべき役割はまったく異なるため、成功指標に対する認識にずれがあります。

2024年7月19日、世界的なサイバーセキュリティ企業であるCrowdStrike社のソフトウェアアップデートの欠陥により、大規模な障害が発生しました。このインシデントは、輸送、防衛、製造、金融をはじめとする幅広い業界の数百万台のWindowsマシンに影響を与えました。CrowdStrike社は公式声明を発表し、ブログで最新情報を提供しています。Microsoft社も修復方法に関するブログを公開しています。こちらの情報をぜひご覧ください。

このブログ記事では、SplunkとCrowdStrike製品をご利用のユーザー向けに、CrowdStrike製品による障害の影響範囲を詳しく調査する方法をご紹介します。

公開されている情報に基づいて、Splunkは、今回のインシデントが組織に与える影響をより正確に把握するために役立ついくつかの検出ルールを開発し、参照リソースをまとめました。

以下の検出ルールは、Splunkのセキュリティとオブザーバビリティの統合プラットフォームを補強するSIEMソリューション、Splunk Enterprise Securityで使用することを想定しています。テクニカルサポートについては、サポートポータルからお問い合わせください。

このサーチを使用するには、Falcon Data Replicatorからデータを取り込むために、Splunk Add-on for CrowdStrikeのAppが必要です。このAppで生成されるソースタイプについて詳しくは、Splunkドキュメントを参照してください。

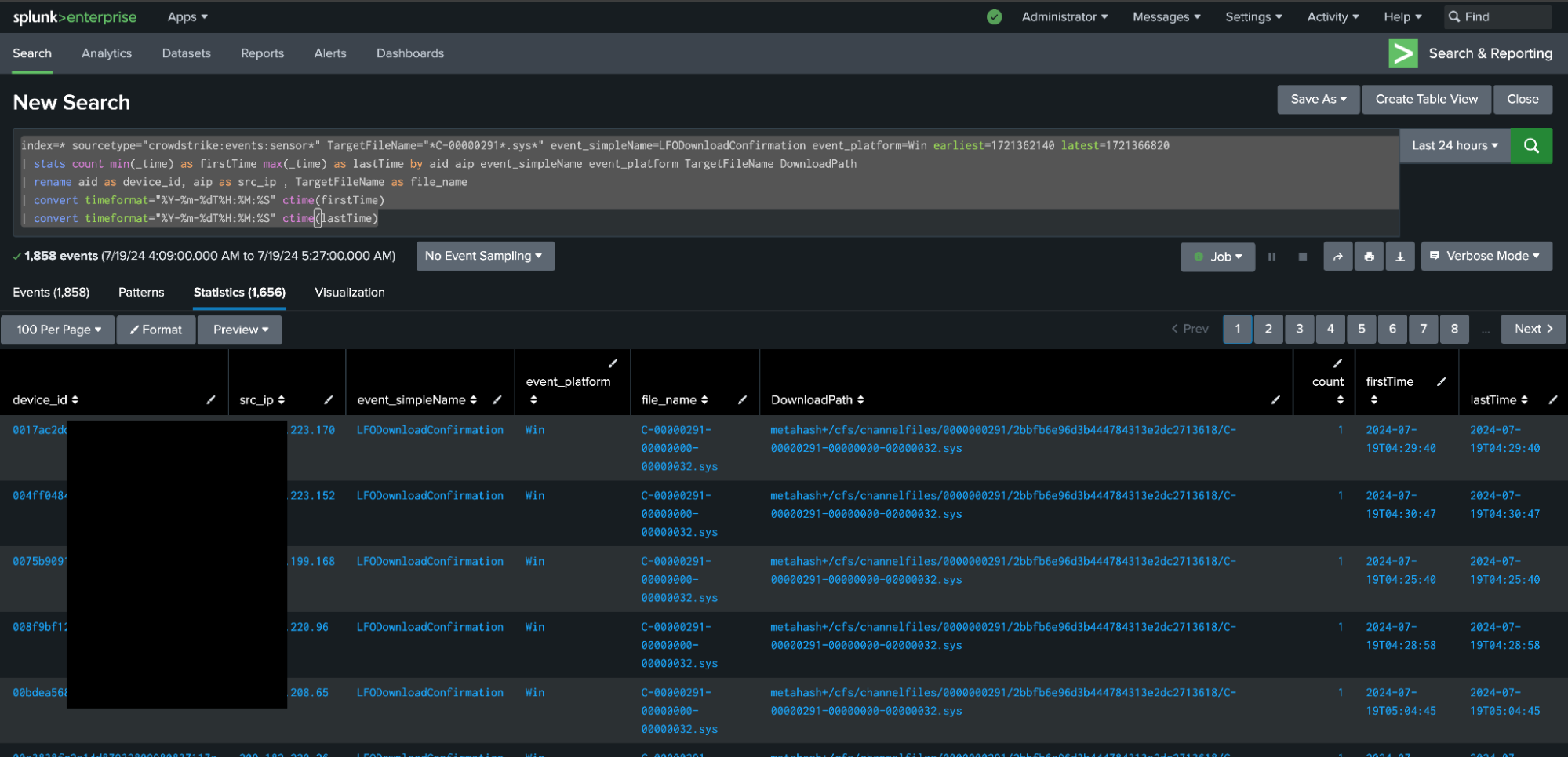

このサーチでは、CrowdStrike製品のセンサーログを検索して、CrowdStrike社が提供した欠陥のあるコンテンツアップデートのファイルダウンロードを検出します。ターゲットファイル名が「C-00000291」を含み「.sys」で終わる、LFODownloadConfirmationイベントのエントリーを探します。この文字列が含まれるファイルが問題のアップデートファイルと考えられます。検索範囲は、CrowdStrike社がこのアップデートを提供していた期間に絞っています。

index=* sourcetype="crowdstrike:events:sensor" TargetFileName="*C-00000291*.sys*" event_simpleName=LFODownloadConfirmation event_platform=Win earliest=1721362140 latest=1721366820 | stats count min(_time) as firstTime max(_time) as lastTime by aid aip event_simpleName event_platform TargetFileName DownloadPath | rename aid as device_id, aip as src_ip , TargetFileName as file_name | convert timeformat="%Y-%m-%dT%H:%M:%S" ctime(firstTime) | convert timeformat="%Y-%m-%dT%H:%M:%S" ctime(lastTime)

「sourcetype="crowdstrike:events:sensor"」のサンプルログを次に示します。

{

"event_simpleName": "LFODownloadConfirmation",

"ConfigStateHash": "3600681180",

"aip": "18.82.155.193",

"DownloadServer": "lfodown01-b.cloudsink.net",

"DownloadPath":

"metahash+/cfs/channelfiles/0000000291/bd9a5c40318869df823085f4449d4c9a/C-00000291-00000000-00000032.sys",

"DownloadPort": "443",

"ConfigBuild": "1007.3.0018408.1",

"event_platform": "Win",

"Entitlements": "15",

"name": "LFODownloadConfirmationV1",

"EventOrigin": "17",

"CompletionEventId": "Event_ChannelDataDownloadCompleteV1",

"id": "3aab720a-f12d-139d-883c-693105c5a42c",

"EffectiveTransmissionClass": "0",

"aid": "69483d8c3f0bb47758126f30921102e8",

"timestamp": "1721366804209",

"cid": "bd9a5c40318869df823085f4449d4c9a",

"TargetFileName": "C-00000291-00000000-00000032.sys"

}

これは本番環境から取得したデータです。影響対象情報があるフィールド“aip”、“id”、“cid”と、“DownloadPath”フィールドの“cid”の値は匿名化されています。

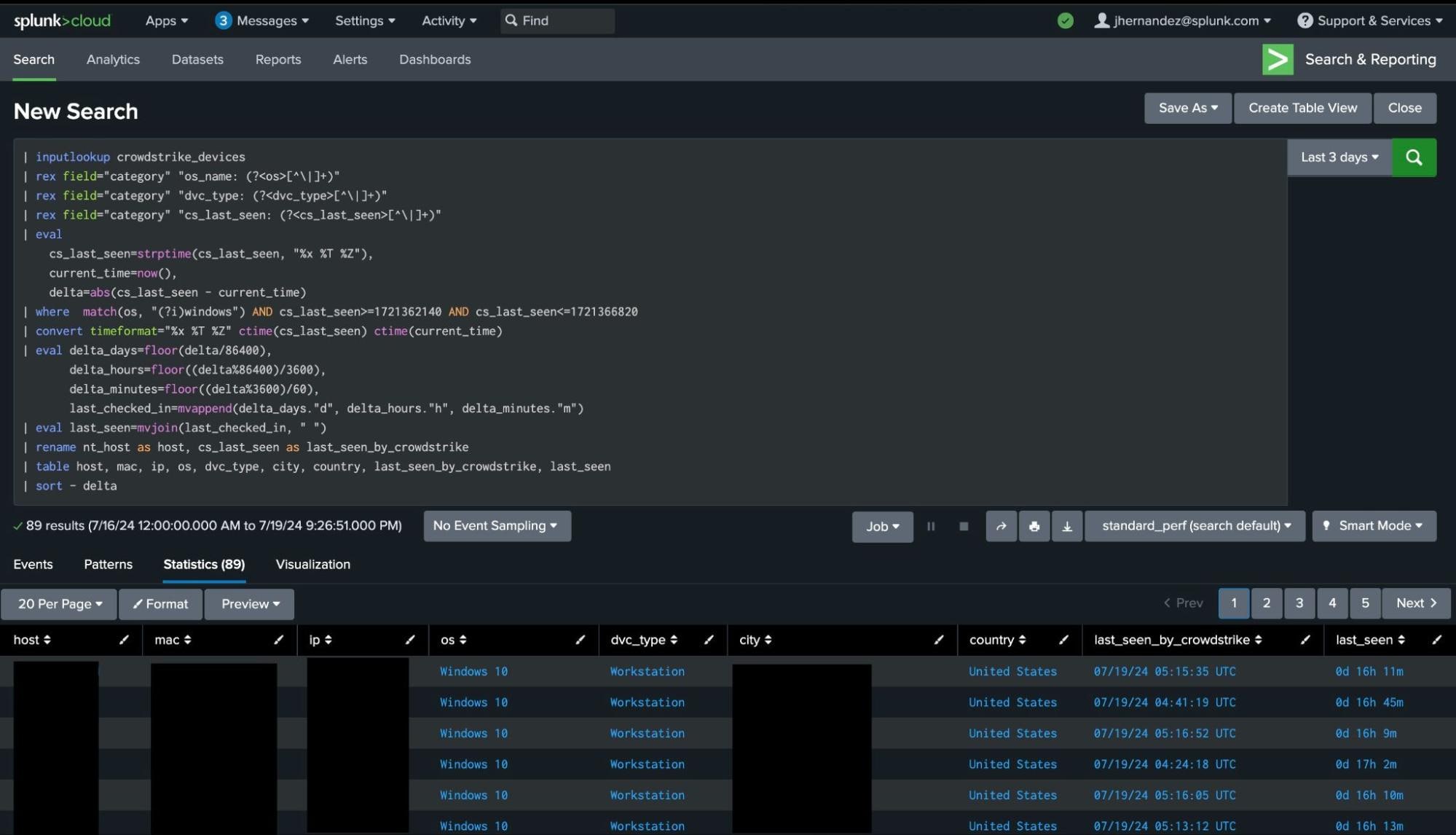

このサーチを使用するには、Splunk Add-on for CrowdStrikeとCrowdStrike Devices Inventory for Splunkが必要です。

このサーチでは、「crowdstrike_devices」ルックアップテーブルのデータを使用し、障害が発生した2024年7月19日04:09:00 (UTC)から、最後に確認された日時までの差分を計算することで、CrowdStrike製品で登録されていないWindowsマシンを特定します。

| inputlookup crowdstrike_devices | rex field="category" "os_name: (?[^\|]+)" | rex field="category" "dvc_type: (?[^\|]+)" | rex field="category" "cs_last_seen: (?[^\|]+)" | eval cs_last_seen=strptime(cs_last_seen, "%x %T %Z"), current_time=now(), delta=abs(cs_last_seen - current_time) | where match(os, "(?i)windows") AND cs_last_seen>=1721362140 AND cs_last_seen<=1721366820 | convert timeformat="%x %T %Z" ctime(cs_last_seen) ctime(current_time) | eval delta_days=floor(delta/86400), delta_hours=floor((delta%86400)/3600), delta_minutes=floor((delta%3600)/60), last_checked_in=mvappend(delta_days."d", delta_hours."h", delta_minutes."m") | eval last_seen=mvjoin(last_checked_in, " ") | rename nt_host as host, cs_last_seen as last_seen_by_crowdstrike | table host, mac, ip, os, dvc_type, city, country, last_seen_by_crowdstrike, last_seen | sort - delta

上記の検出ルールに加えて、Splunkコミュニティのメンバーが作成したAppや、ホスト登録の追跡に関する記事も、今回のインシデントの調査に役立ちます。

Splunkをご利用のユーザーは、この記事で紹介したセキュリティコンテンツを使って、CrowdStrike製品による障害の影響範囲を詳しく調査できます。このコンテンツの公開と、コミュニティによるさまざまな情報、ソリューション、被害組織への支援の提供は、不測の事態に直面したときのSplunkコミュニティの強さを証明しています。

今回のインシデントは、特にインストール型のエージェントを使用する製品において、ソフトウェアアップデートに潜在的なリスクがあることを思い出させるものでした。それでも、強固なセキュリティ態勢を維持するという包括的な観点で自動更新プロセスにメリットがあることは確かです。

今後、このインシデントを教訓に、業界全体でアップデートの適用と品質保証のプロセスの改善が進む可能性があります。また、インシデント対応計画をしっかりと立てておくことの重要性と、サイバーセキュリティの課題に対処するために連携するコミュニティの価値が改めて見直されることになるでしょう。

この記事の執筆にあたってご協力いただいたKevin Jarvis、Jonathan Heckinger、Emmanuel Jamison、Lou Stella、Bhavin Patel、Rod Soto、Eric McGinnis、Tyne Darke、Anne Ortel、Jose Hernandez、および、Splunkに登録していないマシンの特定方法を教えてくださったZachary Christensenに感謝申し上げます(敬称略)。

Splunkプラットフォームは、データを行動へとつなげる際に立ちはだかる障壁を取り除いて、オブザーバビリティチーム、IT運用チーム、セキュリティチームの能力を引き出し、組織のセキュリティ、レジリエンス(回復力)、イノベーションを強化します。

Splunkは、2003年に設立され、世界の21の地域で事業を展開し、7,500人以上の従業員が働くグローバル企業です。取得した特許数は1,020を超え、あらゆる環境間でデータを共有できるオープンで拡張性の高いプラットフォームを提供しています。Splunkプラットフォームを使用すれば、組織内のすべてのサービス間通信やビジネスプロセスをエンドツーエンドで可視化し、コンテキストに基づいて状況を把握できます。Splunkなら、強力なデータ基盤の構築が可能です。