CISOレポート

デジタルレジリエンスへの道を取締役会と共に歩む

CISOと取締役会はかつてないほど緊密に連携しています。それぞれが果たすべき役割はまったく異なるため、成功指標に対する認識にずれがあります。

注目を浴びるサイバー犯罪と言えば、深刻な問題を引き起こす技術的な脆弱性や、国家支援型の脅威ベクトルなどを思い浮かべることでしょう。

しかし実際には、ほとんどのサイバー犯罪がサイバー攻撃キルチェーンの中で最も脆弱な部分である人的要素を狙っています。こうした攻撃では、ソーシャルエンジニアリングの仕組みを悪用します。このタイプの攻撃が急増していることを裏付ける証拠として、以下のような統計が公開されています。

このブログ記事では、攻撃者やサイバー犯罪者がソーシャルエンジニアリング攻撃に使うさまざまな手口を解説し、ソーシャルエンジニアリング攻撃を防ぐ方法を紹介します。

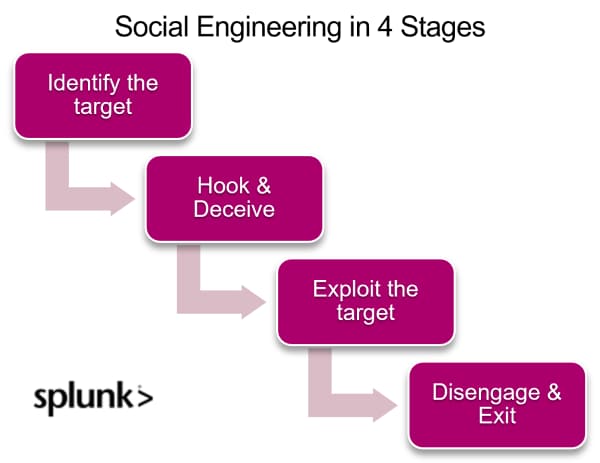

ソーシャルエンジニアリングとは、人間のミスや弱みにつけ込んで機密情報を盗み出す、悪意ある行動を総称したものです。攻撃者はターゲットと直接やり取りして、被害者自身が情報を提供するように仕向けます。

このプロセスは、具体的には以下の4段階で構成されています。

ソーシャルエンジニアリング攻撃では、組織内の全員に攻撃を仕掛けなくても組織に甚大な被害を与えることができます。ソーシャルエンジニアリング攻撃が危険な理由はここにあります。しかるべき権限を持つ人を1人でもだますことができれば、攻撃者は組織に大きな損害を与えられるのです。

ソーシャルエンジニアリング攻撃を達成するうえで、攻撃者はシステムのセキュリティを回避する必要がありません。システムを強固なセキュリティで守っていたとしても、標的になってしまいます。これは、ソーシャルエンジニアリング攻撃が正規のユーザーを操って目標を達成するため、システム自体を改ざんする必要がないからです。

ソーシャルエンジニアリング攻撃によって、なりすましの被害が発生することもあります。攻撃者は正規ユーザーの個人情報を盗み、その情報を使用してその人になりすまします。攻撃者は、盗んだ個人情報を悪用して犯罪を行ったり、その正規ユーザーが本来しないであろう取引を実行したりすることができます。この場合、被害者の信用が傷ついてしまいます。ソーシャルエンジニアリング攻撃によって、正当な権限を持たない人物が、本来であればできないはずの行動を取れるようになります。

多くの場合、ソーシャルエンジニアリングの被害者は、そうとは知らずにだまされて金銭を提供したり、商品を購入したりします。このような被害では、攻撃者はソーシャルエンジニアリングの手口を通じて、被害者が気付かないうちに銀行のカードの暗証番号を盗みます。盗まれた情報は保存され、次々と悪用されてしまいます。

大半のソーシャルエンジニアリングでは、データの損失、認証情報の盗難、そしてマルウェアやランサムウェア攻撃による被害が発生します。また、多くの場合、攻撃者は本来は許可されないリソースにアクセスし制御できるようになります。

典型的なソーシャルエンジニアリングでは、詐欺師が人間の心理を巧みに操ります。詐欺師は、ソーシャルエンジニアリングの手口を取り入れて、疑いを持たない被害者の不安、信頼、興味につけ込みます。

被害者を操るために詐欺師がよく使うソーシャルエンジニアリングの手口を以下に紹介します。

最も一般的な手法が、フィッシング攻撃です。攻撃者はメール、SMS、ソーシャルメディアなどの個人間のコミュニケーションツールを使用して疑いを持たないユーザーをそそのかし、悪意のあるリンクをクリックさせたり、危険なファイルをダウンロードさせたり、アカウントのログイン情報といった個人情報を聞き出したりします。

フィッシング攻撃は、個人間のコミュニケーションプラットフォームを使って被害者に悪意のあるリンクを送りますが、フィッシング攻撃が標的にするのは個人だけではないという点に注意が必要です。攻撃者は組織内の疑いを持たない複数の人物を操ることで、フィッシング攻撃を完遂することもあります。フィッシング攻撃は、「アングラー」フィッシングと「スピア」フィッシングの2種類に分けられます。

スピアフィッシングでは、攻撃者が被害者の信頼する同僚や友人などになりすまし、組織内の特定の人物から機密情報を盗み出そうとします。標的とされた人は特定の権限やアクセス権を持っていることがあり、適切に対処しなければ甚大な被害に発展するおそれがあります。攻撃者は疑いを持たない被害者を説得して、機密情報を漏えいさせたり、特定の操作を行わせたりします。結果として、組織にデータの損失や金銭的な被害が発生します。

一方、アングラーフィッシングは、特定の人物を標的にせず、組織内にいる複数の人物に向けて攻撃を仕掛けます。スピアフィッシングほどターゲットを絞り込みません。

ベイティング(釣り餌)という名前が示すように、この手口では攻撃者が嘘の約束で疑いを持たない被害者を誘惑します。詐欺師の目的は、標的から個人情報を聞き出したり、標的のコンピューターにマルウェアをインストールさせたりすることです。

ベイティングは物理的な形で行われることもあります。たとえば、攻撃者がマルウェアに感染させたフラッシュドライブなどを放置して、わざと被害者に見つけさせるという手口があります。疑いを持たない標的は、そのフラッシュドライブを見つけても怪しいものだと思わず、そのまま自分のコンピューターに差し込んでしまうことがあります。こうしたデバイスは、コンピューターに接続されると次の操作を行うように仕組まれています。

対面でのやり取りを通じて標的からデバイスを盗み、そこから情報を取得するという攻撃もあります。

オンラインでベイティングが行われることもあります。たとえば攻撃者は、ユーザーに何らかの報酬を約束する偽の広告を出して、標的の関心を引きます。こうした広告には、危険なリンクが仕込まれています。広告を見たユーザーがリンクをクリックすると、リダイレクトされて悪意のあるファイルがコンピューターにダウンロードされることになります。場合によっては、銀行の暗証番号などの個人データを入力するよう求める広告もあります。個人データを取得した攻撃者は、被害者になりすまして犯罪を実行します。

オフラインでもオンラインでも行われるもう1つのソーシャルエンジニアリング攻撃に、プリテキスティングがあります。この手口では、攻撃者が実在の人物や役職になりすまして、疑いを持たない被害者をだまします。

オフラインで行われる場合、攻撃者は実在の人物になりすまし、被害者からの信頼を獲得します。信頼を得てやり取りができるようになると、相手をだまして何らかの機密情報を引き出します。疑いを持たない被害者は詐欺師を信頼しているため、求められた情報を渡してしまいます。そして盗まれた情報の種類に応じて、なりすましや金銭的損失などのさまざまな被害がもたらされます。

オンラインの場合、攻撃者は著名な人物になりすまし、コミュニケーションツールを使って被害者とやり取りをしようとします。ここでも、盗まれた情報に応じてさまざまな被害が生まれます。

この手口では、攻撃者が偽のWebサイトを作成して、被害者にアクセスを促します。Webサイトにはコードを仕掛け、ポップアップウィンドウが開くようにしておきます。多くの場合、表示されたポップアップでは、システムでウイルスが見つかったなどという偽のアラートが被害者に表示されます。

この手法では、疑いを持たない被害者の恐怖心につけ込んで、被害に巻き込もうとします。たとえば、攻撃者はセキュリティソフトウェアを購入するように迫ります。この攻撃にだまされると、被害者の銀行情報が攻撃者の手に渡ります。また、セキュリティソフトウェアを無料で紹介するケースもあります。しかし被害者がダウンロードするのは実はマルウェアで、被害者のコンピューターは感染してしまいます。

スケアウェアの手口は悪意のあるWebサイト以外でも使われます。たとえば、電子メールを使用して拡散されることがあります。

フィッシングと同様、ホエーリングでも個人間のコミュニケーションツールを使ってやり取りが行われます。攻撃者は信頼できる人物になりすまして、被害者を会話に引き込みます。

フィッシングとの違いは、ホエーリングの手口が標的に合わせて高度にカスタマイズされている点です。組織内の全社員を標的にするのではなく、ホエーリングでは特定の1人をターゲットにします。標的となるのは通常、組織内で強い権限を持つ人で、主に役員やトップレベルの意思決定を行う幹部たちです。

また、ホエーリングはフィッシングよりも成功率が高い攻撃手法です。これは、対象となる個人(ターゲット)を入念に調べたうえで行われているからです。こうした調査は、標的のソーシャルメディアや公開されている過去の活動を洗い出すことで行われます。

ソーシャルエンジニアリング攻撃は、どの組織にとっても深刻な脅威となります。組織内の誰もが、こうした攻撃の防止や被害の軽減に力を入れる必要があります。ソーシャルエンジニアリングを防ぐためのヒントを以下にいくつか紹介します。

ソーシャルエンジニアリングの被害を軽減するための第一歩は、意識を高めることです。組織内の全員が、ソーシャルエンジニアリングにさまざまな手口があることを理解する必要があります。また、組織のメンバー全員を対象として、ソーシャルエンジニアリングの知識を身に付け、代表的な攻撃手法を理解するためのトレーニングを実施する必要があります。

従業員、スタッフ、および組織の一般メンバー全員が一般的なソーシャルエンジニアリングの戦術について理解し、脅威を特定できるように教育を受け、ソーシャルエンジニアリングを成功させない方法を知っておく必要があります。たとえば、フィッシング攻撃が成功してしまう主な原因は、受信者が偽装されたメールアドレスやハイパーリンクを見抜けないためです。怪しいアドレスやリンクの見分け方について、従業員が学べる場が必要です。

組織内の人的な教育とは別に、怪しいメールをスパムとして分類するポリシーを導入することが重要です。スパムを特定できれば、従業員の受信トレイに届く前に怪しいコンテンツを止めることができます。

また、資金の移動や、組織の運営に影響する重大な決定など、重要な手順について厳格なポリシーを定めておくことも大切です。厳格なポリシーがあることで、ソーシャルエンジニアリングの成功率を引き下げ、影響を軽減できます。

実施すべきもう1つのポリシーは、組織のメンバーがソーシャルメディアに公開する情報の量を制限することです。これにより、攻撃者の手に渡る情報の量と種類を減らすことができます。

重要な手順に導入すべきセキュリティポリシーの1つに、多要素認証があります。攻撃者が被害者のログイン情報を盗み出しても、多要素認証が導入されているシステムでは、ログイン時に追加の認証情報を入力しなければなりません。攻撃者の手元にはその追加要素がないため、システムへの侵入は失敗に終わります。

(関連記事:CISの重要なセキュリティコントロール)

組織のメンバーが使用しているパスワードを定期的に更新することも重要です。万が一パスワードが漏えいして悪意のある人の手に渡ったとしても、攻撃による被害の程度を抑えることができます。アカウント作成時に複雑なパスワードを設定することも、安全性を高めて推測されにくくする効果があります。

このブログはこちらの英語ブログの翻訳です。

この記事について誤りがある場合やご提案がございましたら、ssg-blogs@splunk.comまでメールでお知らせください。

この記事は必ずしもSplunkの姿勢、戦略、見解を代弁するものではなく、いただいたご連絡に必ず返信をさせていただくものではございません。

Splunkプラットフォームは、データを行動へとつなげる際に立ちはだかる障壁を取り除いて、オブザーバビリティチーム、IT運用チーム、セキュリティチームの能力を引き出し、組織のセキュリティ、レジリエンス(回復力)、イノベーションを強化します。

Splunkは、2003年に設立され、世界の21の地域で事業を展開し、7,500人以上の従業員が働くグローバル企業です。取得した特許数は1,020を超え、あらゆる環境間でデータを共有できるオープンで拡張性の高いプラットフォームを提供しています。Splunkプラットフォームを使用すれば、組織内のすべてのサービス間通信やビジネスプロセスをエンドツーエンドで可視化し、コンテキストに基づいて状況を把握できます。Splunkなら、強力なデータ基盤の構築が可能です。