CISOレポート

デジタルレジリエンスへの道を取締役会と共に歩む

CISOと取締役会はかつてないほど緊密に連携しています。それぞれが果たすべき役割はまったく異なるため、成功指標に対する認識にずれがあります。

AI、特に大規模言語モデル(LLM)がサイバーセキュリティにどのような変化をもたらすかについては、すでに多くの記事が書かれています。その中には、良い変化もあれば、悪い変化もあります。SURGeチームは、AIが最終的には攻撃側よりも防御側にずっと大きな恩恵をもたらすと確信していますが、その恩恵が実際にどのような形でもたらされるのか、あるいはどのような形であるべきかを想像するのが難しい場合もあります。AI対応製品を提供するサイバーセキュリティベンダーは何社もあり、AIを有効活用できるであろうオープンソースプロジェクトもいくつかあります。しかし、サイバーセキュリティというのは複雑なものです。多くの機能領域に分かれており、領域ごとに、対処すべき独自の課題があります。AIで解決するのに適した課題とAI以外の手段で対処すべき課題を見分けるにはどうすればよいのでしょうか。

そこでまずやることは、LLMが実際に何が得意なのかを理解することです。

LLMでできることはたくさんありますが、ここではセキュリティニーズと関連が深いものだけを取り上げます。ブルーチームの一般的な業務と関連が深いと考えられるLLMの能力と注意点を以下に示します。ただし、解決したい問題によっては、ここに挙げた以外の能力が役立つこともあります。

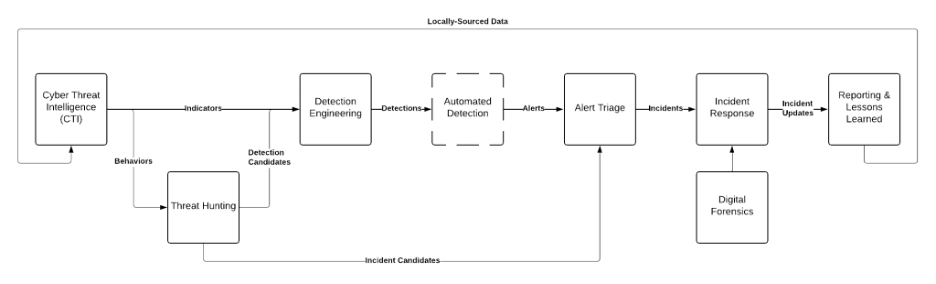

AIが得意なことを挙げたので、次はそれに対応させるもの、つまりブルーチームが直面している課題について見ていきましょう。ここでは適切なスコープを慎重に設定する必要があります。サイバーセキュリティに関連すると思われるすべての問題を解決しようというわけではないので、スコープを広げ過ぎないようにします。そこで、一般的なSOCの中心的な任務であるセキュリティインシデントの検出と対応を直接支える機能領域を想定しました。その概略を示したのが次の図です。

図1:一般的なSOCでインシデントの検出と対応を支える機能

SOCの任務を支える主要サイクルを示したこのモデルを使うことで、課題のスコープを適度な大きさに抑えながら、考察を進めることができます。

「自動検出」機能は、この中で最もミッションクリティカルな機能と言えるかもしれませんが、以前から、シグネチャ、ルール、統計、機械学習、さらにはAIによって実現されています。ここでは、これまで実現不可能だった機能をAIで実現することに重点を置くため、この機能は除外します。

では、各機能領域での課題を検証し、その解決にAIがどのように役立つかを見ていきましょう。

脅威インテリジェンスの業務では、プレーンテキストの活用と生成が中心となります。たとえば、ダークウェブフォーラムへの投稿の収集、ベンダーが公開したレポートの分析、社内向けのインテリジェンス成果物の作成などです。LLMはもともと言語処理を目的としているため、相性は抜群です。文書の要約によって同じ時間でより多くのインテリジェンスを活用し、言語の翻訳によって情報の収集範囲を拡大できます。また、コンテンツの生成によってレポートの初期ドラフトを自動的に作成することで、インテリジェンス成果物をより短期間で作成できます。知識の補強によって、自社のアナリストや(思い切って)顧客自身が情報をドリルダウンして緊急の疑問の答えをすばやく得られるようにすることができます。

ハンティングでは、攻撃者や技法に関する調査と、テキストの生成(主にレポートやハンティング関連文書の作成)に多くの時間がかかります。この点は脅威インテリジェンスとほぼ同じで、脅威インテリジェンスでのユースケースの多くを脅威ハンティングにも適用できます。

脅威ハンティングで特徴的なのは、中間フェーズ(PEAKフレームワークで言うところの「実行」フェーズ)です。このフェーズではデータの分析とインサイトの抽出を行います。対象はプレーンテキストの場合もありますが、データに隠れた悪質なアクティビティを検出するには、通常、データの検索と取得、要約、統計分析、可視化、コードの生成が必要になります。このいずれもLLMの得意とするところです。特に、既製のAIモデルはPythonコードやSPLクエリーなどのコード生成に優れているため、より深いデータ分析が可能です。

脅威インテリジェンスと脅威ハンティングの関係と同様に、検知エンジニアリングには脅威ハンティングとの類似点があり、もちろん相違点もあります。多くの調査と分析が必要になる点は同じですが、検知エンジニアリングでは、検知を作成するために必要な実際のデータを収集する目的で、悪質な挙動をサンドボックス環境で再現する必要があります。LLMは、悪質な挙動の再現に必要な手順を要約し、それに基づいて特定の実行環境に適したコマンドを生成するのに役立ちます。

また、最終段階でも、脅威ハンティングの場合と同様に、既製のAIモデルがSPL、Python、YARA、Sigmaなどのコード生成に優れている点を活かして、検知シグネチャや検知ルールを簡単に作成できます。LLMを使って作成した検知はそのまま本番環境に投入すべきではなく、広範なテストを行う必要がありますが、「初期ドラフト」として使えば、検知エンジニアリング作業の迅速化、コスト節約、効果向上につながるため、プロセス全体を加速できます。

この3つの領域は、理論上は区別されますが、結び付きが強いため、ここでは1つとして扱います。アラートのトリアージと対応のプロセスは、アナリストが答えを探す必要のある一連の疑問をたどっていくと、自然につながることがよくわかります。

LLMは、これらの疑問を解決するために役立ちます。ただし、後の疑問になるほど答えを出すのが難しく、その内容もあいまいになりがちです。

珍しいアラートが発生したときに、それが何を意味しているのかを理解するためにもLLMが役立ちます。一般的なアラートについては多くのチームがマニュアルを作成していますが、考えられるすべてのアラートについてマニュアル化しているチームはまれでしょう。LLMを使えば、アラートメッセージと、関係するホスト名、IPアドレス、ポートなどの基本的な補足データを送信するだけで、システムで検出されたアクティビティのタイプに関する簡潔な説明と、アナリストの適切な判断に役立つバックグラウンド情報が得られます。

LLMを有効活用するには、まず、上記の疑問を上から順に試していくことをお勧めします。個々の疑問の解決はそれぞれ重要なマイルストーンになりますが、いくつかをグループ化するのも良いでしょう。たとえば、1~3番目の疑問はトリアージ機能にとって重要であるため、1つのグループとして扱うことができます。

このフェーズは見方によってはサイバー脅威インテリジェンスと似ているため、そのLLMのユースケースの多くをそのまま、あるいはほとんどそのまま適用できます。このフェーズでは、インシデント対応時の発見や行った作業をまとめ、マネージャーやステークホルダーに報告するためにプレーンテキスト形式で文書化します。対応時の記録(インシデントチケットの更新内容など)をLLMで処理して中間レポートや最終レポートのドラフトを作成すれば、時間を大幅に節約できます。ただし、根本原因分析、学んだ教訓、改善提案などは、通常、現場での知識や複雑な推論が必要になることに注意が必要です。よほど単純なインシデントでない限り、LLMの出力を人間がレビューすることが不可欠です。

セキュリティ領域でAIの投資効果を最大化するには、まず、解決したい問題がLLMテクノロジーで処理するのに適しているかどうかを判断する必要があります。そのための第一歩は、AIが実際に何が得意なのかを理解することです。その知識と、セキュリティチームの日常業務のプロセスやワークフローに関する知識を組み合わせれば、AIの強みを最も活かせる領域が見つかります。製品を購入する場合も、オープンソースツールを導入する場合も、または独自のソリューションを内製する場合も、このようにAI適用の優先順位を付けることで、妥当なコストでセキュリティ業務の効率と効果を高めて、ソリューションの価値を最大限に引き出すことができます。ただし、AIに適したタスクであっても、AIにすべてを任せられるわけではありません。適切に使えば生産性を飛躍的に高めることができますが、それでも、最終的な品質を担保するのは人間の役割です。

Splunkプラットフォームは、データを行動へとつなげる際に立ちはだかる障壁を取り除いて、オブザーバビリティチーム、IT運用チーム、セキュリティチームの能力を引き出し、組織のセキュリティ、レジリエンス(回復力)、イノベーションを強化します。

Splunkは、2003年に設立され、世界の21の地域で事業を展開し、7,500人以上の従業員が働くグローバル企業です。取得した特許数は1,020を超え、あらゆる環境間でデータを共有できるオープンで拡張性の高いプラットフォームを提供しています。Splunkプラットフォームを使用すれば、組織内のすべてのサービス間通信やビジネスプロセスをエンドツーエンドで可視化し、コンテキストに基づいて状況を把握できます。Splunkなら、強力なデータ基盤の構築が可能です。