クラウドセキュリティとは?対策やリスクについて解説

多くの企業がクラウドサービスの導入を加速し、インターネットを介して利用するなか、クラウドサービスの利用にともなうリスクに対するセキュリティ対策「クラウドセキュリティ」が注目されています。セキュリティリスクや脅威を分析した上で、安全なクラウド環境構築のためのセキュリティソリューションについて解説します。

クラウドセキュリティとは? その概念を理解する

「クラウドセキュリティ」とは、何を意味する?

クラウドセキュリティについて解説する前に、クラウドサービスについて簡単におさらいしておきます。クラウドサービスは、インターネットを介してソフトウェアやアプリケーション、データや、リソースなどを利用するサービスです。かつて主流だったオンプレミスシステムが社内に構築され、LANやWANを介して利用する専用環境であるのに対し、誰もが利用できるインターネット環境で提供されるサービスという点で大きく異なります。

そして、クラウドセキュリティは、クラウドサービスを利用するなかで、クラウド上(すなわち社外)に置かれる情報やデータを保護するために必要なセキュリティ対策ということになります。クラウドサービスには、サービスの提供範囲に応じ、IaaS/PaaS/SaaSといった種類があり、それぞれユーザーとクラウド事業者のセキュリティに関する責任範囲が異なります。一般的には、IaaSが最もユーザーの責任範囲が多く(クラウド事業者の責任範囲が少なく)、クラウドセキュリティに求められる機能も変わってきます。

クラウドサービスの安全性を表すセキュリティ基準

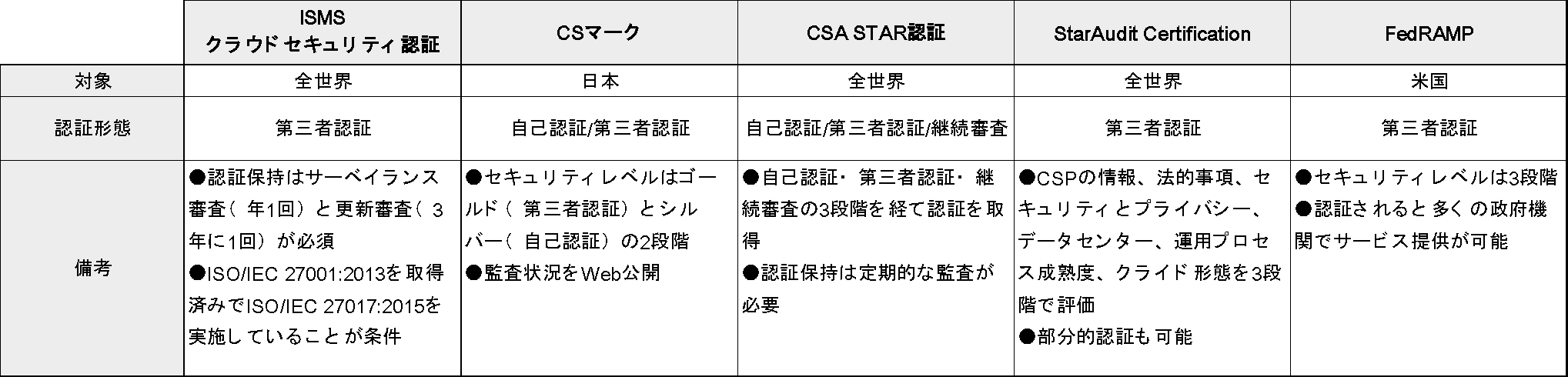

多くのクラウド事業者は、自社サービスの安全性を証明する“セキュリティ基準”を公表しています。強固なクラウドセキュリティを実現するには、認証制度のセキュリティ基準をクリアしているクラウドサービスを選ぶのも1つの方法です。下記では、代表的なセキュリティ基準をいくつか紹介します。

ISMSクラウドセキュリティ認証:ISO発行の国際規格で、多くのクラウド事業者が取得しています。

CSマーク:特定非営利活動法人日本セキュリティ監査協会(JASA)による情報セキュリティ監査制度です。

CSA STAR認証:米国のセキュリティ団体(Cloud Security Alliance)によるセキュリティ成熟度の評価制度です。

StarAudit Certification:EuroCloud Europeによる認証制度です。

FedRAMP:米国政府機関が採用するクラウドセキュリティのガイドラインです。

クラウドセキュリティで考慮すべき主な事項

クラウドセキュリティでは、従来のオンプレミスシステムのデータセキュリティにはなかった、新たな課題やアプローチが求められます。特に、下記のようなリスクを踏まえて運用する必要があります。

クラウドもオンプレミス同様の攻撃を受ける:IaaSの場合、実際に事業者が責任を負うのは仮想サーバーのOSまでで、ファイアウォールの設定ミスやパッチ適用の漏れなどは、ユーザーの責任となります。

共有リソースは、リスクを高める:アプリケーションとデータが、仮想サーバー上の共有環境に保存されるため、セキュリティ対策がより複雑になります。

動的な性質に対応するセキュリティ運用が必要:動的なクラウド環境の保護では、セキュリティ運用とチェックポイントを導入プロセスに組み込み、すべてのワークロードを本番環境に移行する前に保護する必要があります。

マルチクラウド環境は、さらに複雑:クラウド間でデータが往き来し、ログインの資格情報の適正管理が欠かせないマルチクラウド環境の管理は、極めて複雑になります。

クラウドコンピューティングにおいて、セキュリティが重要な理由

多くのワークロードとデータが、クラウドへと移行し続けるなか、サイバー攻撃者の戦略がクラウドに特化した攻撃にシフトし、ますますクラウドセキュリティの重要性が増しています。クラウド事業者を直接標的とした攻撃に成功した例がいくつか報告されており、実際に不正アクセスを許したあるクラウドサービスは4年間もの間、そのことに気づかず、最終的に全ユーザーのアカウントをリセットせざるを得なくなりました。

クラウドセキュリティの脅威リスク

クラウドの保護は難しいのか

クラウドサービスは、事業者がセキュリティ運用の一部を担うほか、クラウド事業者が提供するセキュリティシステムを用いた効率的なセキュリティ管理が可能です。一方で、「クラウドによってセキュリティオプションが異なる」「データやサービスの場所がわかりにくい」「クラウドの機能が常に変化している」「運用の民主化でリスクが高まる」「データ損失に対する責任は限定される」といった特徴を理解して対策する必要があります。

クラウド環境で考えられるリスクとは?

クラウドベースでのシステム運用では、「パッチ適用の漏れによるマルウェアなどの攻撃」「アクセス制御を含む設定ミス」「フィッシングによるアカウントの乗っ取り」「保護されていないAPIを悪用した不正アクセス」といったリスクがつきまといます。

クラウド環境のコスト管理ガイド

クラウドのセキュリティによる保護

クラウドセキュリティのベストプラクティス

強固なクラウドセキュリティフレームワークを構築する上で、企業は、下記のような項目におよぶベストプラクティス戦略を策定する必要があります。

リスクを定量化する:クラウド上のすべての情報資産およびその保存場所を文書化し、暗号化を適用します。

アクセス制御を評価する:誰が、どのデータやサービスにアクセスできるのか、本当にそれが必要なのか、を評価します。

責任共有モデルを理解する:セキュリティに関する自社の責任を把握します。

請負業者のセキュリティも確認する:クラウドリソースへのアクセスを、第三者に許可している場合に必要です。

クラウドベースのセキュリティ監視:SIEMツールを導入し、複雑なセキュリティ環境の管理を簡素化します。変化を見逃さない:新しいサービスや機能による影響を理解し、必要に応じてユーザーに注意喚起をします。

変化を見逃さない:新しいサービスや機能による影響を理解し、必要に応じてユーザーに注意喚起をします。

クラウドセキュリティを強化するための3つの対策方法

広範囲におよぶクラウドセキュリティですが、「不要なクラウドサービスを整理し、退職者のアカウントは速やかに削除する」「保管中のデータのほか、移動中のデータについても暗号化する」「パスワードの最小セキュリティ要件を確実に満たした上で、2要素認証を導入して認証を強化する」の3つは最低限の対策として急ぐ必要があります。

クラウドセキュリティの実施のためのガイドライン

「クラウドサービス利用のための情報セキュリティマネジメントガイドライン(経済産業省)」では、8項目についてクラウドサービス利用におけるリスクと対策や、サービス事業者が提供すべき情報などについて紹介しています。このほか、「クラウドサービスの安全・信頼性に係る情報開示指針(総務省)」や「中小企業のためのクラウドサービス安全利用の手引き(独立行政法人情報処理推進機構セキュリティセンター)」などもあり、参考にするとよいでしょう。

一般的なクラウドセキュリティソリューション

SIEMツールの導入は、マルチクラウド環境の保護において効果的な方法です。SIEMを利用すると、1つのダッシュボードで複数のクラウド環境のワークロードを監視でき、運用環境の全体を可視化できます。単一のダッシュボード上でセキュリティアラートを監視して、生成されたセキュリティイベントを一元管理することも可能です。SIEMがもたらす情報は、インシデント発生時の調査プロセスの簡素化にも効果を発揮します。

クラウドセキュリティの導入方法

クラウドセキュリティエンジニアとは

クラウドセキュリティエンジニアは、クラウドベースの資産に関するセキュリティを担当する要員のことです。クラウドセキュリティエンジニアの仕事は、ユーザーアカウントとパスワードの監査、クラウド資産への侵入テストや、シミュレートした攻撃の実施、クラウドシステムにデプロイされたコードの監査、インシデントレポートの分析や攻撃の振る舞いのパターンの調査など多岐にわたり、クラウドセキュリティのさまざまな側面について組織に専門知識を提供します。

クラウドセキュリティを導入する方法

クラウドセキュリティのベストプラクティス戦略を策定したうえで、クラウドベースのSIEMなどによりセキュリティのベースラインレベルを設定し、監視計画を作成する流れが一般的です。次のステップでは、SIEMを使ってクラウド環境の全体を可視化してセキュリティリスクの全体像を把握し、基本的なレベルの保護をもたらすセキュリティルールとプロトコルを確立します。また、各クラウド事業者が提供するセキュリティツールや設定オプションを十分に理解し、セキュリティ担当者が迅速に対応できるようにトレーニングを実施することも重要です。

クラウドセキュリティとクラウドセキュリティエンジニアリングの将来

企業がより多くの業務をクラウドに移行するなか、攻撃による被害も拡大しています。また、IoT製品などのエッジデバイスへのワークロードの移行やサーバーレスアーキテクチャの増加にともなうコードセキュリティの複雑化など、コンピューティングのトレンドがもたらす様々な課題にも対処しなければなりません。加えて、規制が厳格化された顧客のプライバシーに配慮しながら、すべての組織がクラウドセキュリティへの取り組みを強化する必要があります。

SOARのROIの測定

結論:クラウド環境のセキュリティには、オンプレミスと同等の注意が必要

サイバーセキュリティについて考えるとき、クラウドセキュリティは、オンプレミスのセキュリティよりも優先されるようになってきました。マルウェアなどの攻撃は、価値の高いクラウドベースの資産を標的にすることが増えていますが、クラウドセキュリティの戦略や戦術がよく理解されていないために、これらの資産は十分に保護されていないことが少なくありません。