NIST CSF2.0にみるテクニカル項目の対応手段

NIST CSF v2.0とは

2013年の米国大統領令に応じてNIST(National Institute of Standards Technology)は当初政府機関や重要インフラをターゲットにしたものとして、CSF(Cyber Security Framework)を作成しました。現在v2.0に移行され政府機関、重要インフラ、民間企業を問わずサイバーセキュリティのリスク管理のガイドを提供しているベストプラクティスとなっています。

活用のしやすさとその効果から米国外、教育機関、医療機関なども利用されるなど幅広い適用事例に広がり、2020年時点、米国に本拠を置く50%以上の組織がCSFの活用を進めています。Gartnerの調査によればサイバーセキュリティがビジネス上の懸念事項として増大していることに気づき、それによりさらにCSFにフォーカスがあたったとも言われています。

CSFではサイバーセキュリティの成果に関するタクソノミー(分類法)を示しており、組織、規模、業界、成熟度を問わず利用可能です。CSFのアセスメントを行い、現状を理解し、達成すべき推奨項目を確認しながらゴールを決めることで充足できていない部分を特定することができます。セキュリティGAPを埋めることで、セキュリティレベルを網羅的に高レベル化へ推進することができると言えます。

また、他のコンプライアンス重視のフレームワークと異なり、CSFは無償で公開され、世界中のセキュリティ専門家の意見を取り入れており、安価に実装できると言われています。もちろん実装には様々なプロセスやテクノロジーが採用されますが、CSF自体には費用はかかりません。CSFはNISTが認めているようにこの内容だけを行えばいいという閉ざされたものではなく、組織の規模や要件、システム、時代の方向性に合わせて実装内容を変化させることができる柔軟性があることも採用の大きなポイントになっていると言えます。

改訂のポイント、適応範囲の変化

2013年にCSF1.0がリリースされ、2018年にversion1.1になりました。ですがこの時点でも解決しなければならない問題が残っており、それは記載されている内容が主に重要インフラを主眼においており、一般的な企業の導入では困難な部分があったとも言えます。また効果は期待できるものの、実装方法は曖昧であると感じる部分がありました。これらの課題を米国内外、官民、組織の規模を問わず、かつ実装方法をできるだけ分かりやすくするためのガイダンスやプロファイルを提示したものが2024年にリリースされたversion2.0となります。変更点は多岐に及びますが以下の3点を主にフォーカスしたいと思います。

1. タイトル変更による対象者の明示的な拡大

v1.1では、“Framework for Improving Critical Infrastructure Cybersecurity”だったものが、v2.0では“The NIST Cybersecurity Framework 2.0”というシンプルなタイトルへと変更になっています。もともとv1.1でも重要インフラに限らず経済社会のどのような分野の組織でも利用できる度量の広さがあります。しかしながら、タイトルからも重要インフラと記載されていることからそれらが中心だったものから、すべての業種、業界への範囲拡大することでこのフレームワークの扱いやすさ、より幅広い領域に適用できるよう使いやすさと包括性の向上へと変化しています。

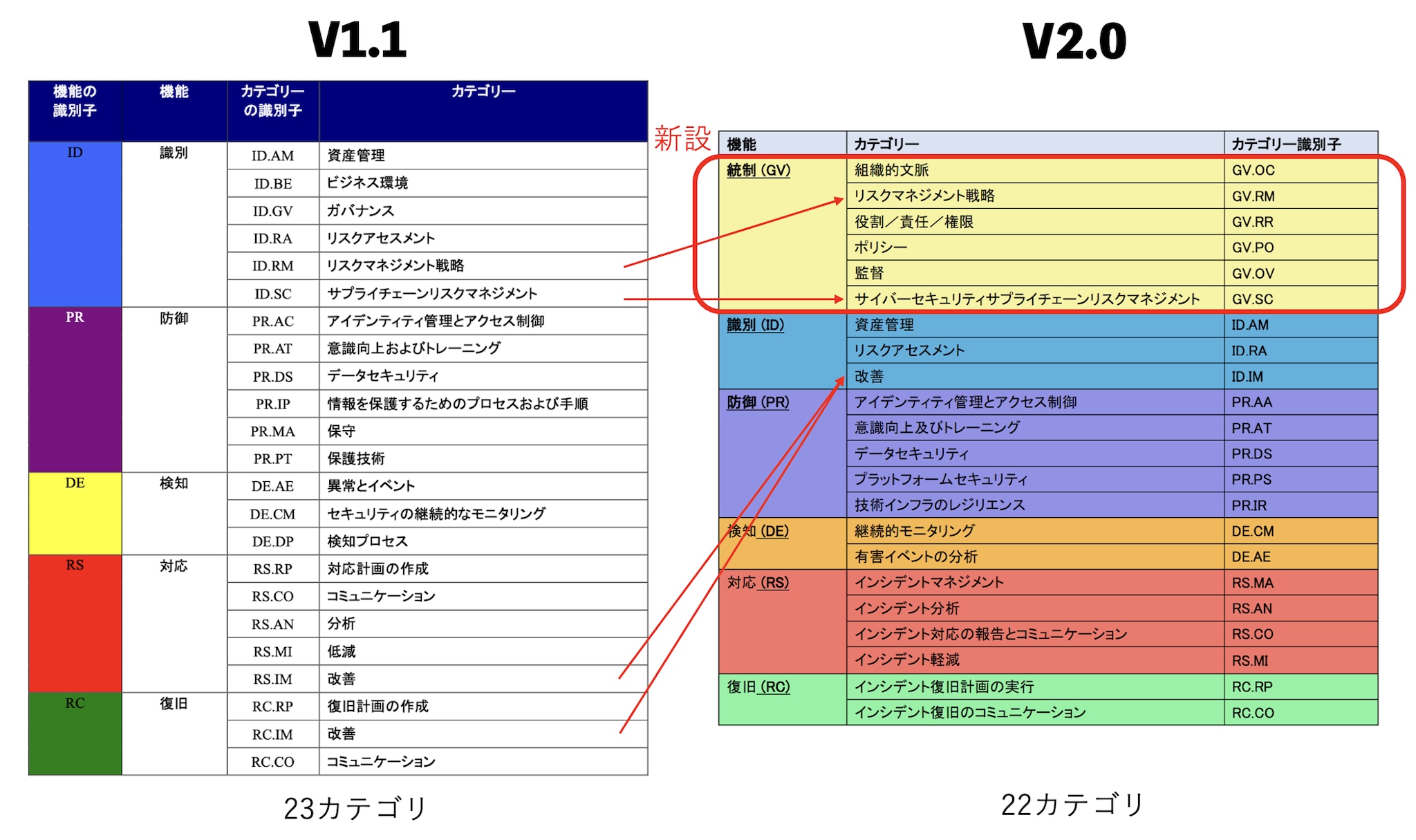

2. GOVERNコアの導入

今まではversion1.1に各コアにも存在していたガバナンス項目を、新たにコアとしてガバナンス項目が追加されたことにあります。コアはCSFの中核でありガバナンス項目として、組織、リスク、役割&責任、ポリシー、監督、そしてサプライチェーンがカテゴリーとして含まれるようになりました。

特にサプライチェーンについてはv1.1からサブカテゴリーが3つ移行されてはいませんが、新たに7項目が新設されており、サプライヤの優先順位、サプライチェーンの契約、低減計画、記録/評価/対応、インシデント発生時の計画/対応/復旧、監視などが含まれるようになることで、サプライチェーン攻撃を前提とした対策が重要視されるようになっています。

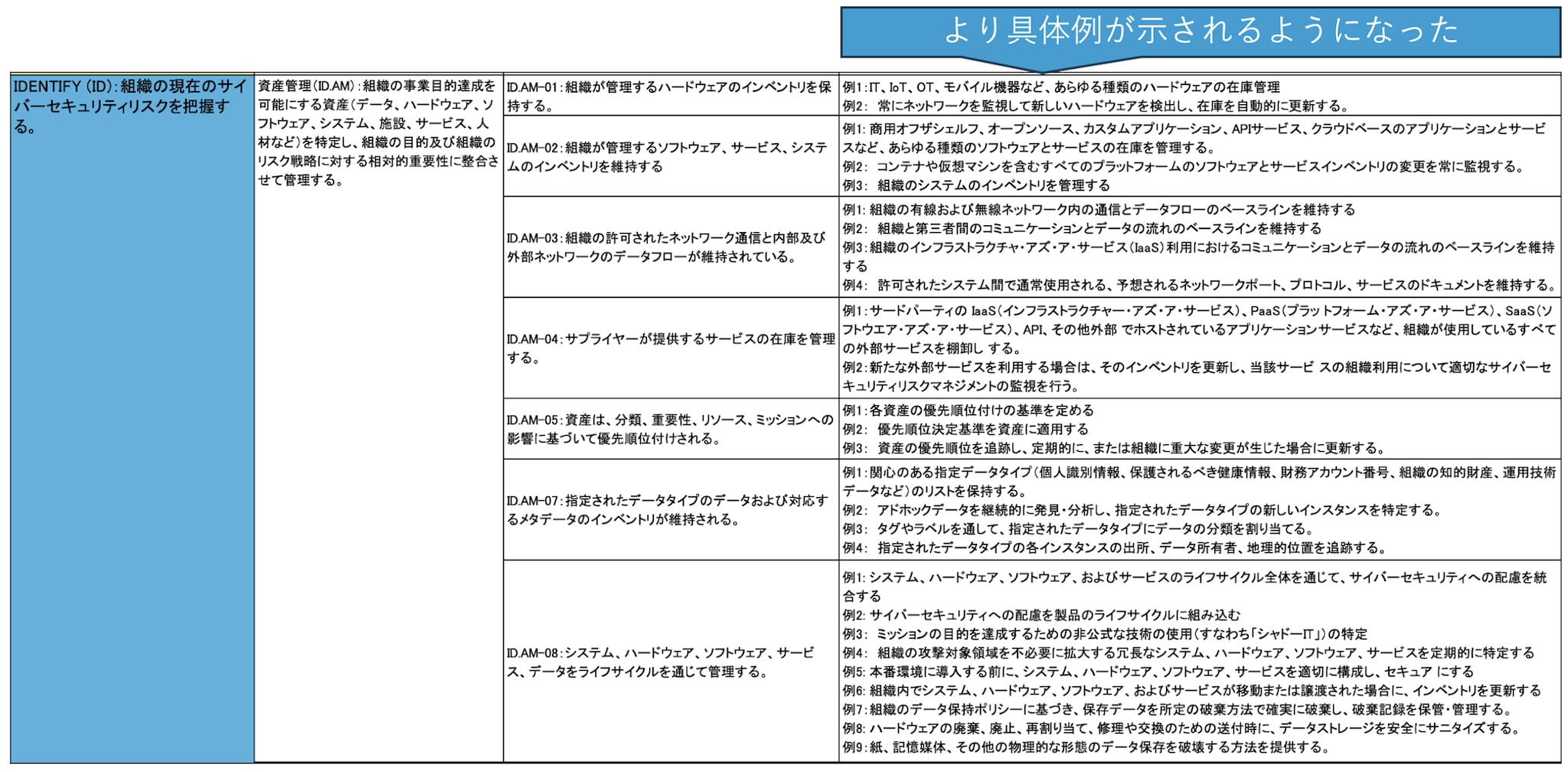

3. 対策ガイダンスの改善

冒頭にも述べた通りv1.1までは対策などのガイダンスがそれほど充実していませんでした。これらが具体例として情報が参照できるようになり、これらのサンプルを参考にしながら組織に沿ったわかりやすい対策が実現できるようになりました。

実装の効果とその内容

一つの領域に限られたセキュリティ対策ではなく、ガバナンスから始まり、システムの保護の方法、不正アクセスの検知の方法、対策方法から復旧までセキュリティオペレーション全体にわたったベストプラクティスをユーザーの組織に適用することが大きなメリットとなります。またそれらを継続的に対応するための現状と目標に対するプロファイルを作成することで(作成ガイド)、成熟度の寄与に貢献することができると言えます。組織のゴールは必ずしも項目も含めて同じではありません。これらを必要に応じて取捨選択して行う柔軟性もこのフレームワークの特徴と言えるでしょう。

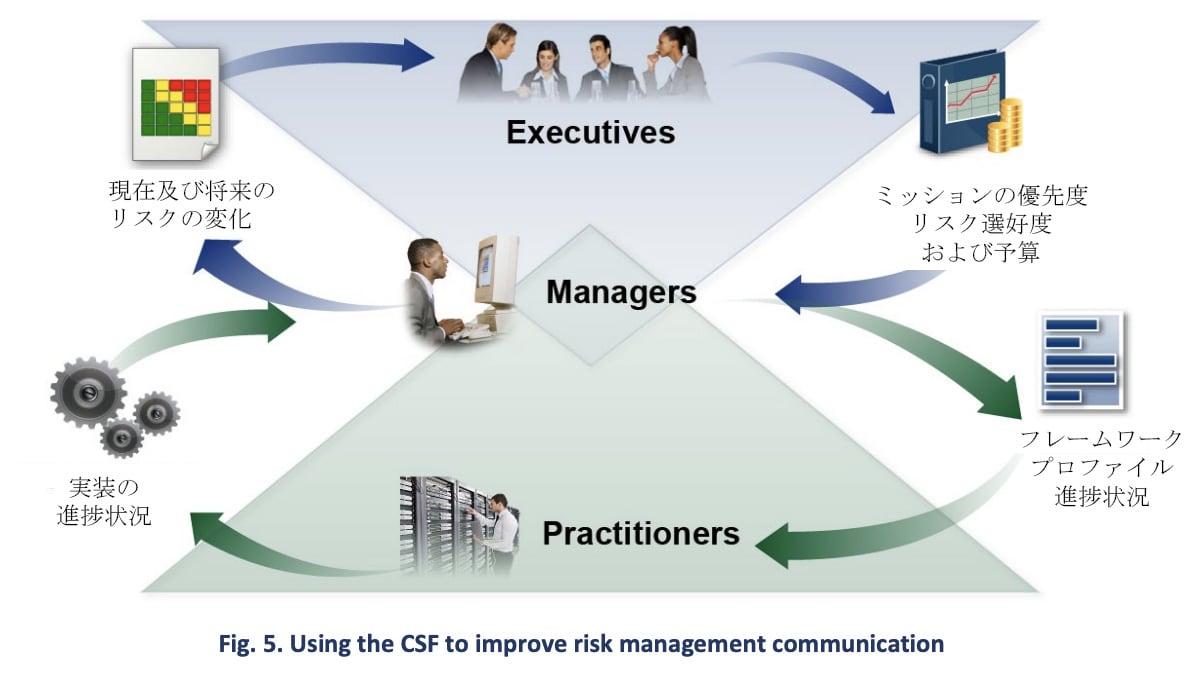

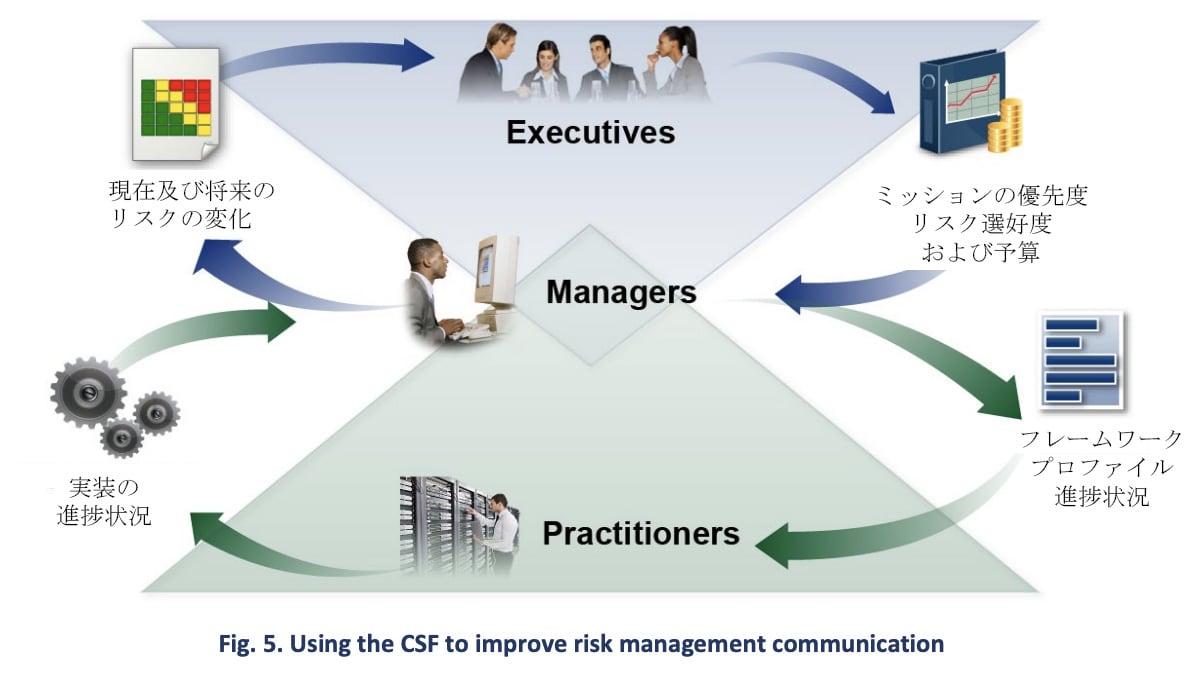

各コントロールは情報がリファレンスされており実績がある信頼のおける対策といえます。またCSFファンクション、カテゴリ、そして成熟度をはかるティアを利用して、現状とゴールを数値化することが可能です。

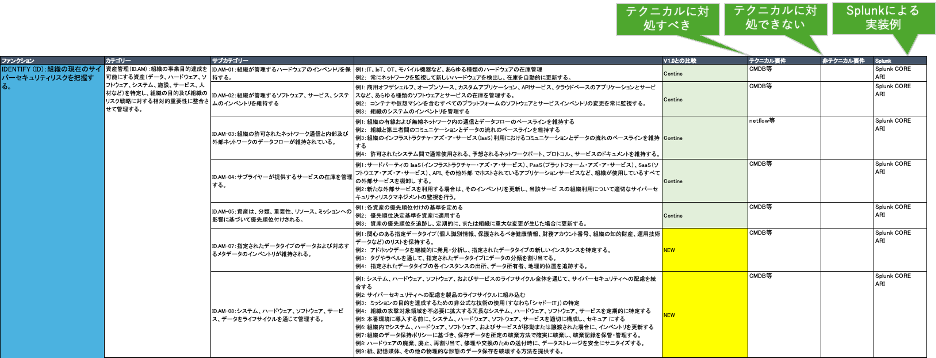

Splunkでテクニカル項目を充足する

各ファンクション(コア)の中にカテゴリーとサブカテゴリーが存在します。このサブカテゴリーを例に基づいて組織に合わせた対策を行うものがCSFになります。コントロール内容を考えるにあたりテクニカル要件と非テクニカル要件が存在することになります。上述した特定(IDENTIFY)の部分に照らし合わせて見てみたいと思います。

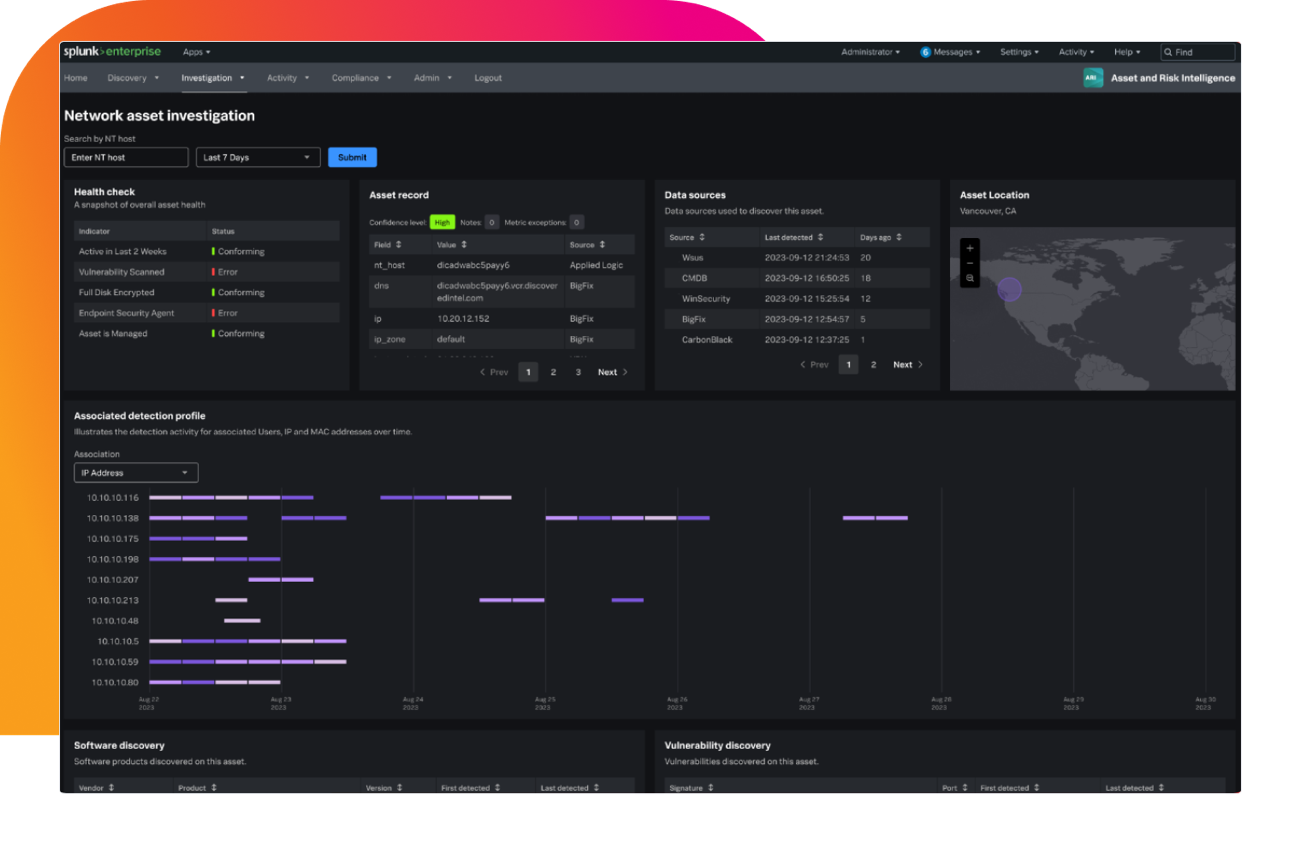

ID.AM-01ではハードウェアのインベントリを保持するとあります。ここではSplunkのCoreでCMDB情報などをSplunkに取り込んで管理することも可能ですし、Splunk Asset and Risk Intelligenceを利用することもできるでしょう。ハードウェアのインベントリ情報をCMDBやログから環境内に存在するリストを容易に作成することができます。

またID.AM-02ではソフトウェア、サービス、システムのインベントリのメンテナンスとあります。これらの情報も様々な資産管理ツールやSplunk ARI Add-onを通じてシステム内のソフトウェア導入状況、サービス稼働状況の維持管理が行えます。

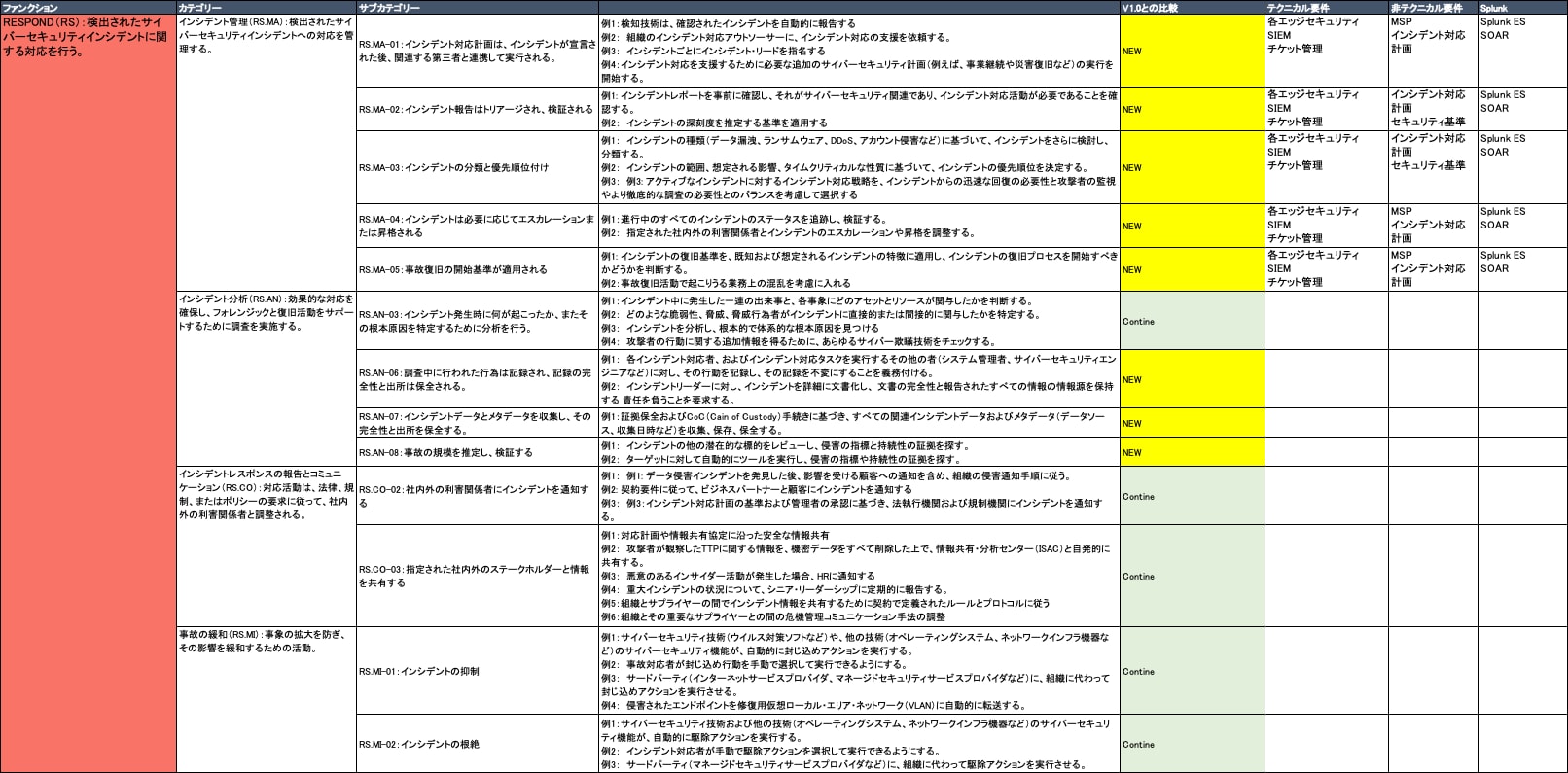

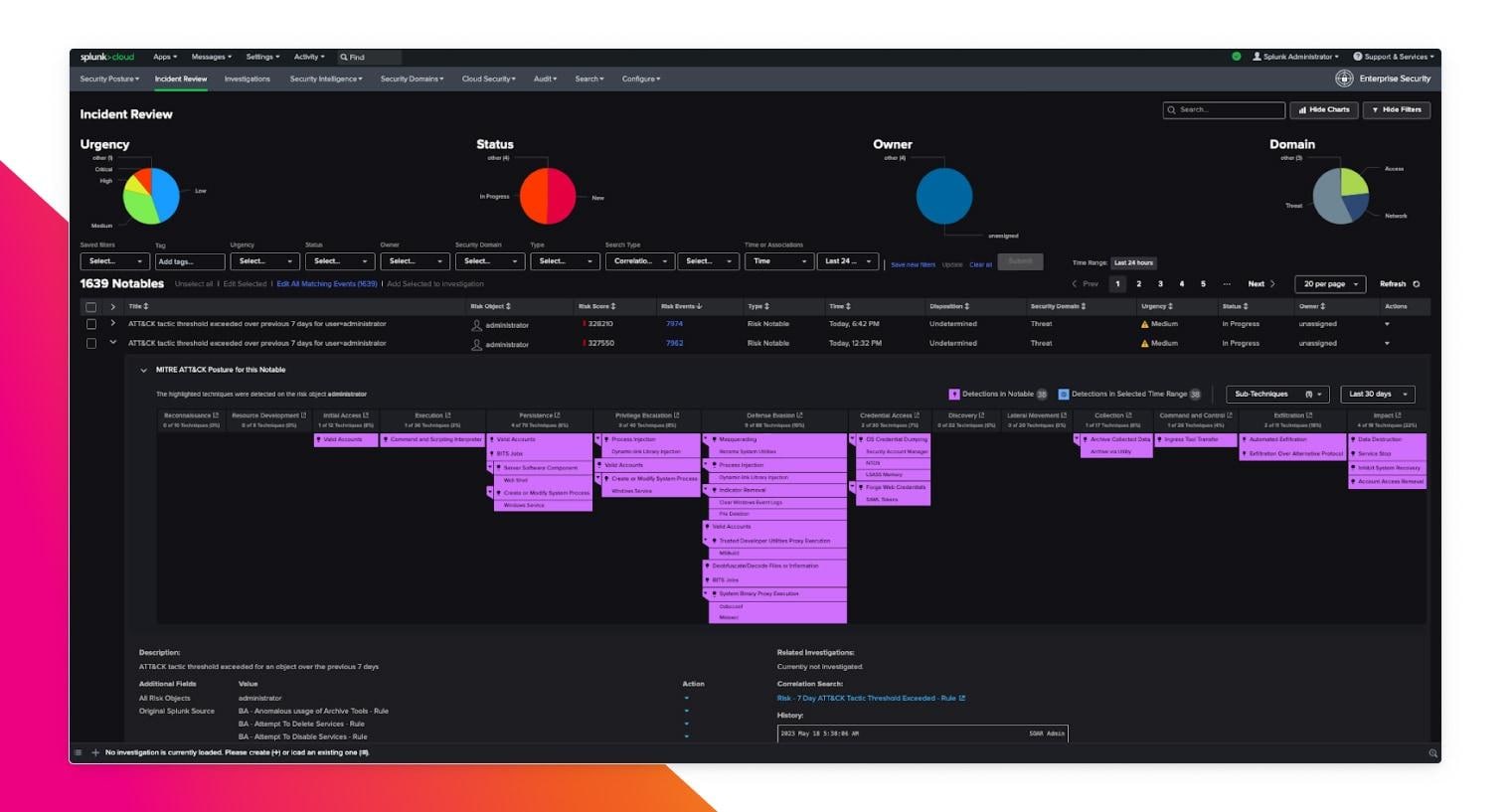

対応(RESPOND)の部分においてはSplunkなどのSIEMが主に活躍する領域といえます。不正アクセスによるインシデントが発生した際、被テクニカル要件であるインシデント対応プランに従い、マネージド・サービスと連携し、規定に従ったインシデントの分類や重要性を考慮しながら対応を行うことが定義されています。それらは汎用性の高いSIEM、もちろんSplunk Enterprise Securityでも可能となります。

攻撃がどのようなステージで行われたかをMITREにマッピングし、資産の重要度とイベントの危険性に合わせて、緊急度を自動的に紐づけることでユーザーがイベントのセキュリティ基準に合わせた緊急度を定義することも可能です。

また分析に必要なサーチと自動化の機能を統合化することでインシデントハンドリングの複雑さを合理化することで情報の整理を行いながら対応時間の削減につなげることができます。

如何でしたでしょうか。NIST CSF2.0を実装するにあたり様々なセキュリティ・ソリューションを利用することになりますが、Splunk Enterprise SecurityがTDIRの中心的な役割として利用できることをご理解いただけたかと思います。