SIEMとSOCの関係を紐解く - なぜ、今これらが重要なのか

サイバー攻撃の被害がますます増加するなか、企業は社内ネットワークにおける異常・不審な挙動をいち早く検知し、速やかかつ適切に対処することが求められます。このなかで鍵となるのが、「SOC」。そして、「SIEM」といった存在です。それぞれの概要から、関係性、活用時の注意点(課題)などを解説します。

「SOC」「SIEM」とは?

SOCとは

SOC(Security Operation Center)とは、24時間365日体制でサイバーセキュリティインシデントを監視・検出・分析し、対処をおこなうための組織です。サイバー攻撃が高度化・巧妙化し、いかに早い段階で異常を検知するか、検知後どこまで迅速かつ適切に対処できるか、が重要になるなかで、専門組織であるSOCを設置する企業が増えています。

SOCは、一般的にはセキュリティアナリストとセキュリティエンジニアから構成され、脅威の特定から分析、発生源の調査、脆弱性の報告、さらには今後の対策・計画の立案までをおこないます。リアルタイムで脅威を検出し、被害を阻止するとともに、組織のセキュリティ体制を整備して、強化することを目的とします。

SOCについて更に詳しく

SOCの最新化に必要な10の機能では、セキュリティチームが先手を打つにはどうすればよいかをご紹介しています。ぜひダウンロードしてご覧ください。

SOCの最新化に必要な10の機能では、セキュリティチームが先手を打つにはどうすればよいかをご紹介しています。ぜひダウンロードしてご覧ください。

SOCとは?何を監視し、どう対処するのか、基本を解説 ›

SIEMとは

SIEM(Security Information and Event Management)は、セキュリティシステムの一種であり、ネットワークやセキュリティ機器のログデータからアクティビティを収集します。また、脅威となり得るものをリアルタイムで検出し、可視化・通知までをおこないます。大量のデータをわずか数秒で解析して、異常行動の検知時には、ただちにアラートを送信。ビジネスを保護するための情報を、リアルタイムに把握できるようになります。

近年、「1つずつのイベント・アクティビティは正常で、複数のイベントを相関づけて、はじめて異常だと判明する」といったケースもあり、これらを漏れなく検出するためにも、複数のログを横断して分析できるSIEMの重要性が高まっています。

SOCとSIEMの関係

簡単にまとめると、「SOCの業務を効率化し、負担を軽減するために活用するソリューションが、SIEM」となります。ネットワークやセキュリティアーキテクチャは、ますます複雑になっており、SOCは、1日数万~数十万のアラートを受信しています。これらに手作業で対応するのは、もはや現実的ではありません。

SIEMでは、大量のデータの分析から、悪意あるアクティビティの検出、総合的なインサイトの提示までを、自動化できます。SOC担当者の負担を大きく軽減し、よりリスクの高い脅威への対処に注力できるようになります。

また、セキュリティインシデントの原因を追究するための調査や、コンプライアンスに必要なレポート作成においても、SIEMが活用されます。もはや、SOCにとって不可欠なツールと言えます。

SIEMの主な機能

SIEMでは、ログ管理やアラート、ダッシュボード、機械学習など、様々な機能を提供します。

イベントやログの監視・管理

SIEMでは、あらゆるイベントデータ・ログを1ヵ所に集約・管理します。これらのデータを解析し、セキュリティインシデントである可能性があるイベントを検出して、概要を表示します。ダッシュボードでは、注意が必要なイベントを一覧で確認でき、対応の優先順位づけも容易になります。

タスク管理

SOCでは、複数のインシデントについて並行して調査・対応するケースも少なくありません。SIEMには、タスク管理機能を提供する製品もあり、進捗状況の管理、調査記録の追跡などを可能にします。

リスク分析

ネットワークに関するログや、ユーザーの挙動などを分析し、各スコアをベースにリスクを特定します。

インテリジェンス

サイバー攻撃が被害につながる前に適切な防衛策で先手を打つためには、侵害の指標に関するデータをもとに攻撃者による組織への侵害をリアルタイムに検出する「脅威インテリジェンス」が役立ちます。このほか、ネットワークトラフィックデータからユーザーやシステムの挙動に関するインサイトを取得、ユーザーの認証データをもとに不審なアクセスを分析する「セキュリティインテリジェンス」などがあります。

機械学習

SIEMでは、機械学習を活用した機能を提供するものもあります。機械学習では、通常の行動と実際の攻撃を継続的に学習することで、判断精度を向上。収集した大量のデータを統計・記述的および予測的データマイニング、シミュレーション、最適化など高度な手法で分析することで、より深いインサイトを得ることができます。

SIEM活用にあたって、SOCで検討すべき課題

SIEMは、SOCの業務効率化・負担軽減に大きく貢献しますが、SOCが抱える課題をすべて解決するわけではありません。SIEM導入とあわせて、下記のポイントについて検討する必要があります。

ネットワークの全体像を把握する

SIEMは、エンドポイントの保護やファイアウォール、アプリケーションセキュリティの自動化、資産管理システムなどの、様々なデータを集約・分析し、リスクを検出できることがメリットです。効果的に活用するには、まず社内のネットワーク構成などを適切に把握し、必要なものを漏れなく抽出して、SIEMへと連携する必要があります。

すべての脅威を検出できないことを前提に、体制を整備する

ルールやパターンベース、機械学習を用いて、リアルタイムで脅威を検出しますが、当然すべての脅威を検出できるわけではありません。攻撃者に侵入されてしまう可能性を踏まえて、万が一の場合のフローや対処方法、体制を、事前に検討・整備すべきです。

アラートへの対処方法を検討する

SIEMのアラートは、緊急度が高いものから、影響範囲が限定的なものまで、様々なものがあります。なかには誤検知も含まれるでしょう。アラートが発生したからといって、すべて同じ重要度で対処するのではなく、内容の評価・分類、関連する情報などの収集からはじめ、適切な対処を検討することになります。また、すべて担当者が判断し、手作業で対処をするのではなく、可能なものは運用の自動化などの方法を検討することもお勧めします。

結論:自社の状況やニーズにあわせた、体制・環境の整備を

サイバー攻撃の被害は後を絶たず、企業において、セキュリティ対策の重要度は高まり続けています。まさに、その中核を担うのがSOCです。しかし、セキュリティの専門組織であっても、分析対象となる膨大なデータは、もはや手作業で対応できるものではありません。セキュリティの基本である「いち早く脅威を特定し、復旧する」を実現するためにも、SIEMは欠かせないツールとなっています。

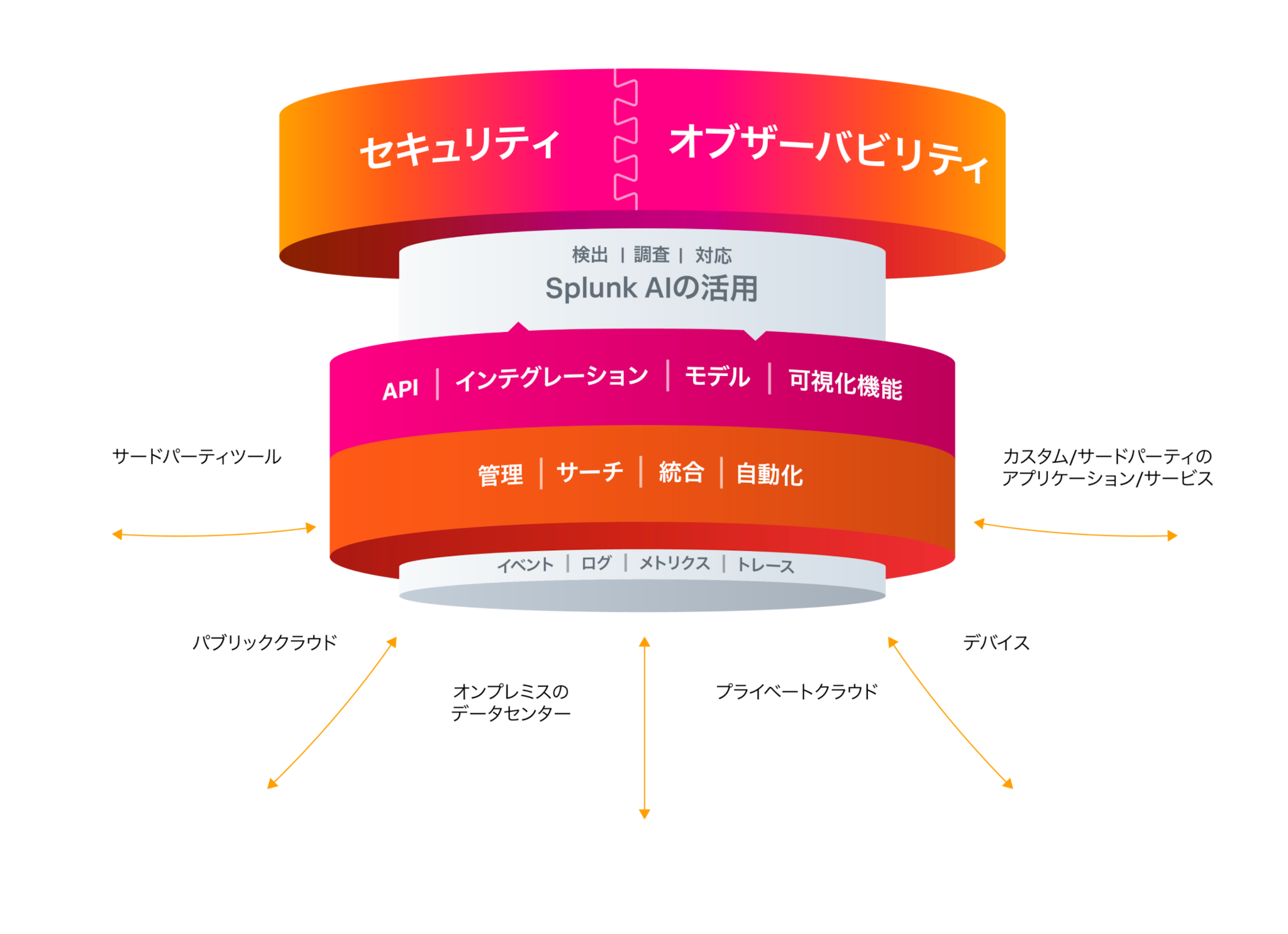

SplunkのSIEM製品は、データ管理のプラットフォームをベースに、セキュリティ監視や高度な脅威検出、さらにはワークフローの自動化など、幅広い機能を提供し、世界中で数多くの企業に導入されています。

高度化するサイバー攻撃から、社内のリソースを保護するには、SIEMなどのツールを有効に活用しながら、効率的かつ効果的な対策を目指すことが求められます。まずは、社内の状況やセキュリティニーズを明確にし、環境にフィットするSIEMソリューションを導入することが重要と言えるでしょう。

関連記事

Splunkについて

Splunkプラットフォームは、データを行動へとつなげる際に立ちはだかる障壁を取り除いて、オブザーバビリティチーム、IT運用チーム、セキュリティチームの能力を引き出し、組織のセキュリティ、レジリエンス(回復力)、イノベーションを強化します。

Splunkは、2003年に設立され、世界の21の地域で事業を展開し、7,500人以上の従業員が働くグローバル企業です。取得した特許数は1,020を超え、あらゆる環境間でデータを共有できるオープンで拡張性の高いプラットフォームを提供しています。Splunkプラットフォームを使用すれば、組織内のすべてのサービス間通信やビジネスプロセスをエンドツーエンドで可視化し、コンテキストに基づいて状況を把握できます。Splunkなら、強力なデータ基盤の構築が可能です。