ITイベント分析の完全ガイド

イベント分析とは、ITイベントやITインシデントのトリアージと解決に対処するコンピューティングプロセスです。イベントとは、ネットワーク上のコンポーネントの状態の変化を意味します。すべてのテクノロジーデバイスは通常の動作の過程でログエントリや定期的なステータス更新という形でイベントを生成し、それらがイベントデータとしてさまざまなデータベースやその他のファイルに記録されます。イベント分析は、これらのイベントの管理を向上させ、理解を深めることを目的としています。

従来、これらのイベントとそれに続くイベントアクションは、新たに発生したイベントとして、またはログファイルに異常値や外れ値がないかを手動で検索することによって、人間のアナリストが個別に管理する必要がありました。その後、IT管理システムが進化したことで、ITマネージャーはさまざまなイベントアラートを選り分けて、効率的に運用できるようになりました。しかし、ネットワークが拡大し続けるにつれ、多くの大企業ではアラートの数と複雑さがすぐに手に負えなくなりました。そのため、GTMやマーケティングキャンペーンの成功からネットワーク遅延に至るまで、さまざまなイベントを管理する複数のツールが組織のそれぞれの部門で使用されることが一般的となりました。

イベント分析は、複数のシステムを一元化されたプラットフォームに統合するよう設計された次世代のイベント管理であり、特定の問題の根本原因の発見を容易にします。クラウドやユニバーサルアナリティクスと同様に、機械学習アルゴリズムもこのプロセスの大部分を自動化することでイベントの解決に必要な手作業を減らし、あらゆる業種の組織に、変化の激しいデジタル時代における大きな競争力をもたらしています。

AIOps市場をリードするSplunk ITSI

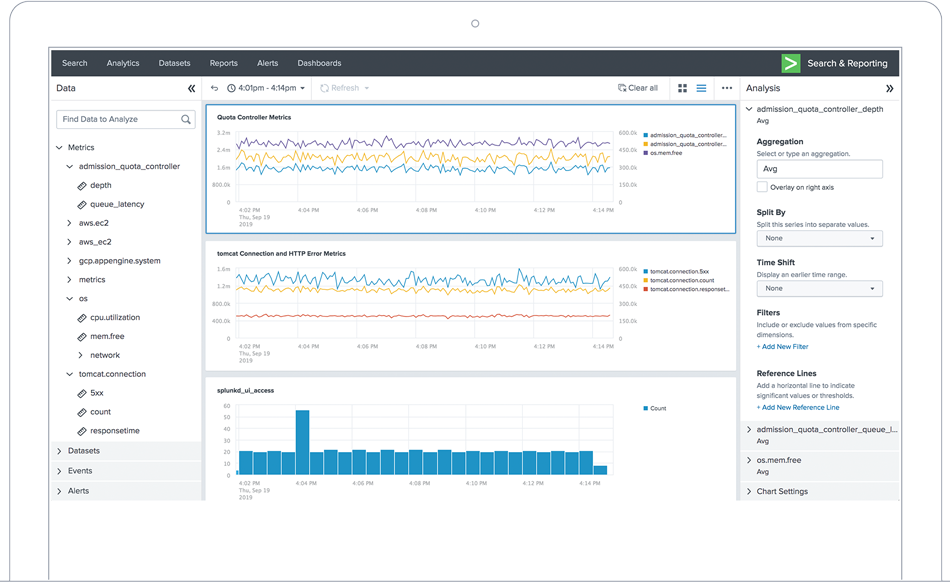

Splunk IT Service Intelligence (ITSI)は、顧客に影響が及ぶ前にインシデントを予測して対応するための、AIOps、分析、IT管理ソリューションです。

AIと機械学習を活用して、監視対象のさまざまなソースから収集したデータを相関付け、関連するITサービスやビジネスサービスの状況を1つの画面にリアルタイムで表示します。これにより、アラートのノイズを低減し、障害を未然に防ぐことができます。

イベント分析とは、ITイベントやITインシデントのトリアージと解決に対処するコンピューティングプロセスです。イベントとは、ネットワーク上のコンポーネントの状態の変化を意味します。すべてのテクノロジーデバイスは通常の動作の過程でログエントリや定期的なステータス更新という形でイベントを生成し、それらがイベントデータとしてさまざまなデータベースやその他のファイルに記録されます。イベント分析は、これらのイベントの管理を向上させ、理解を深めることを目的としています。

従来、これらのイベントとそれに続くイベントアクションは、新たに発生したイベントとして、またはログファイルに異常値や外れ値がないかを手動で検索することによって、人間のアナリストが個別に管理する必要がありました。その後、IT管理システムが進化したことで、ITマネージャーはさまざまなイベントアラートを選り分けて、効率的に運用できるようになりました。しかし、ネットワークが拡大し続けるにつれ、多くの大企業ではアラートの数と複雑さがすぐに手に負えなくなりました。そのため、GTMやマーケティングキャンペーンの成功からネットワーク遅延に至るまで、さまざまなイベントを管理する複数のツールが組織のそれぞれの部門で使用されることが一般的となりました。

イベント分析は、複数のシステムを一元化されたプラットフォームに統合するよう設計された次世代のイベント管理であり、特定の問題の根本原因の発見を容易にします。クラウドやユニバーサルアナリティクスと同様に、機械学習アルゴリズムもこのプロセスの大部分を自動化することでイベントの解決に必要な手作業を減らし、あらゆる業種の組織に、変化の激しいデジタル時代における大きな競争力をもたらしています。

分析における「イベント」の定義

分析におけるイベントとは、ネットワーク上のデバイスの状態の変化を示すレコードのことです。イベントは、通常、極端な規則性を持って生成されます。たとえば、サーバーは、Webページが一定数のページビューやリンクのクリック、その他のユーザー操作を受け取るたびにイベントアクションまたはエントリを記録する場合があります。その結果、忙しい環境では、日常業務によって1日に数テラバイトを消費するイベントログファイルが生成されることがあります。

イベントはネガティブなものであるとは限りません。実際、インタラクションの種類にもよりますが、イベントの大部分は無害で予期されたとおりのものです。イベントカテゴリは、情報、警告、例外の3種類のいずれかの性質を持ち、それらはさまざまなレベルの懸念事項に関連付けられています。イベント管理ツールとイベント分析ツールは、チームがイベントデータを選り分けて、本当の問題がどこのあるのかを判断できるように設計されています。これらのツールは、重要なイベント、エピソード、インシデント、その他の対応すべき出来事から成るイベントカテゴリの作成を容易にするほか、定期的にレポートを作成し、問題が発生した場合には直ちに管理者に警告します。

イベントデータの定義

イベントデータとは、特定のイベントに追加される分析インデックス内のデータを表す用語です。イベントデータには、通常、文字コード、タイムスタンプ、ユーザー定義のメタデータ、非インタラクションイベントなどの情報と、ホストやイベントソースの名前といったその他の標準化されたフィールドが含まれます。また、イベントは必要に応じてイベントデータ内でセグメント化したり、匿名化したりすることもできます。

何より、イベントデータを使用することで、高速な検索と容易な分析が可能になり、ユーザー条件に基づいてイベントを分類することもできます。また、イベントデータのインデックスが拡充されれば、イベント追跡によって異常を見つけやすくなり、長期的な傾向が明らかになります。

「インシデント」の定義

インシデントは、セキュリティ違反やサービスの中断が発生したときにトリガーされます。分析の観点から見ると、インシデントは、エンタープライズシステムのセキュリティまたは運用に関連する可能性のあるイベントインデックス内のパターンが発見されたときから始まります。疑わしいパターンが発見されると、重要なイベントとしてエントリが生成され、イベント追跡コードによって識別されます。イベント分析ツールのインシデントダッシュボードには、重要なイベントとエピソードがすべて表示されます。重要なイベントにはイベント値(イベントラベル)を割り当てる数値などのコードが付与され、それらによって重大度別に分類されるため、最も重大なイベントのトリアージや割り当て、追跡、クローズを迅速に行うことができます。

一般的なインシデントワークフローでは、管理アナリストがインシデントレビューダッシュボードを監視し、新しい重要なイベントが作成されてイベント分析ツールに入力されると、比較的大まかな高レベルのトリアージを実行しながらそれらのイベントに数値を割り当てます。重要なイベントが調査を必要とする場合、管理アナリストはそのイベントをレビュー担当アナリストに割り当て、割り当てられたアナリストがインシデントの正式な調査を開始します。調査が終わると、レビュー担当アナリストが検証のためにイベントを最終アナリストにプッシュし、最終アナリストが変更を検証して正式にケースをクローズします。

相関サーチを使用したイベントとインシデントの特定

相関サーチとは、疑わしいイベントやパターンを監視する、分析イベントログのスケジュールサーチや反復サーチの一種です。相関サーチは、特定の条件を満たした場合に重要なイベントを生成するように設定できます。これらの重要なイベントにはリスクスコアが割り当てられ、対応するアラートアクションが生成されて、イベント追跡で使用されます。相関サーチはさまざまなタイプのデータについて実行できるため、疑わしい攻撃パターンをより正確に特定できます。

通常は、悪意のあるダウンロードにつながるユーザーのクリック、感染した送信リンク、Webページの要素に組み込まれた悪意のあるJavaScript、脆弱性を含むプラグインなど、特定のセキュリティニーズに対応するために使用されます。セキュリティインシデントの発生時にアラートを受け取りたい場合は、相関サーチによってイベントインデックスを定期的に検索することでこのプロセスを自動化します。

重要なイベントの特定

重要なイベント(最上位イベント)とは、相関サーチによって生成される特定のイベントレコードです。通常、このイベントはインシデントの作成やアラートという形を取り、特定の条件を満たすとアナリストに送信されます。基本的に、重要なイベントとは注意が必要なイベントです。

重要イベントの集計ポリシーは、重要なイベントをグループ化して整理するために使用されます。これらのポリシーは人間のアナリスト、またはそれらの実装を自動化する機械学習アルゴリズムによって設定できます。このプロセスでは、重複するエントリが削除され、イベントが適切にグループ化されるとエピソードが作成されます。重要なイベントの集約ポリシーには、重要なイベントと、エピソードに応じてアクションを自動化するルールの両方が含まれています。(言い換えると、このポリシーには問題と解決策の両方が含まれています。)

エピソード:重要なイベントのグループ

エピソードとは、イベント分析システムによって識別され、1つのイベントカテゴリにまとめられた重要なイベントのグループです。エピソードは、通常、サービスに悪影響を及ぼす可能性のある深刻なイベントを指します。たとえば、ネットワークの停止、実行されなくなったアプリケーション、悪意のあるJavaScriptや感染したプラグイン、セキュリティ侵害、データ損失につながる可能性のあるユーザーの操作などです。一般的に、エピソードはインシデントのサブセットであり、これは、より長く、より持続的な一連のイベントを意味します。

エピソードレビューシステムは、重要なイベントの重大度を示し、アナリストがネットワークに影響するさまざまなエピソードをトリアージする際に役立つイベント値またはイベントラベルを上位のイベントに割り当てます。また、エピソードには新規、進行中(およびどのアナリストに割り当てられているか)、解決済み(対応したアナリストが問題を解決した場合)、クローズ(最終アナリストが作業をレビューし、行われた変更が適切であることを検証した場合)のいずれかを示すステータスタグも含まれています。

アラートトリガーの使用

アナリストは、アラートトリガー条件を設定できます。アラートトリガー条件はリアルタイムに、またはスケジュールに従ってトリガー可能です。アラートトリガー条件が作成されると、相関サーチの結果(上記を参照)がその条件に一致するかどうかがチェックされます。これらの条件を使用することで、複数のイベントやイベントデータフィールドのイベント追跡を実行できます。たとえば、Webページのバウンス率を監視するアラートトリガー条件を設定し、バウンス率が所定のしきい値を超えた場合にアラートをトリガーするようにできます。

アラートには、リアルタイムアラートとスケジュールアラートの2種類があります。リアルタイムアラートは対象のイベントを監視し、サーバーのクラッシュやネットワークの停止といった緊急の例外的状況が発生した場合に役立ちます。また、リアルタイムアラートでは、特定のイベントに対して結果ベースのトリガー条件を設定し、条件が満たされるたびにアナリストに通知するようにできます。さらに、イベント条件をリアルタイムに監視し、特定の時間枠内に条件が複数回満たされた場合にのみアラートを生成するローリングタイムウィンドウのトリガー条件を設定することもできます。

一方、スケジュールアラートはリアルタイムではなく定期的に実行され、通常は、1日のうちの忙しくない時間帯(深夜など)や、特定の時間帯の終わりにスケジュールされます。前日にクレジットカードの取引失敗が10回以上記録されているかどうかや、悪意のあるWebページのリンククリックがあったかどうかをチェックするアラートは、定期的なスケジュールアラートの典型的なユースケースです。

イベント管理の一部としてのイベント分析

イベント分析は、イベント管理テクノロジーの次なる変革と考えることができます。イベント管理ツールはITインフラストラクチャ内の特定のコンポーネントやシステムを監視するために使われますが、イベント分析は、多くの場合、部門の枠を超えた幅広い機能を持つシステムでの分析を意味します。とはいえ、どちらの用語についても標準的用法に関する幅広いコンセンサスは存在せず、しばしば同じ意味で使われています。

イベント分析システムと同様、イベント管理ツールは検出、通知、フィルタリングのサービスを提供します。イベント対応、イベントレポートの作成、トリアージによるクローズも可能であり、イベント分析と比べ対象範囲が狭いかもしれませんが、予測的で拡張性に優れたツールでもあります。また、イベント管理は、セキュリティアナリストによるリアルタイムの脅威対応を可能にする先進的なセキュリティ管理テクノロジーであるSIEM(セキュリティ情報/イベント管理)のコアコンポーネントです。

イベント管理は、イベントの作成からイベントの解決まで、非常に明確なプロセスをたどります。

まず、イベントが作成されます。大抵は、企業内の通常のデバイス変更に関する定期的な通知などです。しかし、中にはイベントアナリストが相関サーチで定義した仕様や範囲を超えるイベントもあります。これらは重要なイベントであり、イベント管理システムにそのように記録されます。

重要なイベントはフィルタリングされ、集約されて、イベントカテゴリ内の重要なイベントの集まりを定義するエピソードにまとめられます。これらのエピソードに対応することが、イベントアナリストの仕事です。まず、イベント値を判断してトリアージを実行し、エピソードを修復する最善の方法を決めます。これには、エピソードを直接解決する場合と、別のアナリストに割り当てる場合があります。調査中または対応中のエピソードのステータスは「進行中」または「保留中」に更新されます。修正が終わると、そのエピソードは「解決済み」としてマークされます。

最終アナリストが上記のすべてを確認し、結果に問題がなければエピソードをクローズします。

イベント分析を使い始める

今日のイベント監視ツールやイベント分析ツールは簡単に使い始めることができます。オンプレミスソフトウェアのインストールは常に選択肢の1つですが、クラウドベースの分析ツール、つまりクラウド分析はますます魅力的な選択肢になりつつあります。クラウドベースの分析ツールはインストールが容易でインフラストラクチャ要件がはるかに少なく、オンプレミスツールと同じように設定やカスタマイズが可能です。

注目すべき主な機能:

- 多種多様なマシンデータやテクノロジーデバイス(サーバー、スイッチ、データベース、Webサーバーなど)に対応

- アナリストのためにエピソードを簡素化するわかりやすい可視化機能を備えた、リアルタイム更新のライブダッシュボード

- オンプレミスとクラウドベース、両方のソースからイベントを一元的に収集

- エピソードのトリアージを実行し、結果に応じて修復アクションを割り当てることができる

- 相関サーチを簡単に作成して管理できる

- 問題が発生する前に予測するプロアクティブなロジック

- データの長期的な保存

- より洗練されたカスタマイズや他のツールとの接続を可能にするAPIとSDK

このブログはこちらの英語ブログの翻訳です。

この記事について誤りがある場合やご提案がございましたら、ssg-blogs@splunk.comまでメールでお知らせください。

この記事は必ずしもSplunkの姿勢、戦略、見解を代弁するものではなく、いただいたご連絡に必ず返信をさせていただくものではございません。

関連記事

Splunkについて

Splunkプラットフォームは、データを行動へとつなげる際に立ちはだかる障壁を取り除いて、オブザーバビリティチーム、IT運用チーム、セキュリティチームの能力を引き出し、組織のセキュリティ、レジリエンス(回復力)、イノベーションを強化します。

Splunkは、2003年に設立され、世界の21の地域で事業を展開し、7,500人以上の従業員が働くグローバル企業です。取得した特許数は1,020を超え、あらゆる環境間でデータを共有できるオープンで拡張性の高いプラットフォームを提供しています。Splunkプラットフォームを使用すれば、組織内のすべてのサービス間通信やビジネスプロセスをエンドツーエンドで可視化し、コンテキストに基づいて状況を把握できます。Splunkなら、強力なデータ基盤の構築が可能です。