Log4Shellの脆弱性の悪用を防ぐ

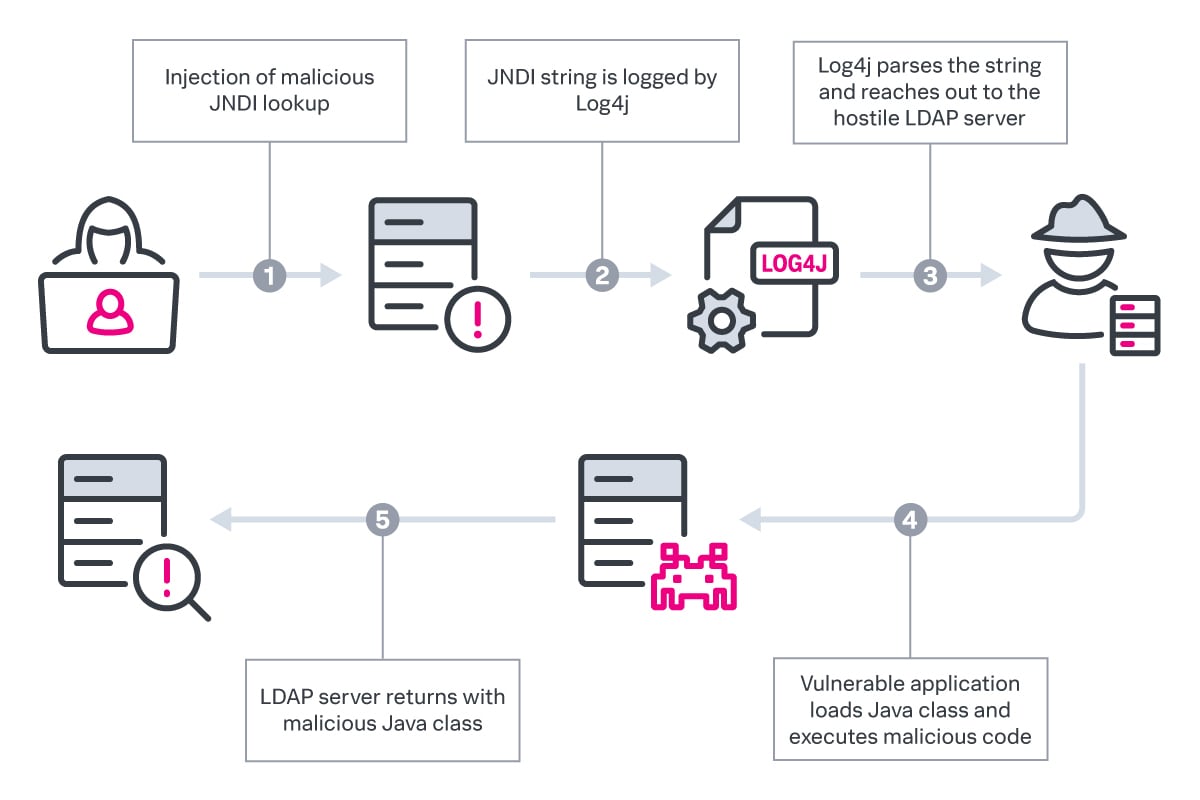

広く使用されているApache Log4j 2に見つかったLog4Shellの脆弱性は、RCE (リモートコード実行)攻撃を可能にする重大なゼロデイ脆弱性です。Log4jは、Apache Struts 2、Apache Solr、Apache Druid、Apache Flinkなどのフレームワークで使用されています。

多くの場合、システム管理者は自身が管理する環境内でApache Log4jが使用されていることに気づいていないため、多数のアプリケーションやサードパーティサービスが攻撃のリスクにさらされています。

Splunkで取り込むログタイプを確認および更新し、プロセス実行ログまたはファイル作成ログを使ってLog4jアクティビティの痕跡を探します。

SplunkでGitHubデータを使ってプロジェクト内でLog4jを検出します。

ネットワークトラフィックとDNSクエリーのログを使って、侵害されたホストを検索します。

Splunk Security Essentialsをインストールし、Splunk Researchで検出手法を入手して、調査と対応を実行します。

外部のホストやソースからのコード実行に関するその他の兆候を探します。

監視対象をITインフラ全体に拡大します。

Apache Log4jの脆弱性のシミュレート、検出、対応

こちらのビデオでは、Splunk脅威調査チーム(Splunk Threat Research Team - STRT)が、Log4jの脆弱性を悪用した攻撃チェーンによるホスト侵害を再現しています。

このPoC (概念実証)に基づいて、STRTはSplunkですぐに実践できる検出手法と対応策を開発しました。