Détectez l’activité réseau et les opérations des hôtes qui pourraient indiquer une menace avancée. Collectez, indexez, corrélez et analysez toutes les données, et recherchez les profils d’activité. Créez des recherches complexes avec des seuils définis par l’utilisateur.

Une solution sans compromis et axée sur les données pour les opérations de sécurité

Réduire les risques métiers

Exploitez la puissance de vos données pour détecter rapidement les menaces et réduire les risques métiers.

Automatisez les opérations de sécurité en toute simplicité

Accélérez les investigations de sécurité et la réponse aux incidents avec confiance et précision.

Intégrez pour innover

Renforcez vos cyberdéfenses et augmentez la valeur de votre déploiement grâce aux intégrations et à un écosystème ouvert.

produits

Sécurité Splunk

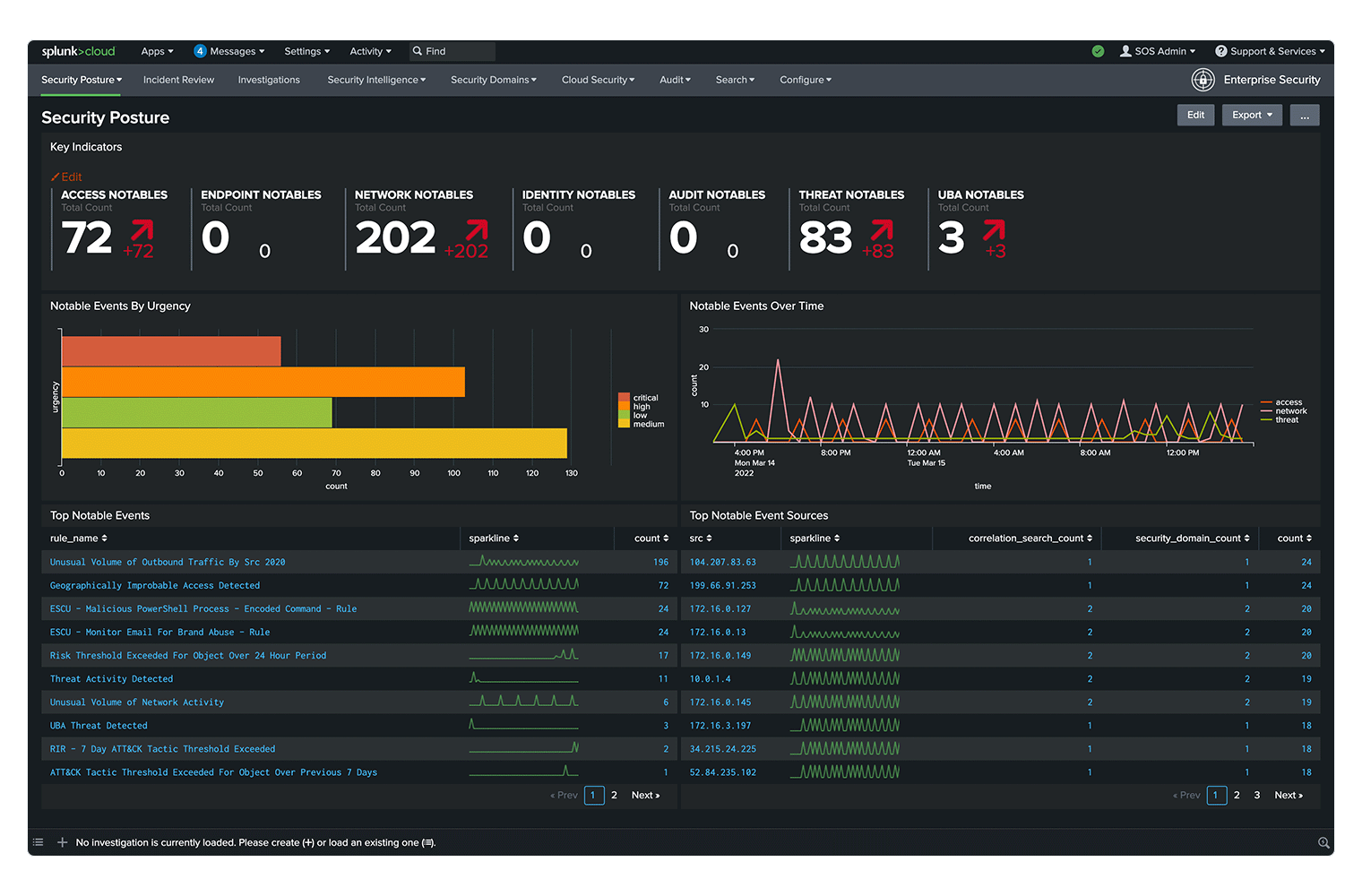

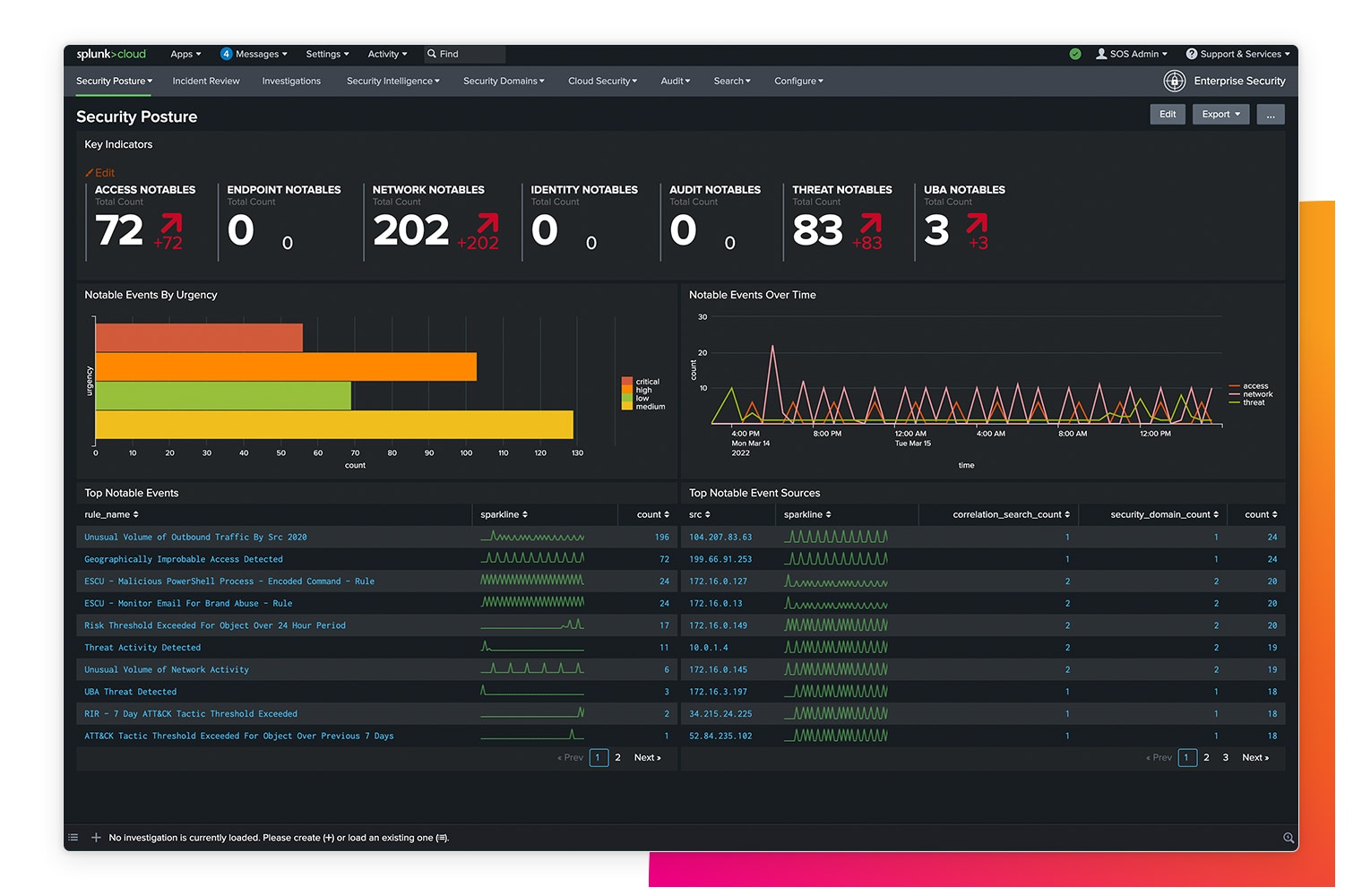

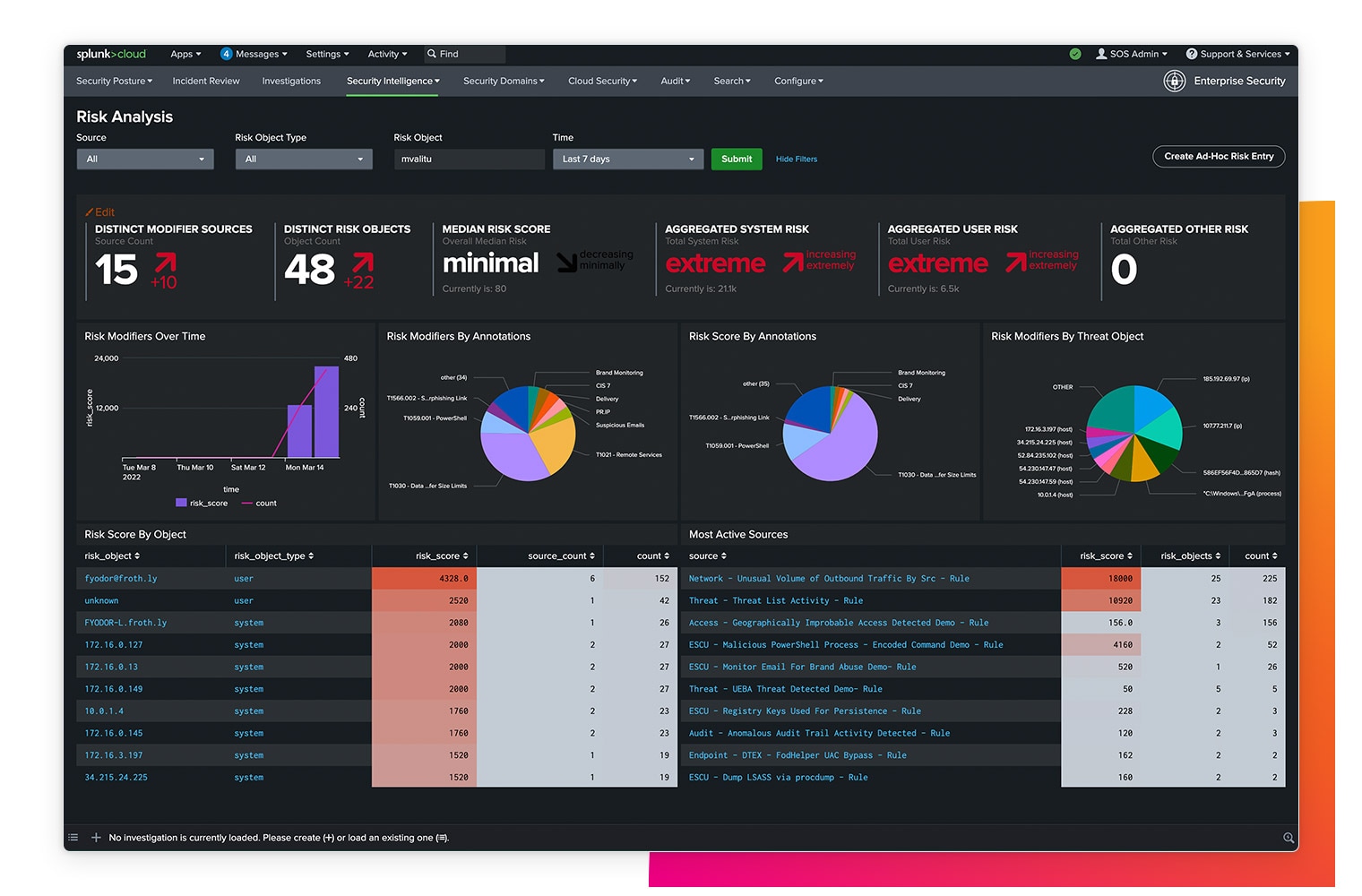

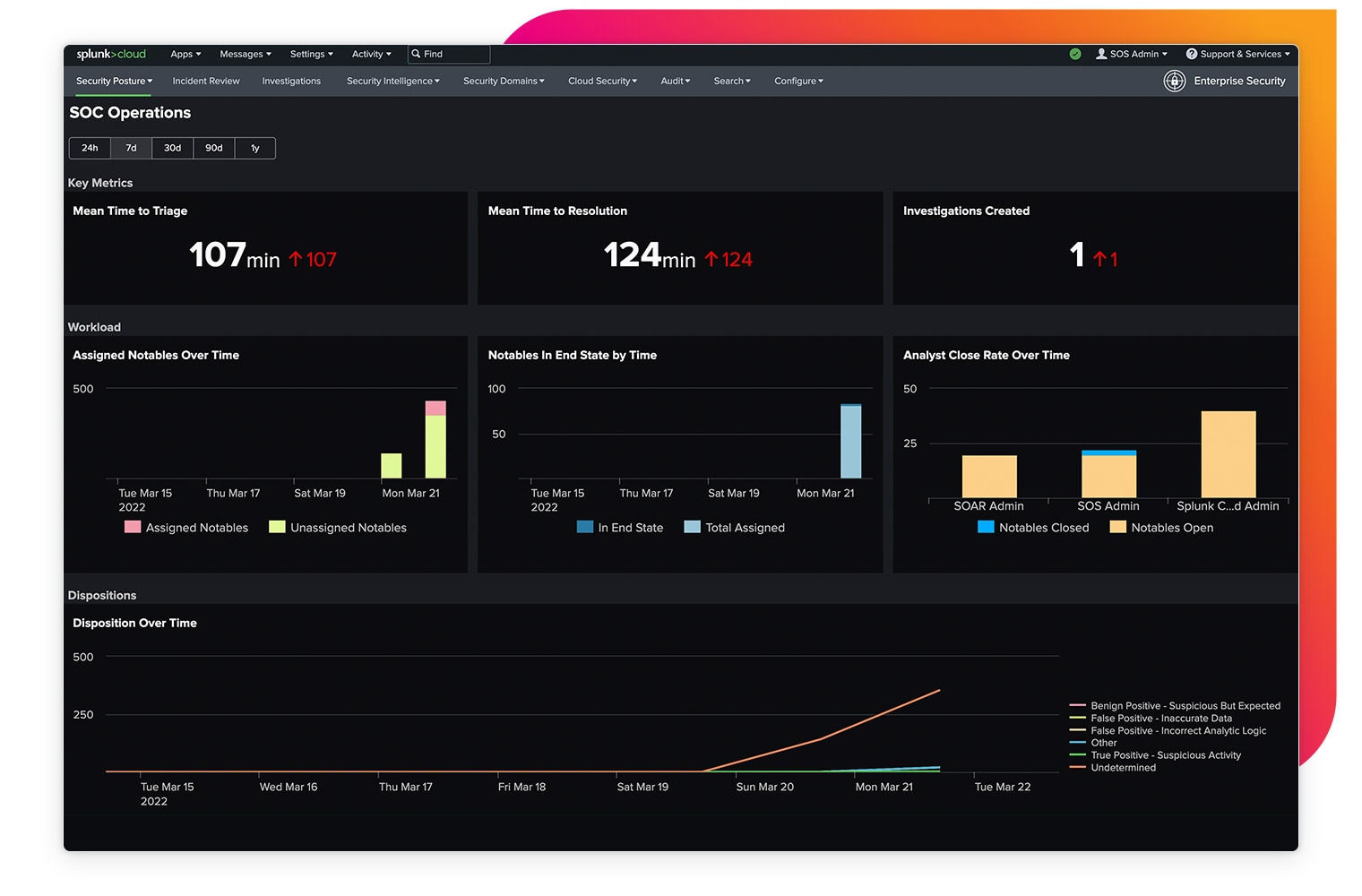

Splunk Enterprise Security

Accédez à des informations basées sur les données, combattez les menaces, protégez votre entreprise et atténuez les risques à grande échelle grâce à des analyses exploitables.

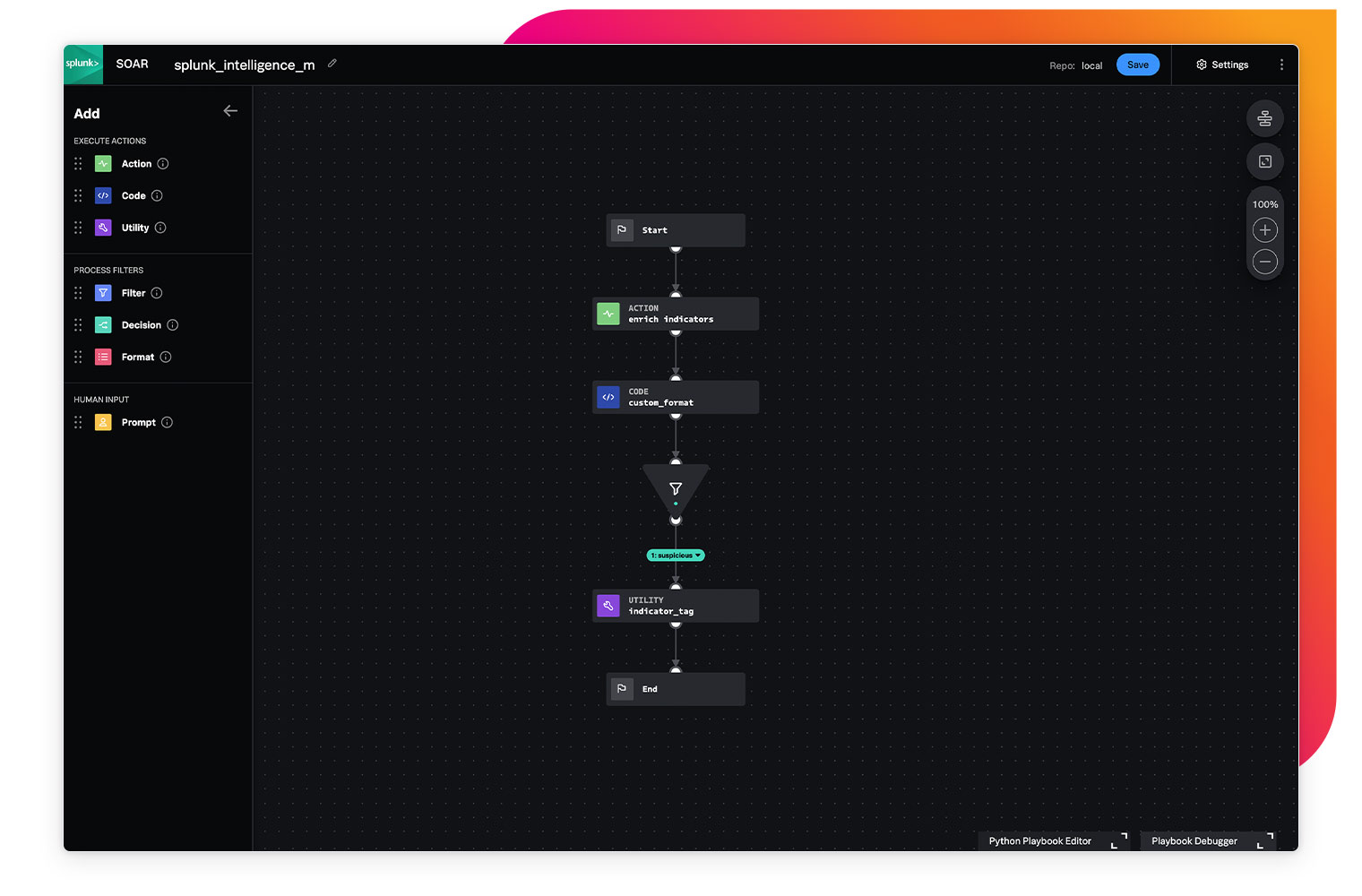

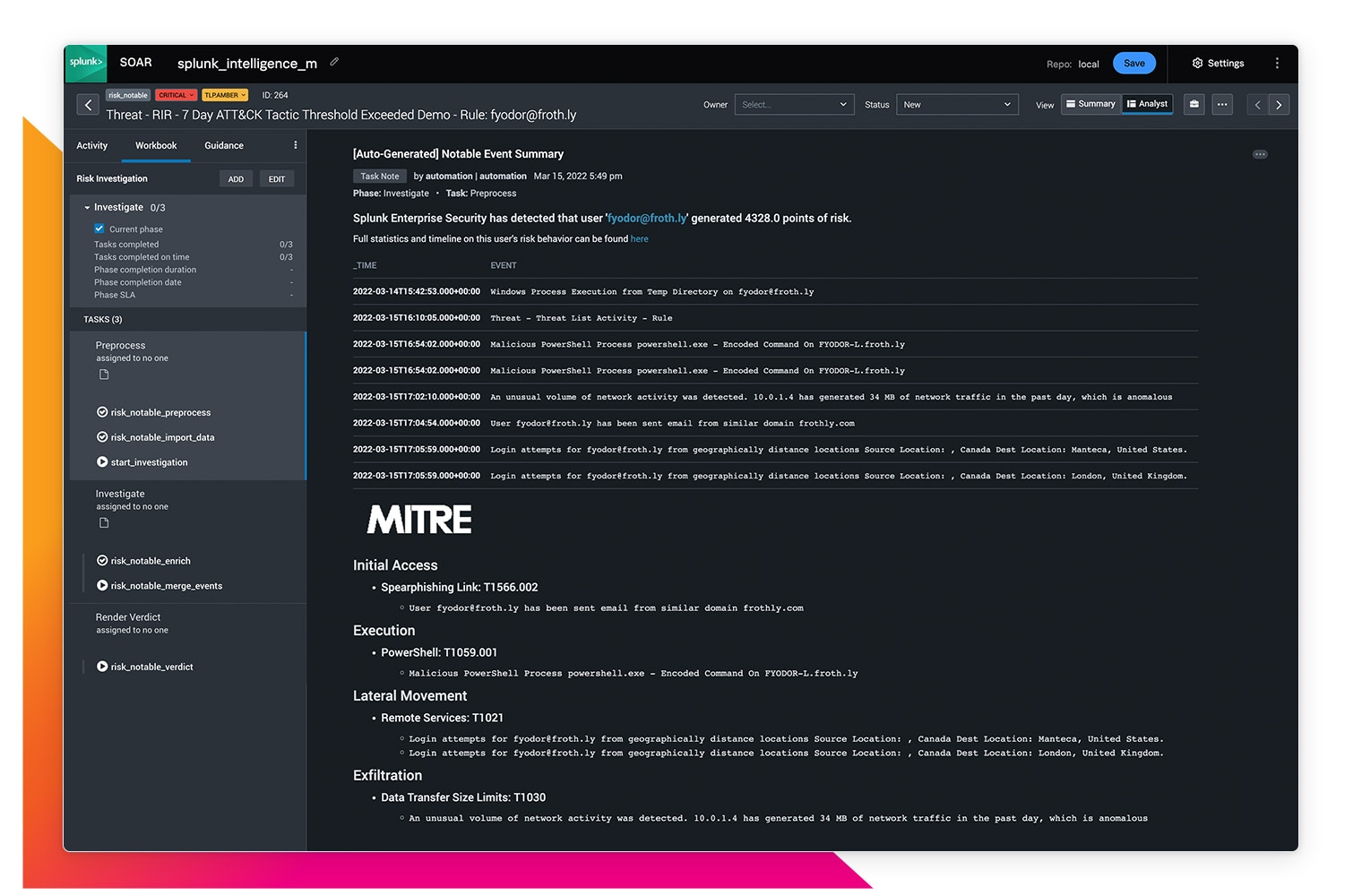

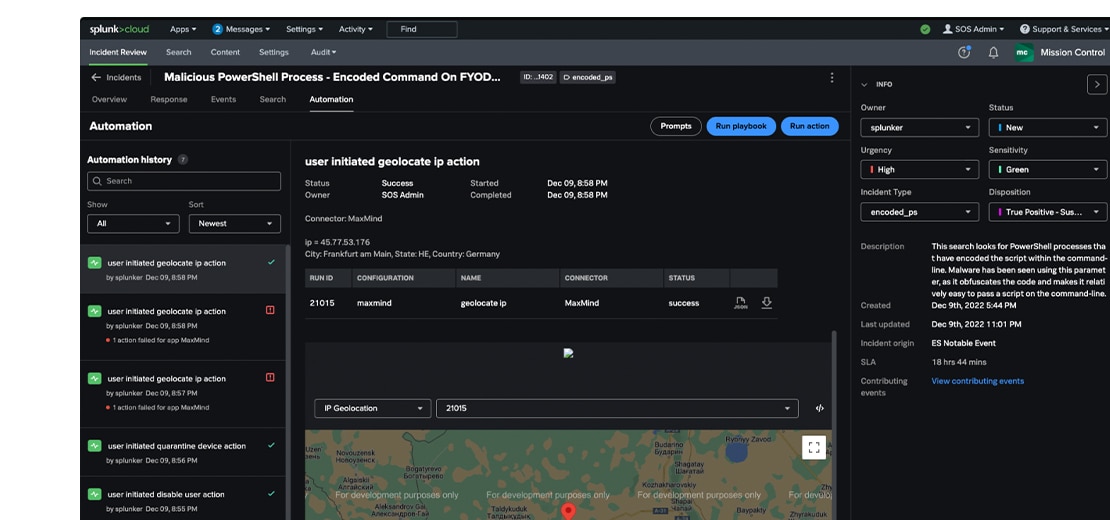

Splunk SOAR

Travaillez plus intelligemment en automatisant les tâches répétitives, en répondant aux incidents de sécurité en quelques secondes, et améliorez la productivité et la précision des analystes pour mieux protéger votre entreprise.

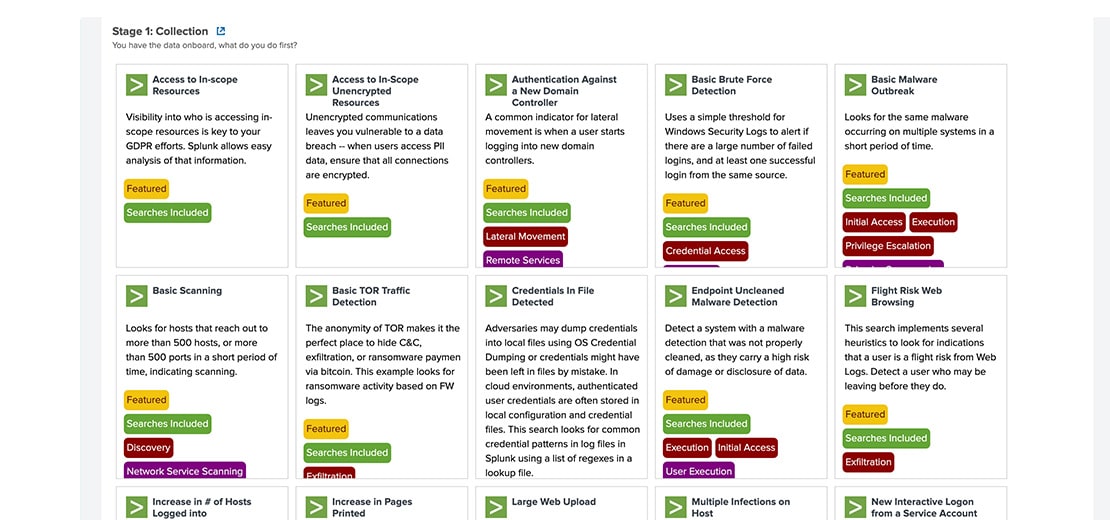

Splunk Security Essentials

Étendez la puissance de Splunk Cloud ou Splunk Enterprise pour une meilleure visibilité de la sécurité en temps réel et une détection plus efficace des menaces.

Splunk Mission Control

Bénéficiez d’une visibilité contextuelle et gérez l’ensemble de votre infrastructure de sécurité à partir d’une seule plateforme.

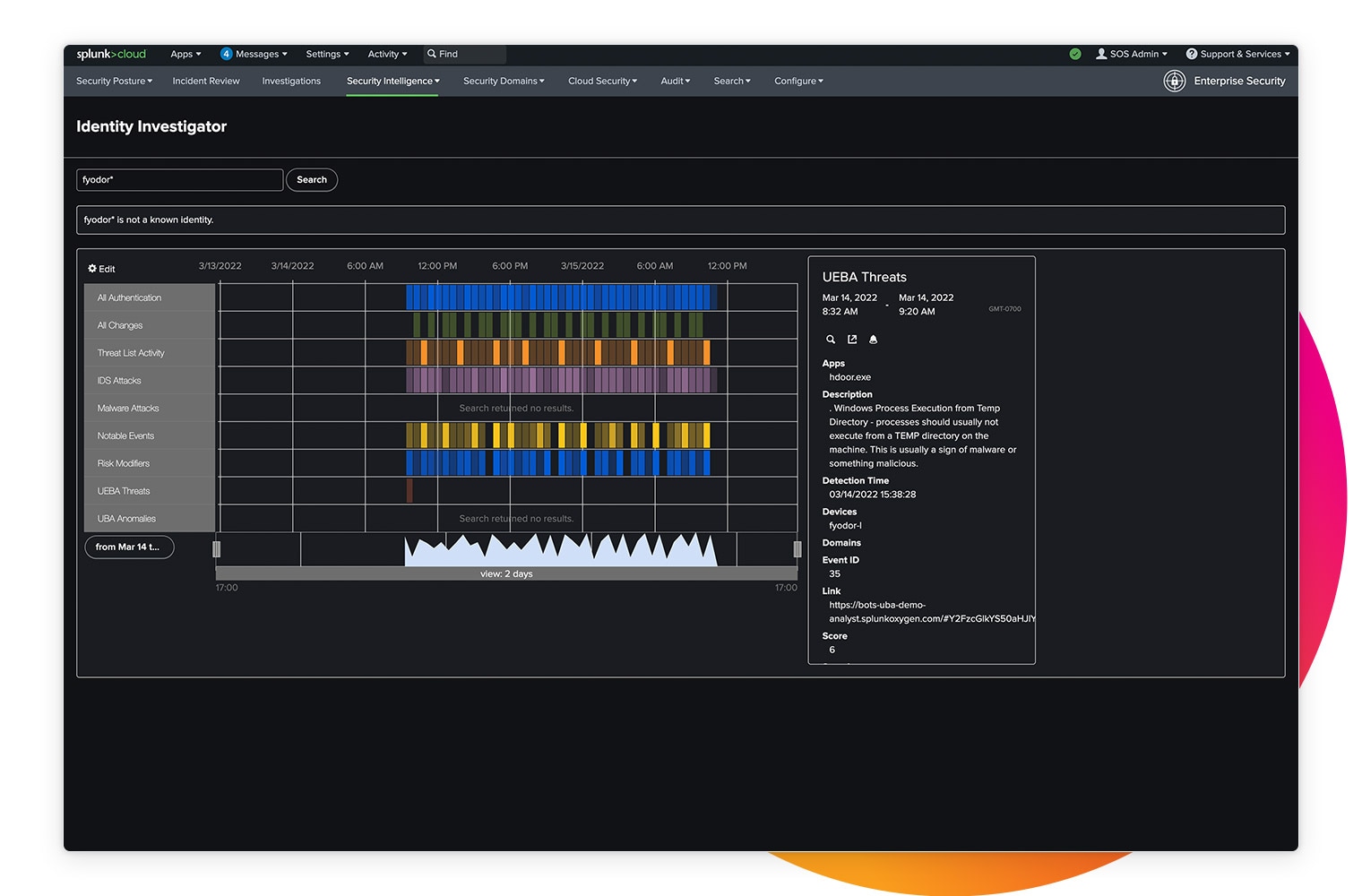

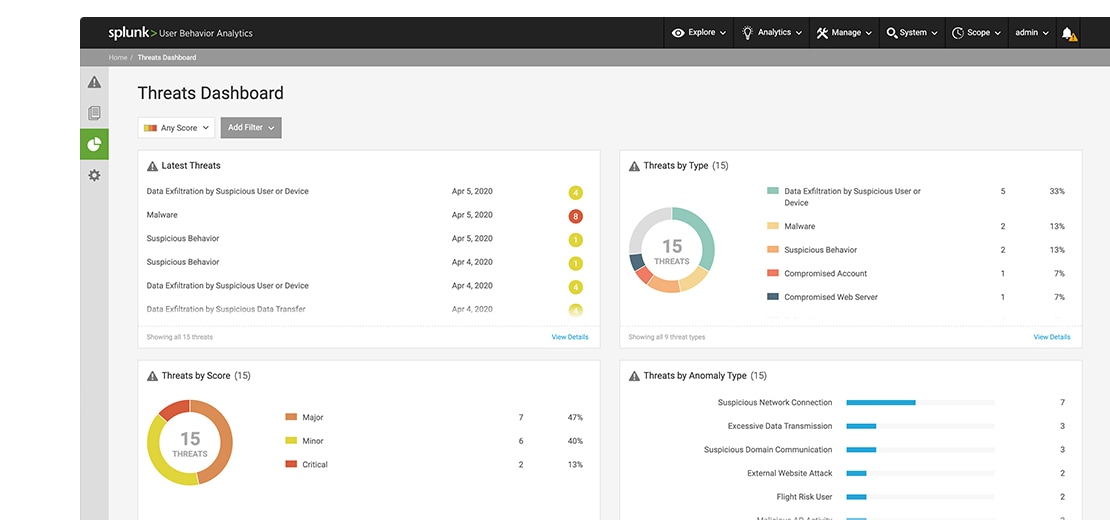

Splunk User Behavior Analytics

Protégez vos systèmes contre les menaces inconnues grâce à l’analyse du comportement des utilisateurs et des entités.

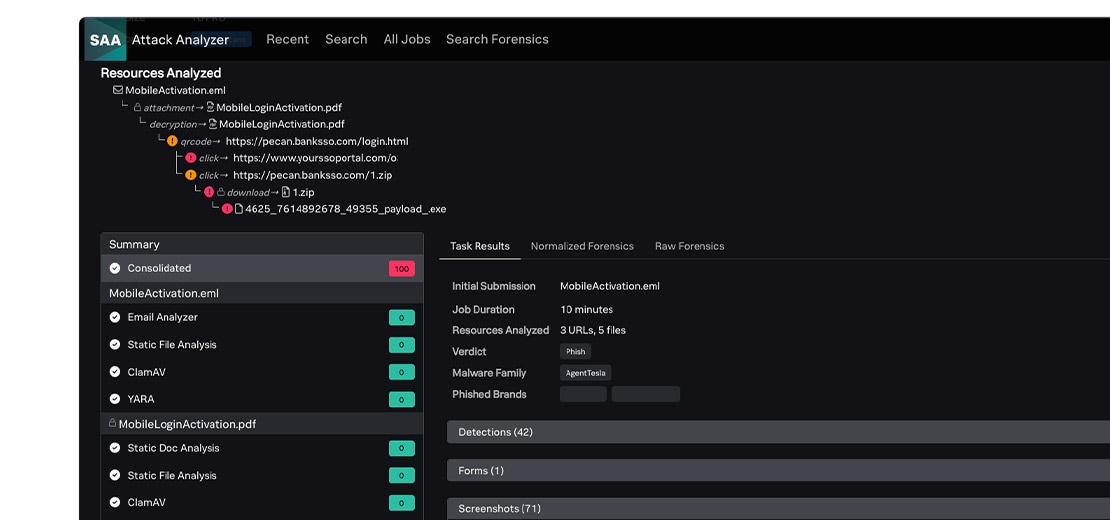

Splunk Attack Analyzer

Détecter et analyser automatiquement les menaces de phishing et de logiciels malveillants les plus complexes.

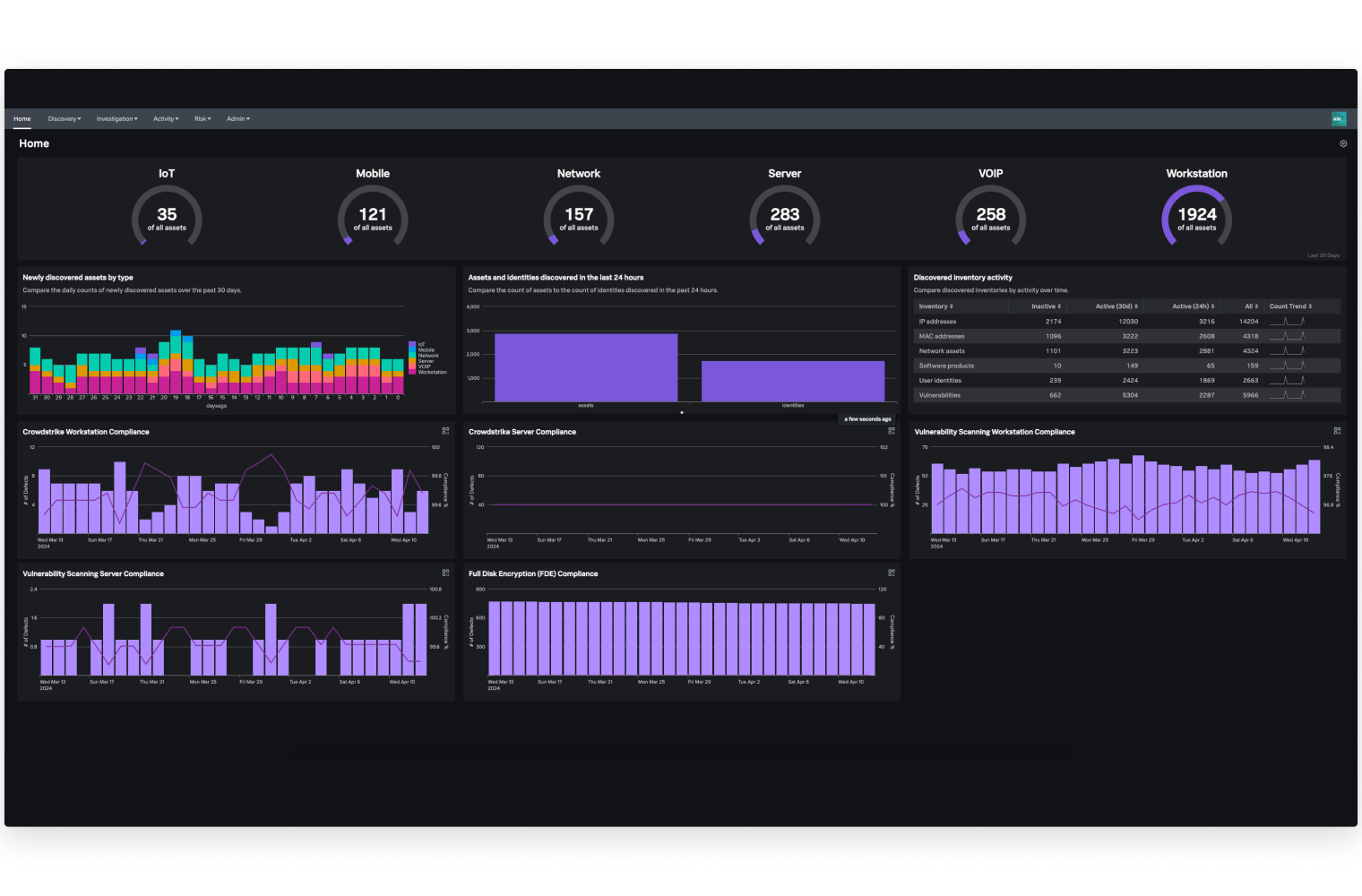

Splunk Asset and Risk Intelligence

Atténuation proactive des risques grâce à la découverte continue des actifs et à la supervision de conformité.

Scénarios d’utilisation

Trouvez la solution avec Splunk

Détection des menaces avancées

Découvrez les anomalies et les menaces inconnues ignorées par les outils de sécurité traditionnels.

Investigation sur les incidents et réponse

Répondez aux menaces en quelques secondes, et non en plusieurs minutes ou plusieurs heures.

Automatiser et orchestrer le SOC

Travaillez plus intelligemment, réagissez plus rapidement et renforcez vos opérations de sécurité avec des workflows automatisés.

Catégories connexes

Observabilité

Passez de la détection des problèmes à leur résolution avec une visibilité de bout en bout sur votre infrastructure, vos applications et votre expérience client numérique.

Plateforme

La plateforme de données extensible Splunk pour le cloud hybride offre une sécurité unifiée, une observabilité complète et des applications personnalisées illimitées.