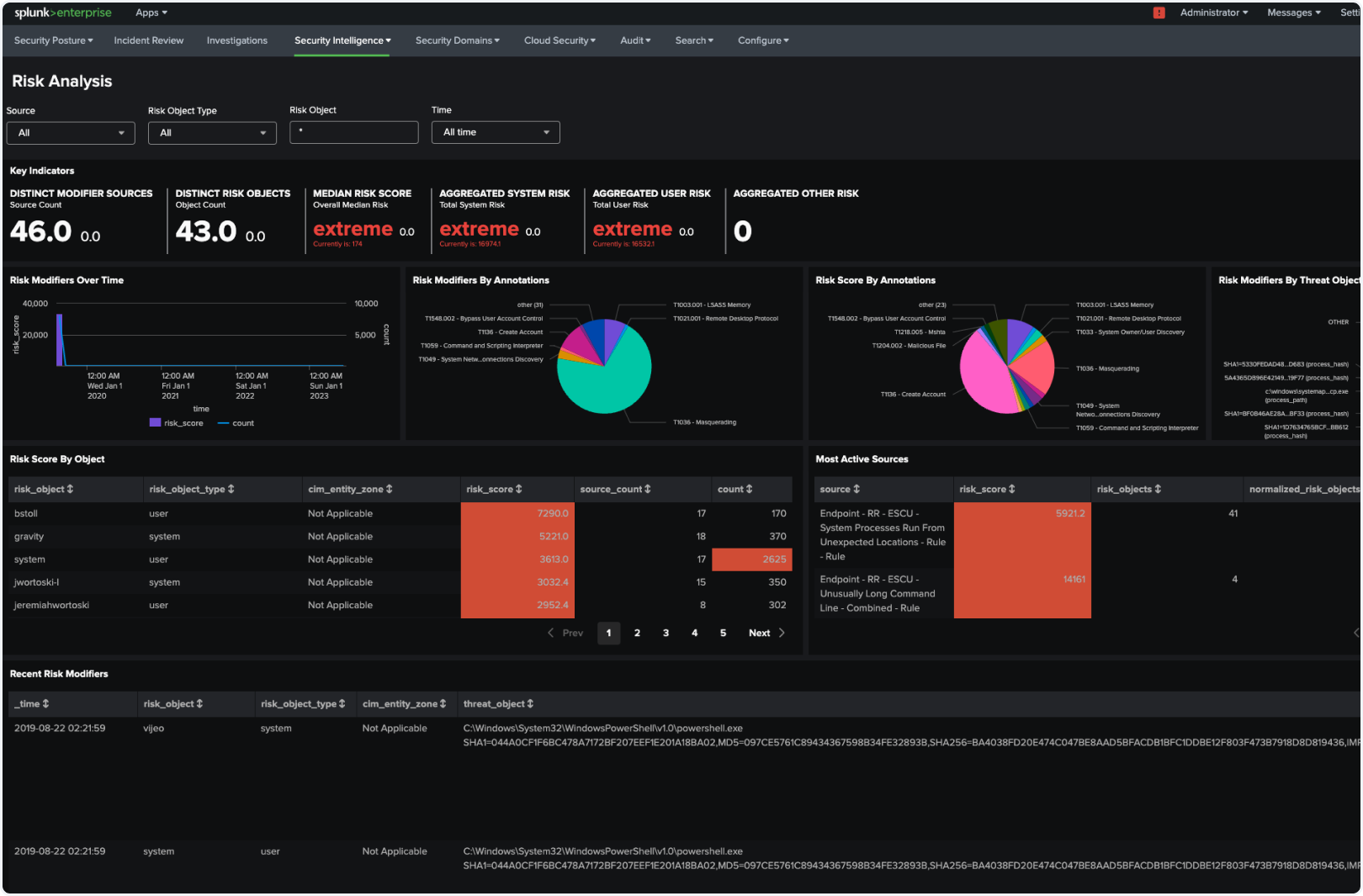

Obtenez des informations basées sur les données pour une visibilité de bout en bout sur votre posture de sécurité, afin de protéger votre entreprise et d’atténuer les risques à grande échelle.

solution

Détectez plus vite, analysez mieux

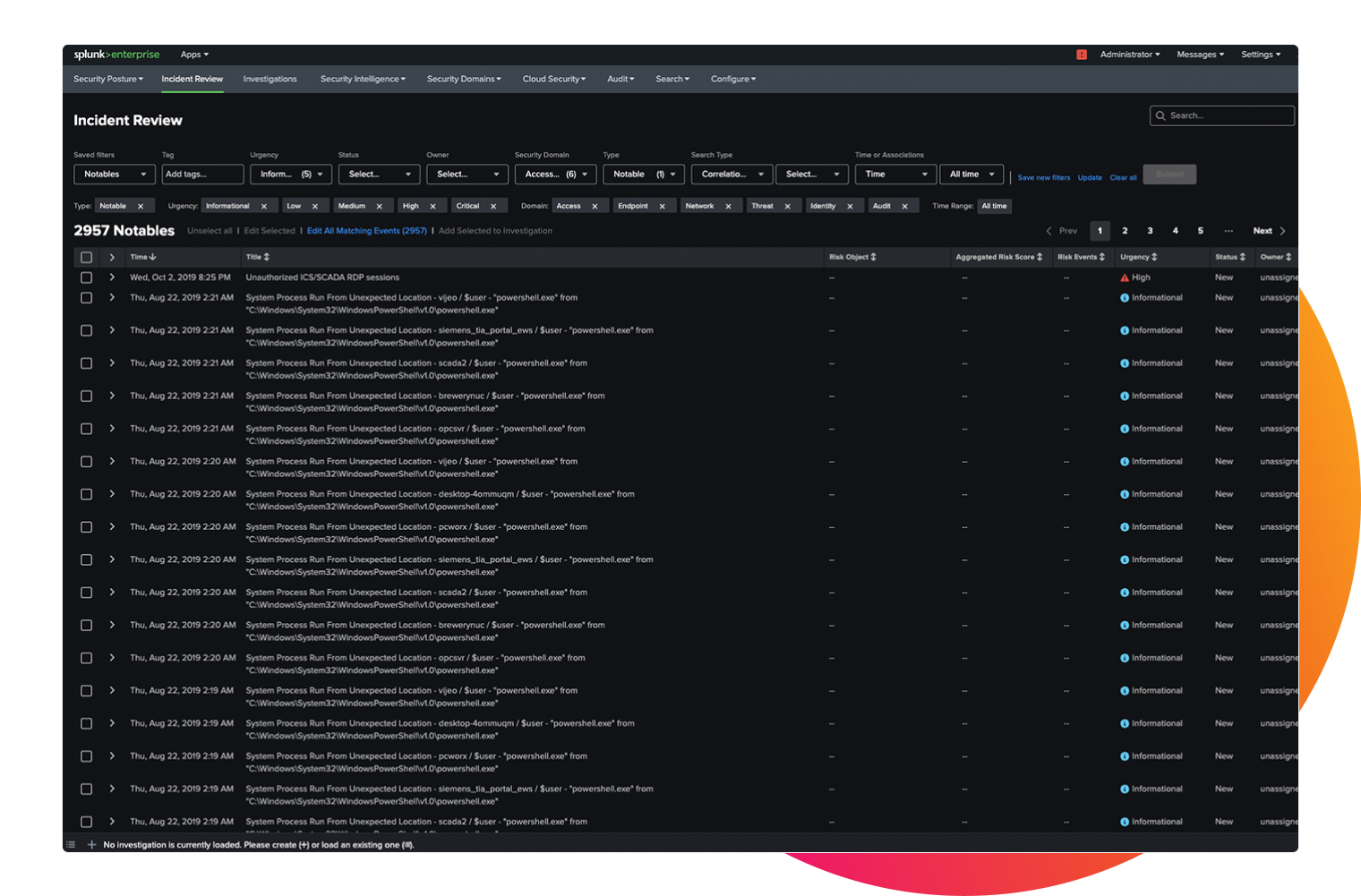

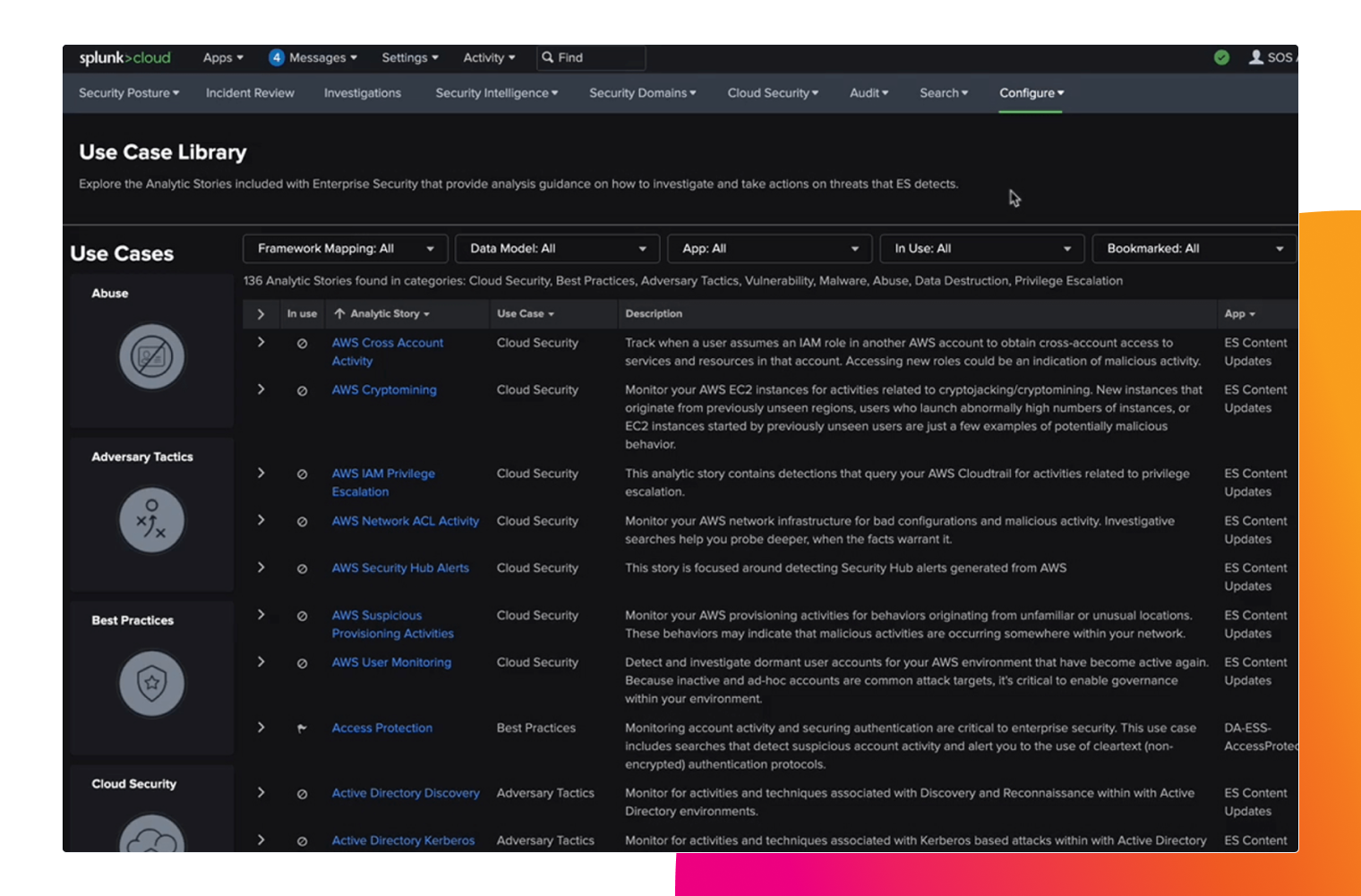

Découvrez les nouvelles menaces au plus tôt

Mettez au jour les menaces invisibles et utilisez des outils de recherche flexibles pour identifier en amont les adversaires qui pourraient avoir infiltré le réseau de votre organisation.

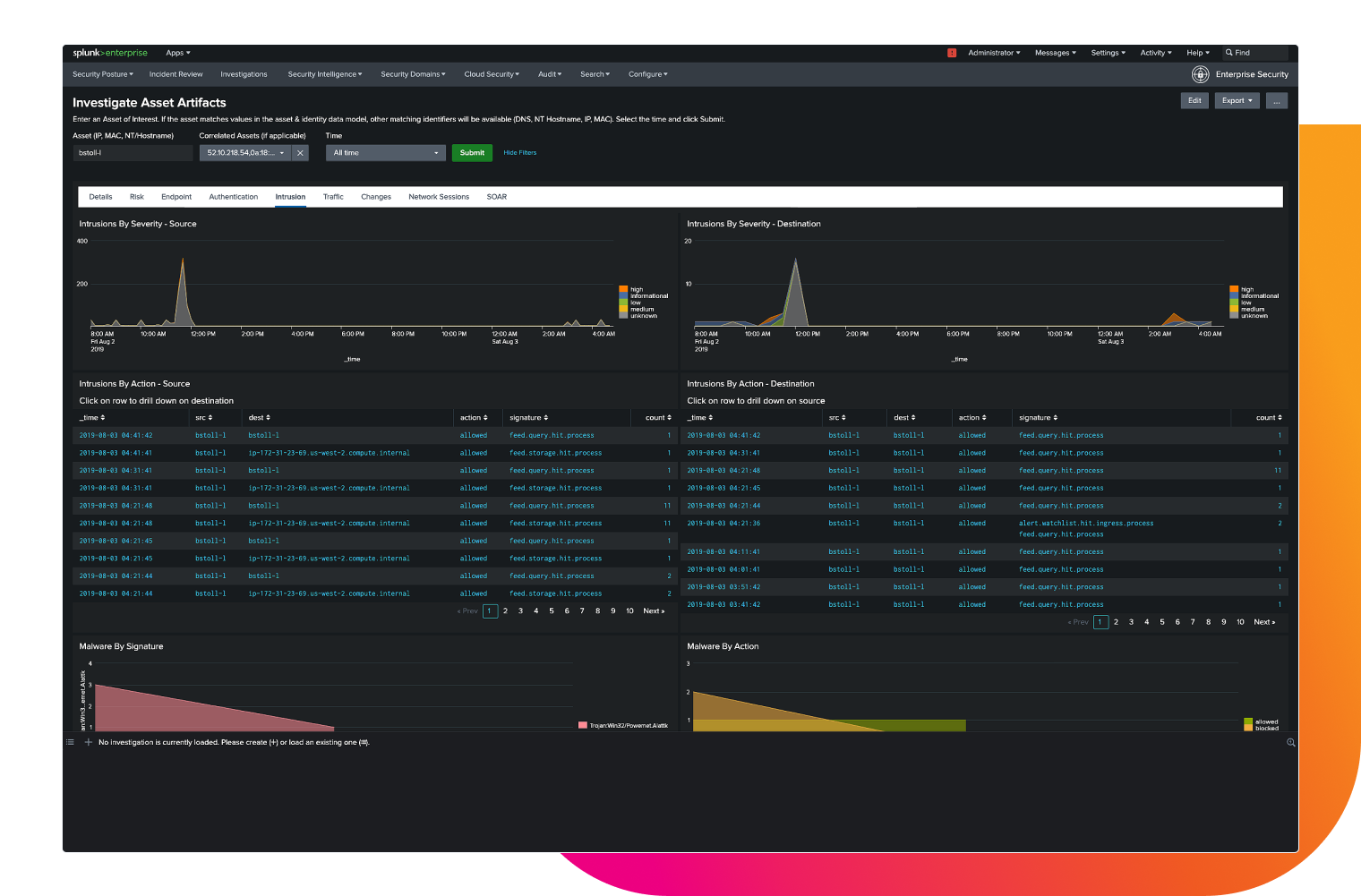

Accélérez la traque des menaces

Utilisez des capacités d’investigation de pointe et de puissantes références comportementales pour évaluer n’importe quelle entité, anomalie ou menace.

Position de sécurité renforcée

Identifiez et atténuez les faiblesses présentes dans les règles de détection, les outils et la collecte de données.

Détection précoce des menaces

La recherche des cybermenaces permet de les identifier plus tôt que les méthodes de sécurité traditionnelles qui reposent sur la détection.

La plateforme Splunk associe une puissante fonctionnalité de requête de données à des données d’observabilité IT pour offrir des résultats robustes. Elle permet de réaliser des activités sophistiquées typiques des opérations de sécurité, comme la recherche de menaces dans les vastes environnements de données.

Des temps de réponse réduits

En détectant les menaces plus tôt dans le cycle de vie d’une attaque, les équipes de sécurité peuvent rapidement prévenir ou atténuer son impact. Cette approche proactive accroît leur efficacité et réduit les délais de réponse.

Découvrez comment Carrefour répond désormais trois fois plus vite aux menaces de sécurité grâce à Splunk Cloud Platform.

Splunk Cloud Platform gère l’ensemble de nos logs, autant ceux de notre logiciel antivirus que ceux de la détection et de la réponse. Splunk donne l’alerte, ouvre un ticket et contacte l’analyste SOC d’astreinte. C’est la pierre angulaire de nos opérations de sécurité.

Réduisez les faux positifs et améliorez l’efficacité du SOC

Créez des processus proactifs et reproductibles, fondés sur des hypothèses. Associez des techniques d’investigation humaines à des outils efficaces pour réduire les faux positifs et augmenter l’efficacité de la détection et de la résolution.