Évaluation de l’impact de la panne mondiale Windows-CrowdStrike avec Splunk Security Content

Le 19 juillet 2024, CrowdStrike, une entreprise internationale de cybersécurité, a subi une panne majeure causée par une mise à jour défectueuse. Cet incident a touché des millions de terminaux Windows dans plusieurs industries, notamment le secteur des transports, de la défense, de la fabrication et de la finance. CrowdStrike a publié un communiqué officiel et propose des mises à jour sur son blog. Microsoft a également publié un article de blog avec des processus de remédiation, que nous vous encourageons vivement à consulter.

Cet article de blog a pour but d’aider les clients de Splunk qui sont également clients de CrowdStrike à avoir une visibilité sur l’impact de la panne CrowdStrike sur leurs organisations.

Dans cette optique, nous aimerions partager quelques détections et ressources supplémentaires qui pourraient vous aider à mieux comprendre les conséquences de cet événement sur votre organisation.

Splunk Security Analytics

Ces détections sont à utiliser dans Splunk Enterprise Security, notre solution SIEM prenant en charge notre plateforme unifiée de sécurité et d’observabilité. Pour une assistance technique, veuillez nous contacter via le portail d’assistance.

Détecter les terminaux avec la mise à jour défectueuse

Cette recherche nécessite le Splunk Add-on for CrowdStrike, une application utilisée avec des données issues de Falcon Data Replicator. Pour en savoir plus sur les sourcetypes produits par cette application, veuillez vous référer à la documentation Splunk.

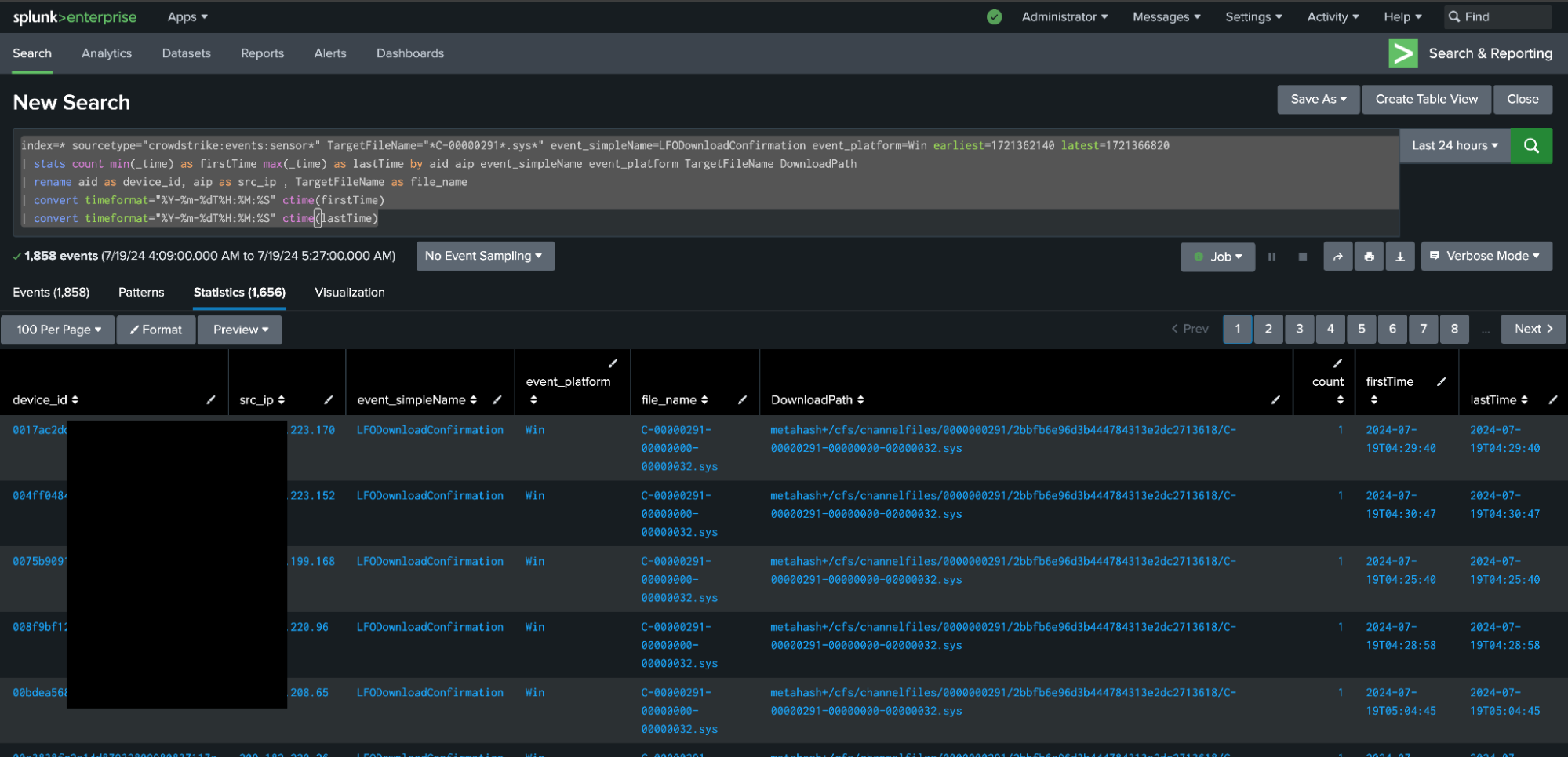

Cette recherche vise à identifier les téléchargements de fichiers de la mise à jour de contenu de CrowdStrike défectueuse sur les systèmes Windows en interrogeant les logs de capteurs CrowdStrike. Elle recherche des événements où le nom du fichier cible contient la substring « C-00000291 » et se termine par « .sys », ce qui pourrait indiquer un fichier de mise à jour défectueux, en particulier pendant l’événement LFODownloadConfirmation. La recherche est limitée à une période spécifique indiquée par CrowdStrike.

index=* sourcetype="crowdstrike:events:sensor" TargetFileName="*C-00000291*.sys*" event_simpleName=LFODownloadConfirmation event_platform=Win earliest=1721362140 latest=1721366820 | stats count min(_time) as firstTime max(_time) as lastTime by aid aip event_simpleName event_platform TargetFileName DownloadPath | rename aid as device_id, aip as src_ip , TargetFileName as file_name | convert timeformat="%Y-%m-%dT%H:%M:%S" ctime(firstTime) | convert timeformat="%Y-%m-%dT%H:%M:%S" ctime(lastTime)

Exemples de logs de sourcetype="crowdstrike:events:sensor"

{

"event_simpleName": "LFODownloadConfirmation",

"ConfigStateHash": "3600681180",

"aip": "18.82.155.193",

"DownloadServer": "lfodown01-b.cloudsink.net",

"DownloadPath":

"metahash+/cfs/channelfiles/0000000291/bd9a5c40318869df823085f4449d4c9a/C-00000291-00000000-00000032.sys",

"DownloadPort": "443",

"ConfigBuild": "1007.3.0018408.1",

"event_platform": "Win",

"Entitlements": "15",

"name": "LFODownloadConfirmationV1",

"EventOrigin": "17",

"CompletionEventId": "Event_ChannelDataDownloadCompleteV1",

"id": "3aab720a-f12d-139d-883c-693105c5a42c",

"EffectiveTransmissionClass": "0",

"aid": "69483d8c3f0bb47758126f30921102e8",

"timestamp": "1721366804209",

"cid": "bd9a5c40318869df823085f4449d4c9a",

"TargetFileName": "C-00000291-00000000-00000032.sys"

}

Ces données proviennent d’un environnement de production. Nous avons anonymisé les champs sensibles « aip », « id », « cid », ainsi que la valeur « cid » intégrée dans le champ « DownloadPath ».

Identifier les terminaux qui ne se sont pas connectés à CrowdStrike

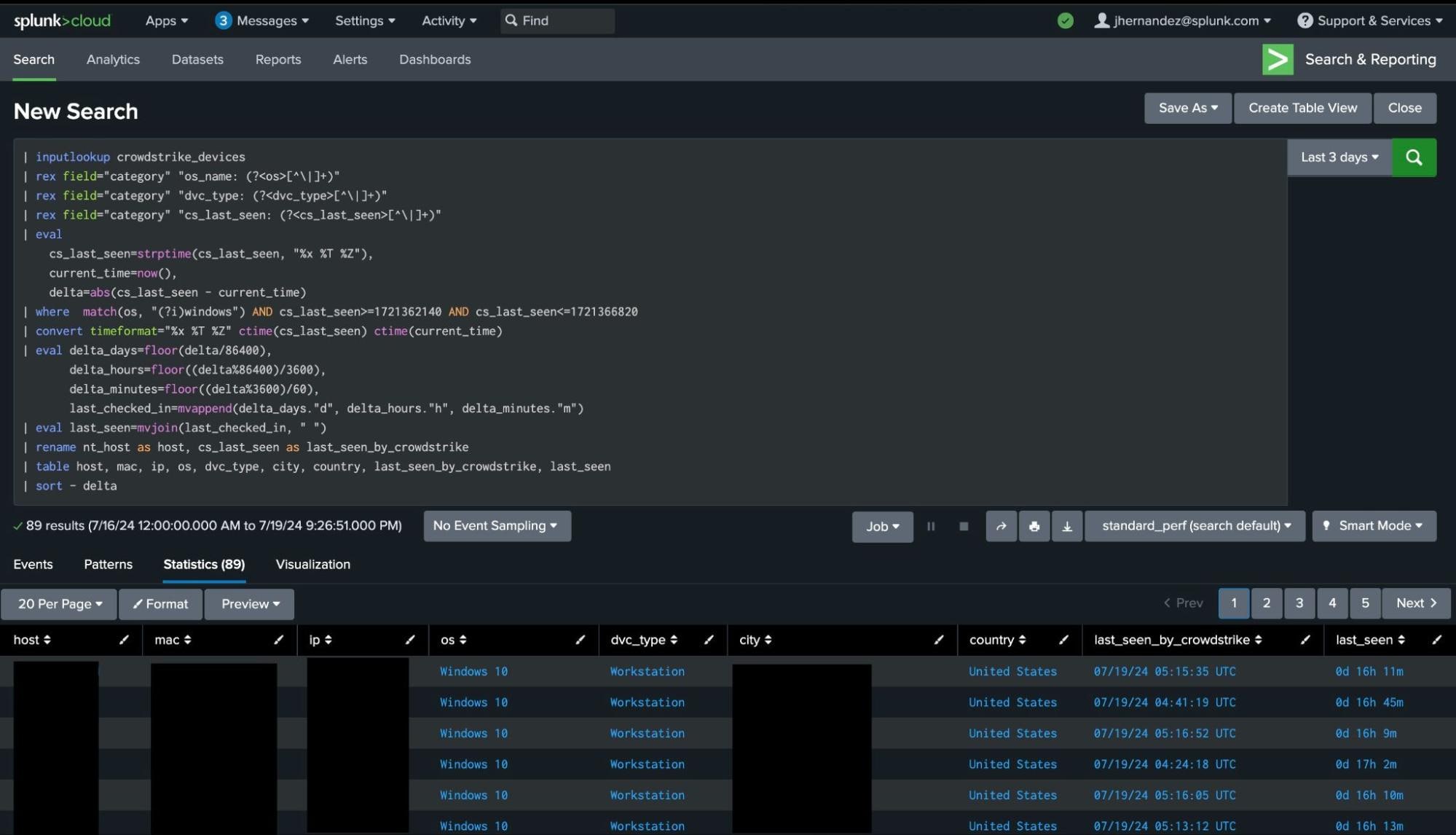

Cette recherche nécessite le Splunk Add-on for CrowdStrike et le CrowdStrike Devices Inventory for Splunk.

Cette recherche identifie les terminaux Windows ne s’étant pas connectés à CrowdStrike en utilisant les données de la table de correspondance crowdstrike_devices et calcule un delta de la date de la dernière connexion à partir de la date de la panne, le 19 juillet 2024, 04:09:00 UTC (06h09 heure de Paris).

| inputlookup crowdstrike_devices | rex field="category" "os_name: (?[^\|]+)" | rex field="category" "dvc_type: (?[^\|]+)" | rex field="category" "cs_last_seen: (?[^\|]+)" | eval cs_last_seen=strptime(cs_last_seen, "%x %T %Z"), current_time=now(), delta=abs(cs_last_seen - current_time) | where match(os, "(?i)windows") AND cs_last_seen>=1721362140 AND cs_last_seen<=1721366820 | convert timeformat="%x %T %Z" ctime(cs_last_seen) ctime(current_time) | eval delta_days=floor(delta/86400), delta_hours=floor((delta%86400)/3600), delta_minutes=floor((delta%3600)/60), last_checked_in=mvappend(delta_days."d", delta_hours."h", delta_minutes."m") | eval last_seen=mvjoin(last_checked_in, " ") | rename nt_host as host, cs_last_seen as last_seen_by_crowdstrike | table host, mac, ip, os, dvc_type, city, country, last_seen_by_crowdstrike, last_seen | sort - delta

Applications et ressources supplémentaires pour suivre les connexions à l’hôte

En plus de ces détections, plusieurs applications créées par la communauté Splunk et des articles peuvent vous aider à suivre les connexions à l’hôte, ce qui s’avère particulièrement utile dans ce scénario.

Applications créées par la communauté disponibles sur Splunkbase

Articles et documentation

- Splunk Docs: Monitoring Console

- Splunk Docs: Deployment Server

- Article Lantern : Hosts logging data in a certain timeframe

- Article de duanewaddle.com: Proving a Negative

En résumé

Nous proposons ce contenu de sécurité afin d’aider les clients Splunk à avoir plus de visibilité sur l’impact potentiel de la panne CrowdStrike sur leurs organisations. Cet article et la réponse de la communauté dans son ensemble – partage d’informations, proposition de solutions, soutien aux organisations affectées – démontre une nouvelle fois la force et la résilience de notre secteur lorsqu’il fait face à des défis inattendus.

Si cet événement est une piqûre de rappel des risques liés aux mises à jour logicielles – en particulier pour les produits utilisant des agents déployés – il souligne également les avantages des processus de mise à jour automatique afin d’assurer des positions de sécurité solides.

À l’avenir, cet incident devrait inciter à améliorer les processus de déploiement des mises à jour et d’assurance qualité dans l’ensemble du secteur. Il réitère l’importance de mettre en place des plans de réponse aux incidents détaillés et souligne l’importance de la collaboration au sein de la communauté pour répondre aux défis de cybersécurité.

Contributeurs

Nous tenons à remercier Kevin Jarvis, Jonathan Heckinger, Emmanuel Jamison, Lou Stella, Bhavin Patel, Rod Soto, Eric McGinnis, Tyne Darke, Anne Ortel et Jose Hernandez pour la rédaction de cet article, ainsi que Zachary Christensen pour avoir indiqué comment identifier les terminaux qui ne se sont pas connectés à Splunk.

Articles similaires

À propos de Splunk

La plateforme Splunk élimine les obstacles qui séparent les données de l'action, pour donner aux équipes d'observabilité, d'IT et de sécurité les moyens de préserver la sécurité, la résilience et le pouvoir d'innovation de leur organisation.

Fondée en 2003, Splunk est une entreprise internationale. Ses plus de 7 500 employés, les Splunkers, ont déjà obtenu plus de 1 020 brevets à ce jour, et ses solutions sont disponibles dans 21 régions du monde. Ouverte et extensible, la plateforme de données Splunk prend en charge les données de tous les environnements pour donner à toutes les équipes d'une entreprise une visibilité complète et contextualisée sur l'ensemble des interactions et des processus métier. Splunk, une base solide pour vos données.