Détectez et circonscrivez rapidement les incidents, et rationalisez les workflows de sécurité avec Splunk Enterprise Security 7.1

Les équipes du SOC sont toujours aux prises avec des temps de détection trop longs, un manque de contexte autour des incidents de sécurité et des workflows de réponse mal implémentés et peu efficaces. La dernière version de Splunk Enterprise Security répond directement à ces problématiques.

Les équipes du SOC sont toujours aux prises avec des temps de détection trop longs, un manque de contexte autour des incidents de sécurité et des workflows de réponse mal implémentés et peu efficaces. La dernière version de Splunk Enterprise Security répond directement à ces problématiques.

Splunk Enterprise Security 7.1 est disponible ! Dans cette version, nous fournissons trois nouvelles fonctionnalités pour aider les équipes de sécurité à détecter les comportements suspects en temps réel, à découvrir rapidement l’étendue d’un incident pour réagir avec précision et à optimiser les workflows de sécurité à l’aide de frameworks intégrés. Découvrons-la ensemble !

Détectez les comportements suspects en temps réel

Les attaques sont plus rapides et plus sophistiquées que jamais. C’est pourquoi Splunk continue de développer les fonctionnalités de Splunk Enterprise Security pour améliorer et renforcer la capacité du SOC à détecter les comportements suspects et malveillants.

Une nouvelle fonctionnalité, appelée « analyse de flux sur le cloud », s’intègre au cadre d’alertes basées sur les risques (RBA) de Splunk et offre des analyses plus fines afin d’améliorer la connaissance de la situation et le temps de réponse aux comportements suspects. Les analyses de flux en temps réel évolutives élargissent la gamme des détections de sécurité avancées et se concentrent sur la résolution des scénarios d’utilisation courants – menaces internes, accès et compromission des informations d’identification, mouvements latéraux et attaques terrestres. L’analyse de flux sur le cloud prendra en charge les types de source XML « Log d’événements Windows » et fournira aux utilisateurs de Splunk Enterprise Security un ensemble de 50 détections de flux en temps réel, axées sur les menaces internes. Cet outil vient enrichir nos corrélations traditionnelles basées sur la recherche pour faire évoluer la supervision de la sécurité et réduire le temps de détection, l’objectif étant de faire passer le délai de déclenchement des alertes de plusieurs minutes à quelques secondes.

Splunk Enterprise Security 7.1 offre aux utilisateurs :

- des détections en temps réel pour les scénarios d’utilisation courants de menaces internes ;

- une intégration transparente avec la gestion de contenu et le framework RBA dans Splunk Enterprise Security, qui va accroître la visibilité, favoriser la détection des vrais positifs et réduire la fatigue liée aux alertes ;

- des analyses évolutives qui traitent les flux de données au fil de leur apparition, pour compléter les recherches planifiées traditionnelles avec un contenu de sécurité plus pertinent, fourni directement par Splunk ;

- une fonctionnalité cloud-native, simple à déployer et à maintenir, qui fonctionne comme un moteur d’analyse complémentaire pour Splunk Enterprise Security Cloud.

Déterminez rapidement l’étendue d’un incident pour y répondre avec précision

Nous autres professionnels de sécurité avons parfois du mal à voir la forêt derrière les arbres. Les détails d’un incident peuvent nous sauter aux yeux sans que nous puissions déchiffrer la situation dans son ensemble. Mais lorsque nous réalisons l'investigation d’un incident, nous devons être capables d’envisager la situation au travers de ces deux prismes.

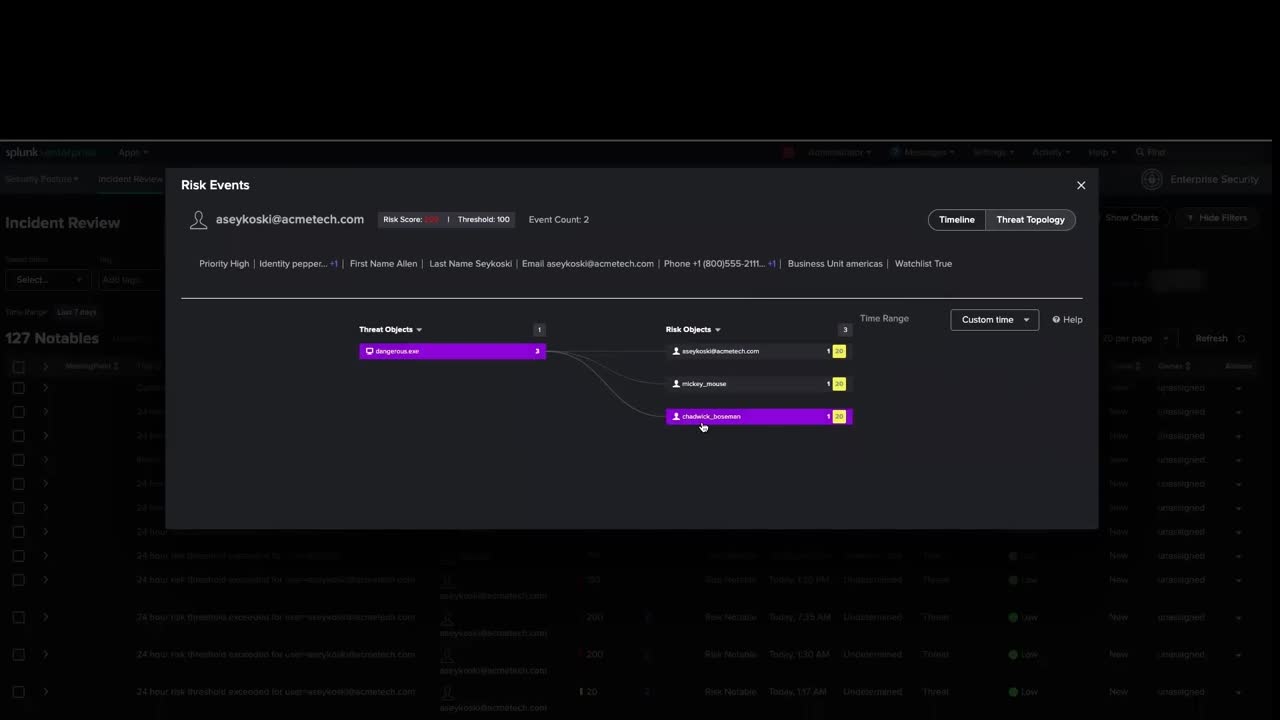

C’est pourquoi nous avons développé une fonctionnalité appelée « visualisation de la topologie des menaces ». Grâce à cette fonctionnalité, les analystes de la sécurité peuvent découvrir rapidement les relations entre les actifs et les identités de Splunk Enterprise Security (autrement dit, entre les utilisateurs et les machines) et les objets de menace (exécutables malveillants, adresses IP et hashes de fichiers). Ils peuvent basculer entre les actifs et les utilisateurs impliqués dans l’investigation pour voir l’étendue de l’incident au-delà de l’utilisateur infecté, offrant une meilleure connaissance de la situation et un point de vue élargi. Cela leur permet également de déterminer rapidement le niveau de gravité d’un incident et d’identifier d’autres sujets impactés sans avoir à écrire une seule ligne de code. Et surtout, cela permet de gagner du temps, d’augmenter la productivité, et donc de réduire encore le temps moyen de réponse (MTTR) pour le SOC.

En résumé, avec la visualisation de la topologie des menaces, les utilisateurs de Splunk Enterprise Security 7.1 peuvent :

- obtenir une vue plus complète des incidents de sécurité ;

- déterminer rapidement le niveau de gravité d’un incident ;

- lancer plus rapidement des investigations avec une navigation en pointer-cliquer, sans écrire de nouvelles requêtes ;

- identifier les autres sujets concernés par une investigation, toujours sans écrire une seule ligne de code de langage de requête.

Découvrez la visualisation de la topologie des menaces en action dans cette vidéo de démonstration.

Améliorez l’efficacité des workflows de sécurité avec les frameworks intégrés

Dans le domaine de la sécurité, il est primordial de suivre le plan établi. Pour investiguer et répondre rapidement, précisément et efficacement aux incidents, les analystes SOC doivent respecter les frameworks qui ont fait leurs preuves et intégrer ces workflows à la structure opérationnelle de leur SOC.

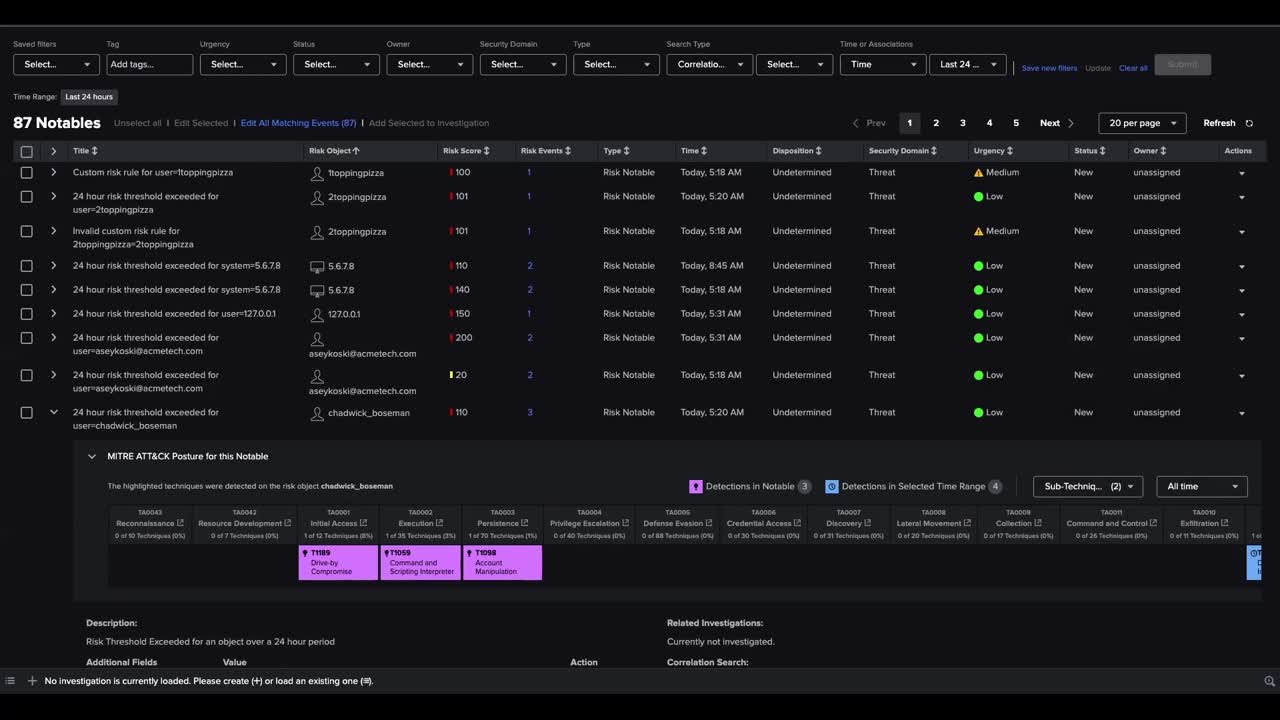

Grâce à notre nouvelle fonction de visualisation MITRE ATT&CK®, les analystes de la sécurité peuvent rapidement acquérir une connaissance de la situation entourant un incident dans le contexte de la matrice MITRE ATT&CK. Les analystes de la sécurité peuvent exploiter et visualiser les annotations MITRE ATT&CK dans les événements de risque de Splunk Enterprise Security, et obtenir ainsi une image complète de la façon dont l’actif ou l’identité a été impacté par diverses tactiques et techniques. À partir de là, les analystes vont pouvoir analyser la documentation de référence MITRE ATT&CK pour enrichir le contexte et planifier la réponse. Ils pourront ainsi opérationnaliser le framework MITRE ATT&CK lorsqu’ils répondent à des événements notables, et cerner plus rapidement le cycle de vie des attaques pour mieux défendre les actifs de l’organisation.

En résumé, avec la visualisation MITRE ATT&CK, les utilisateurs de Splunk Enterprise Security 7.1 peuvent :

- visualiser les tactiques et techniques MITRE ATT&CK à l’œuvre dans des événements notables de risque ;

- opérationnaliser le framework MITRE ATT&CK en cas de réponse aux événements notables ;

- améliorer leur productivité et leur temps de réponse pour défendre les actifs de l’organisation ;

- identifier rapidement les tactiques et techniques observées dans un événement notable, ainsi que dans les événements notables antérieurs d’un utilisateur ou d’une machine en particulier.

Découvrez la visualisation MITRE ATT&CK en action dans cette vidéo de démonstration.

Encore une chose

Splunk Enterprise Security 7.1 offre également des fonctionnalités qui augmentent la flexibilité de déploiement et la fidélité des alertes basées sur les risques, et améliorent l’expérience utilisateur.

- Avancées dans le domaine des alertes basées sur les risques – l’ensemble des fonctionnalités d’alertes basées sur les risques d’Enterprise Security continue d’évoluer avec de nouvelles améliorations qui vont aider à hiérarchiser les menaces :

- Nouvelle normalisation des objets de risque : les objets de risque et leurs scores de risque associés sont désormais normalisés sous la forme d’un seul score s’ils correspondent à un actif ou à une identité.

- Contexte supplémentaire dans la chronologie des événements de risque : la chronologie des événements de risque affiche désormais le « message de risque » par défaut, qui apporte aux analystes un contexte supplémentaire lors du tri des notables de risque.

- Prise en charge des zones d’entité : les RBA prennent désormais en charge des zones d’entité pour les environnements contenant des plages d’adresses IP en conflit. Grâce à cette amélioration, les actifs situés dans des zones d’entité distinctes conservent également des scores de risque distincts.

- Chronologie des risques par heure d’événement d’origine : la chronologie des événements de risque affiche désormais les événements de risque en fonction de l’heure d’origine des événements contenus dans l’événement de risque, pour offrir une vue plus précise d’un incident.

- Panneaux de configuration élargis – vous l’avez demandé, nous l’avons fait. Splunk Enterprise Security 7.1 propose un éditeur de recherche de corrélation plus large qui améliore l’affichage et facilite la personnalisation des détections de sécurité Splunk. Et comme vous le verrez, d’autres panneaux de configuration couramment utilisés ont été élargis, eux aussi, pour des workflows plus fluides et une meilleure utilisation de l’espace à l’écran.

- Splunk Dashboard Studio – le passage des tableaux de bord Splunk Enterprise Security XML simples à Splunk Dashboard Studio permet de gagner en performance et en cohérence, afin que vous puissiez recueillir de meilleures informations à partir de vos visualisations de données. Pour en savoir plus, consultez Comparaison des tableaux de bord Splunk classiques (Simple XML) et de Dashboard Studio

Passez à la nouvelle version dès aujourd’hui !

Les mises à jour de Splunk Enterprise Security 7.1 sont disponibles dès aujourd’hui, pour les environnements cloud et locaux.

Pour en savoir plus sur Splunk Enterprise Security 7.1, consultez quelques démos, les notes de version et le site web Splunk Enterprise Security.

Bon Splunking !

*Cet article est une traduction de celui initialement publié sur le blog Splunk anglais.

Articles similaires

À propos de Splunk

La plateforme Splunk élimine les obstacles qui séparent les données de l'action, pour donner aux équipes d'observabilité, d'IT et de sécurité les moyens de préserver la sécurité, la résilience et le pouvoir d'innovation de leur organisation.

Fondée en 2003, Splunk est une entreprise internationale. Ses plus de 7 500 employés, les Splunkers, ont déjà obtenu plus de 1 020 brevets à ce jour, et ses solutions sont disponibles dans 21 régions du monde. Ouverte et extensible, la plateforme de données Splunk prend en charge les données de tous les environnements pour donner à toutes les équipes d'une entreprise une visibilité complète et contextualisée sur l'ensemble des interactions et des processus métier. Splunk, une base solide pour vos données.