Entdecken Sie Netzwerk- und Host-Aktivitäten, die auf eine komplexe Bedrohung hindeuten könnten. Sammeln, indizieren, korrelieren und analysieren Sie sämtliche Daten und überwachen Sie Aktivitätsmuster. Erstellen Sie komplexe Suchen mit benutzerdefinierten Schwellenwerten.

Die datenzentrierte Security-Operations-Lösung ohne Kompromisse

Geschäftsrisiken mindern

Nutzen Sie die Kraft Ihrer Daten, um Bedrohungen schneller zu erkennen.

Sicherheitsprozesse einfach automatisieren

Beschleunigen Sie präzise und verlässlich Ihre Sicherheitsuntersuchungen und die Incident Response.

Innovation durch Integration

Stärken Sie Ihre Cyberabwehr und verbessern Sie Ihre Wertschöpfung durch Integrationen und ein offenes Ökosystem.

Produkte

Splunk für Security

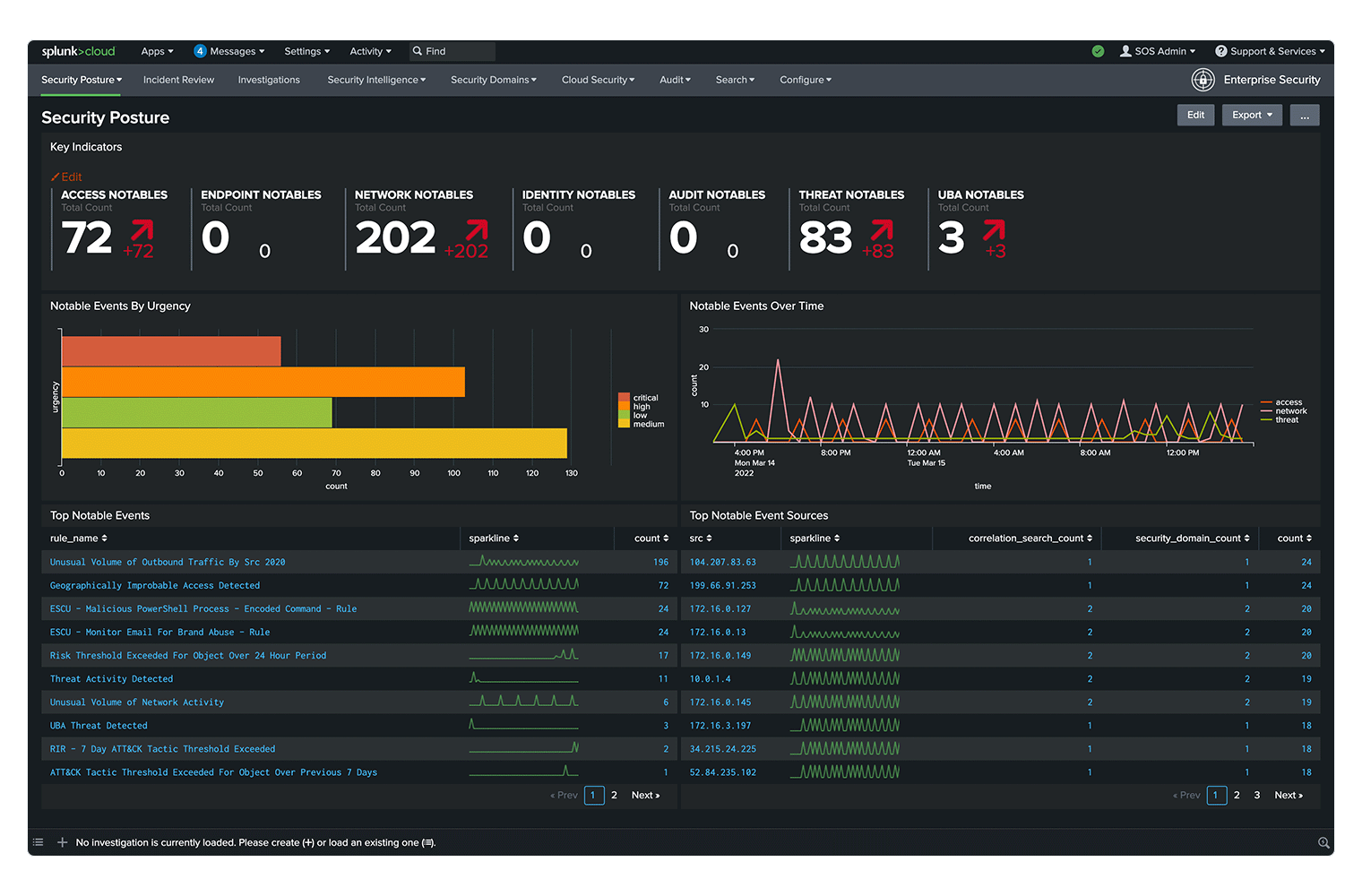

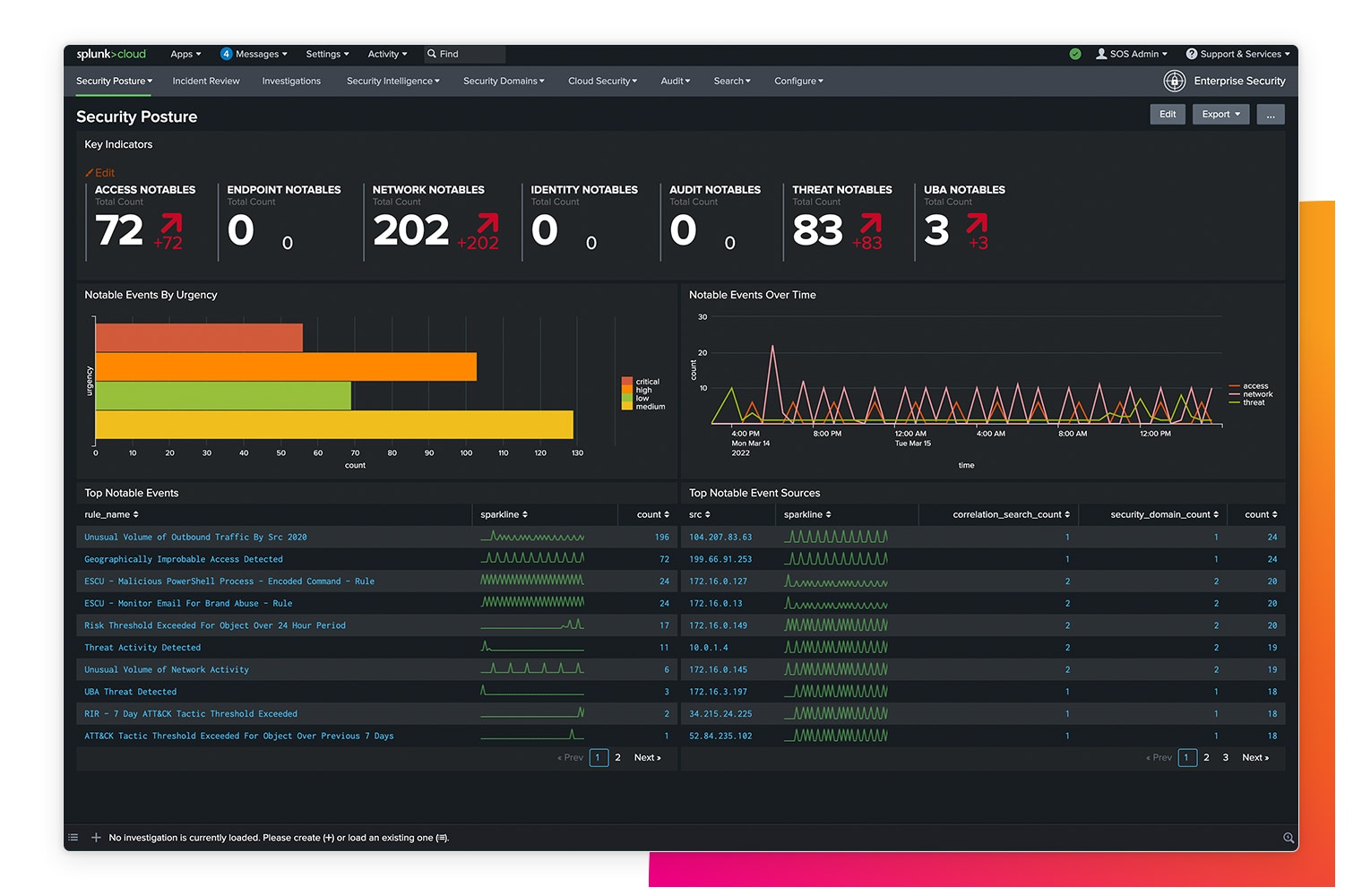

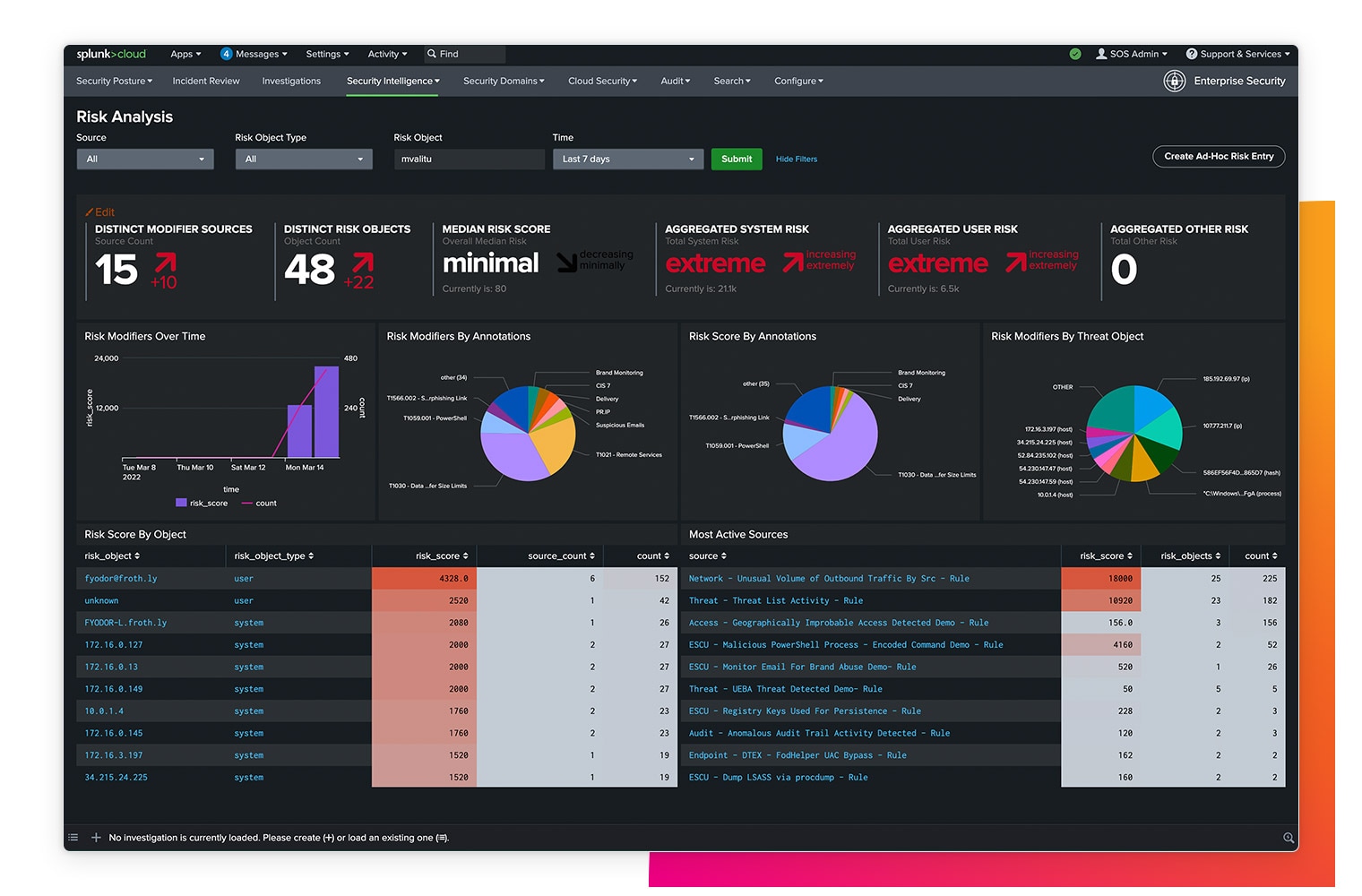

Splunk Enterprise Security

Auf datengestützte Erkenntnisse zugreifen, Bedrohungen abwehren, Ihr Unternehmen schützen und Risiken jeder Art und Größe mithilfe belastbarer Analysen reduzieren.

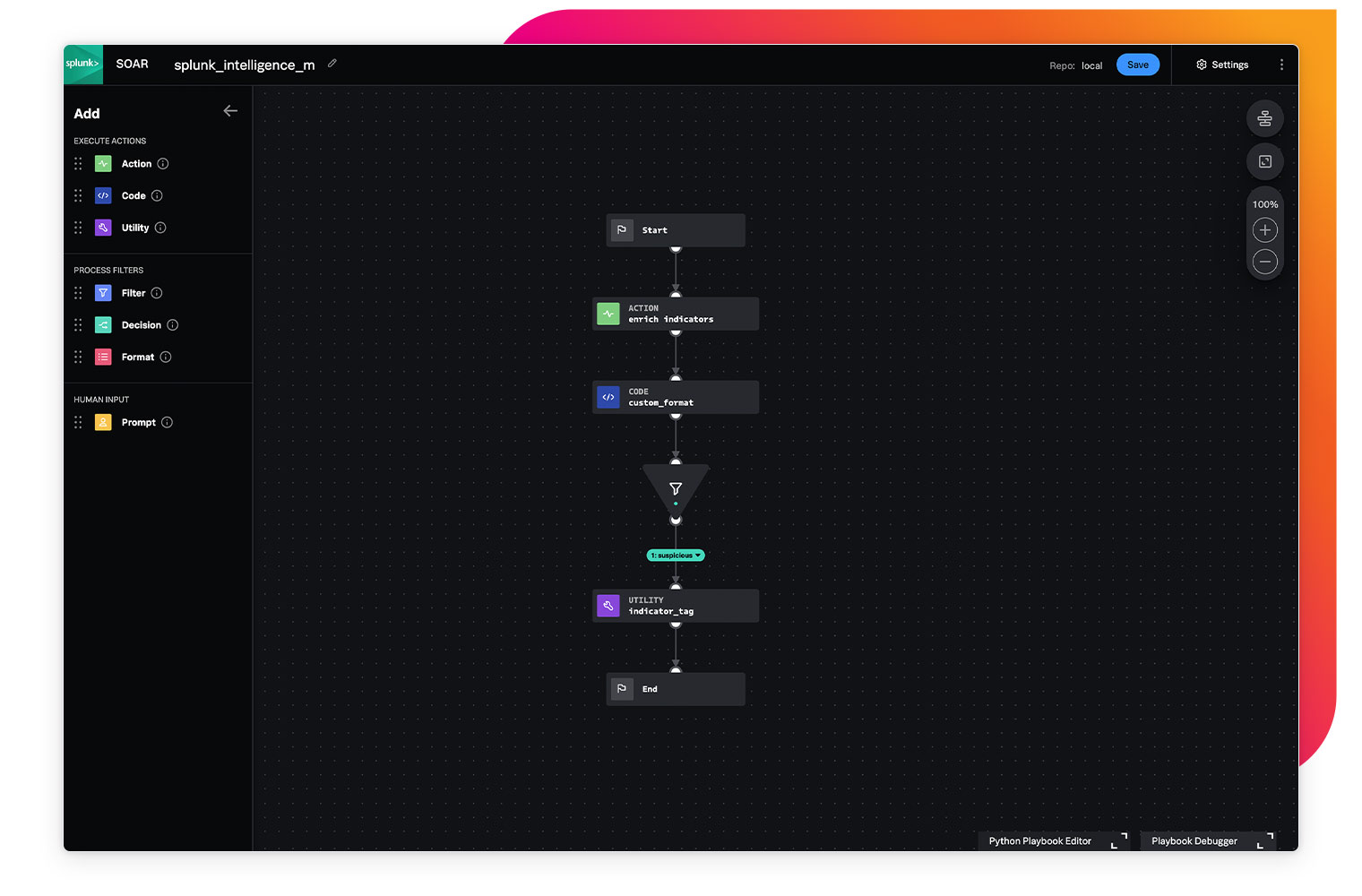

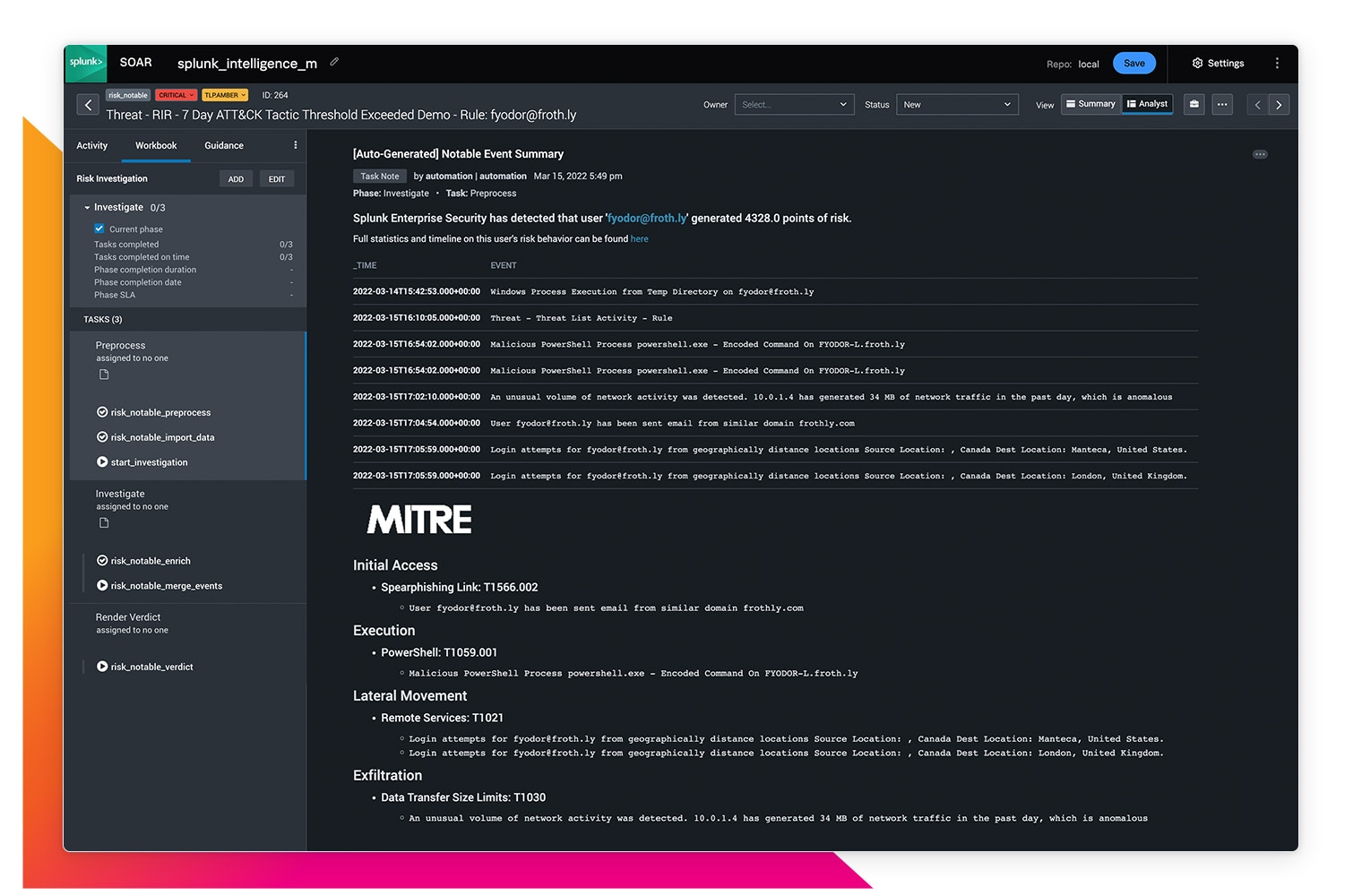

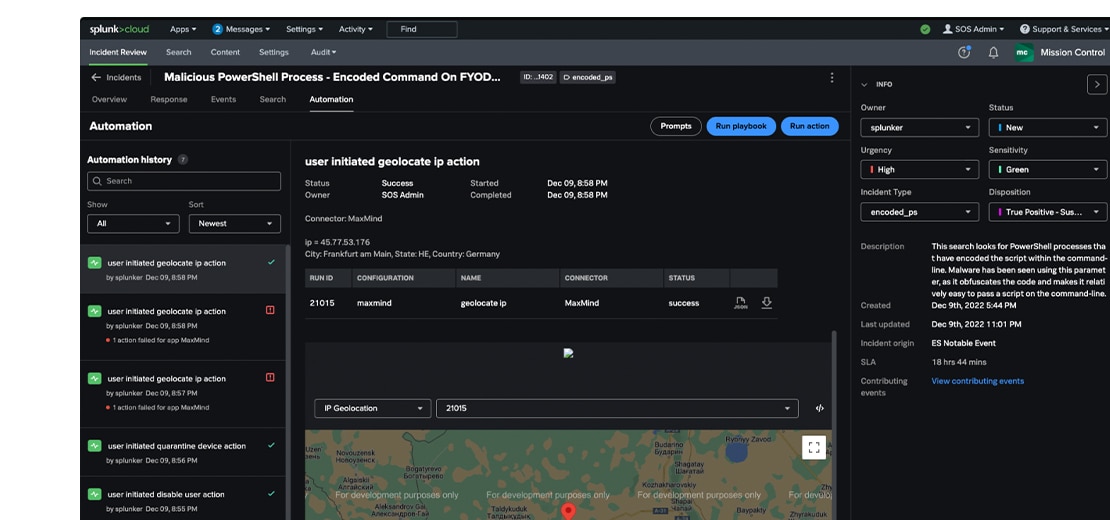

Splunk SOAR

Intelligenter arbeiten und wiederkehrende Sicherheitsaufgaben automatisieren, auf Incidents in Sekundenschnelle reagieren und insgesamt die Produktivität und Präzision Ihrer Analysten steigern, sodass Ihr Unternehmen besser geschützt ist.

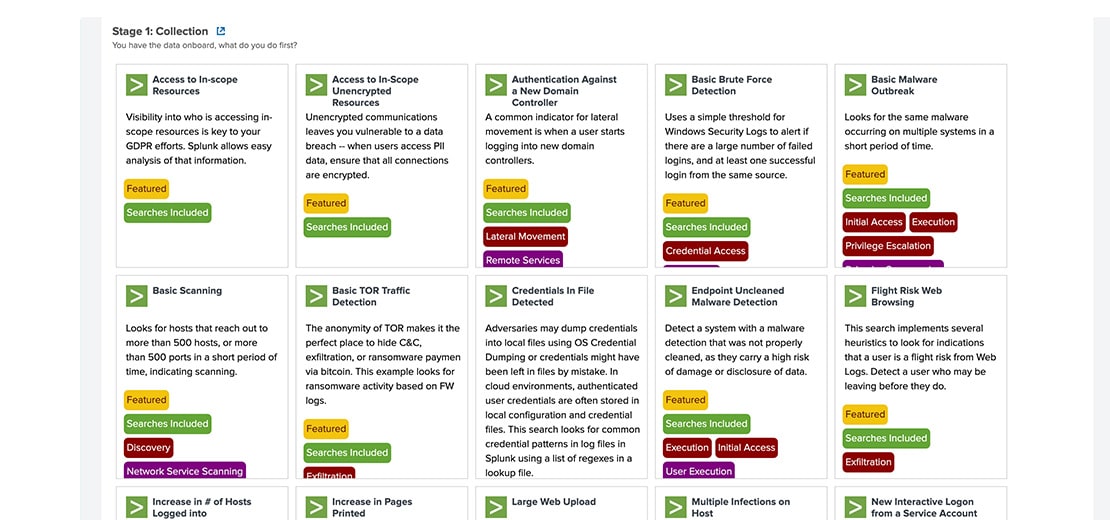

Splunk Security Essentials

Splunk Cloud bzw. Splunk Enterprise noch leistungsfähiger machen – mit Security-Transparenz in Echtzeit und schärferer Bedrohungserkennung.

Splunk Mission Control

Für Transparenz mit Kontext sorgen und die gesamte Sicherheitsinfrastruktur auf einer einzigen Plattform verwalten.

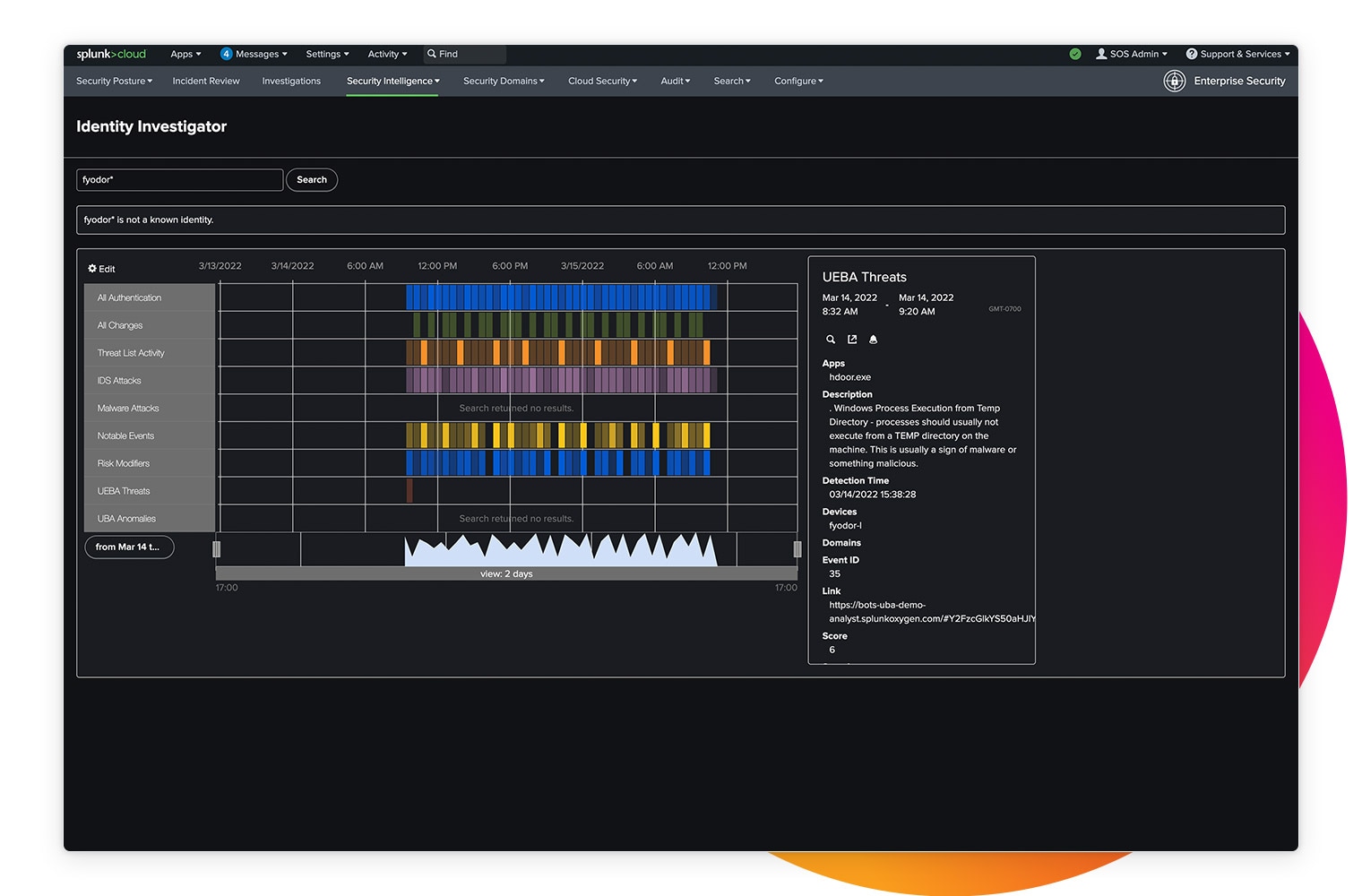

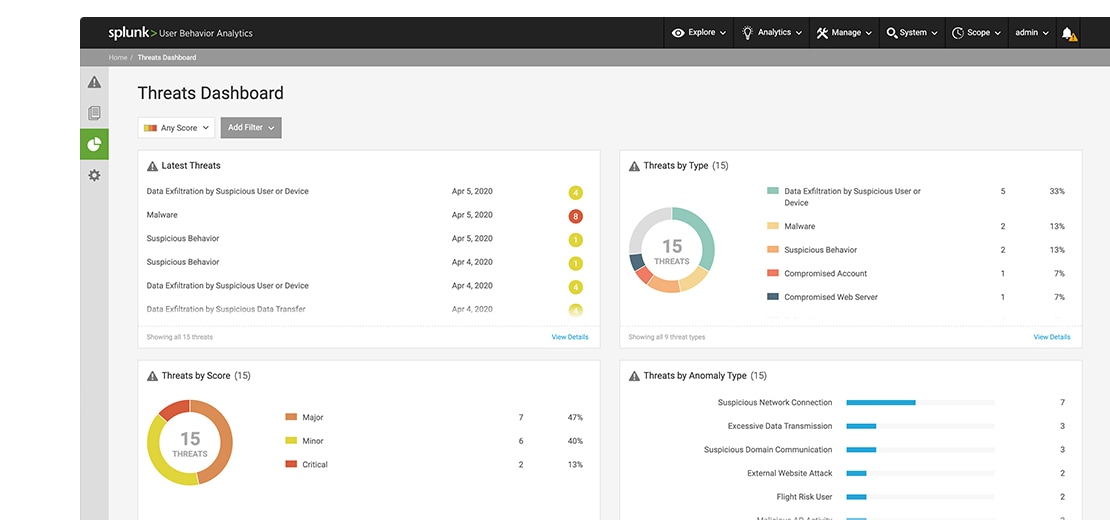

Splunk User Behavior Analytics

Ihre Systeme vor unbekannten Bedrohungen schützen, durch Verhaltensanalysen von Usern und Entitäten.

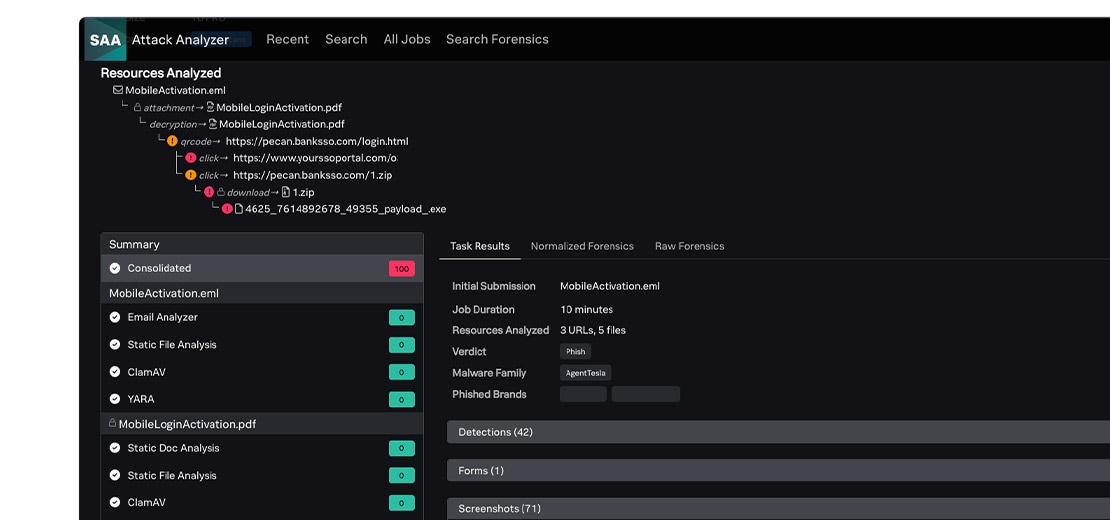

Splunk Attack Analyzer

Automatische Erkennung und Analyse der komplexesten Credential-Phishing- und Malware-Bedrohungen.

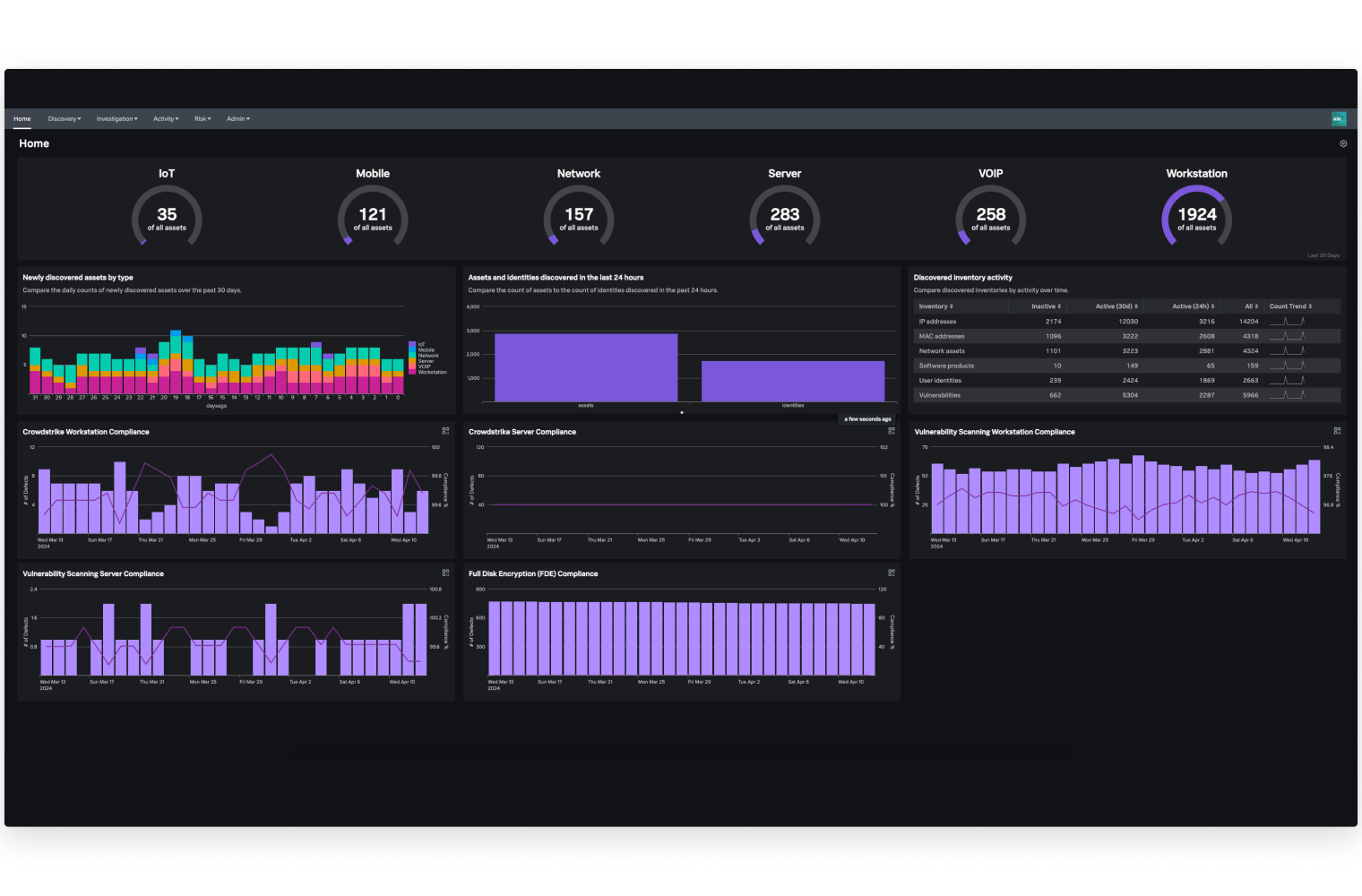

Splunk Asset and Risk Intelligence

Proaktive Risikominimierung durch kontinuierliche Asset-Erkennung und Compliance-Monitoring

Use Cases

Einfach gelöst. Mit Splunk.

Erkennung komplexer Bedrohungen

Anomalien und unbekannte Bedrohungen aufdecken, die von herkömmlichen Security-Tools übersehen werden.

Incident-Untersuchung und Reaktion

Auf Bedrohungen innerhalb von Sekunden reagieren – statt in Minuten oder gar Stunden.

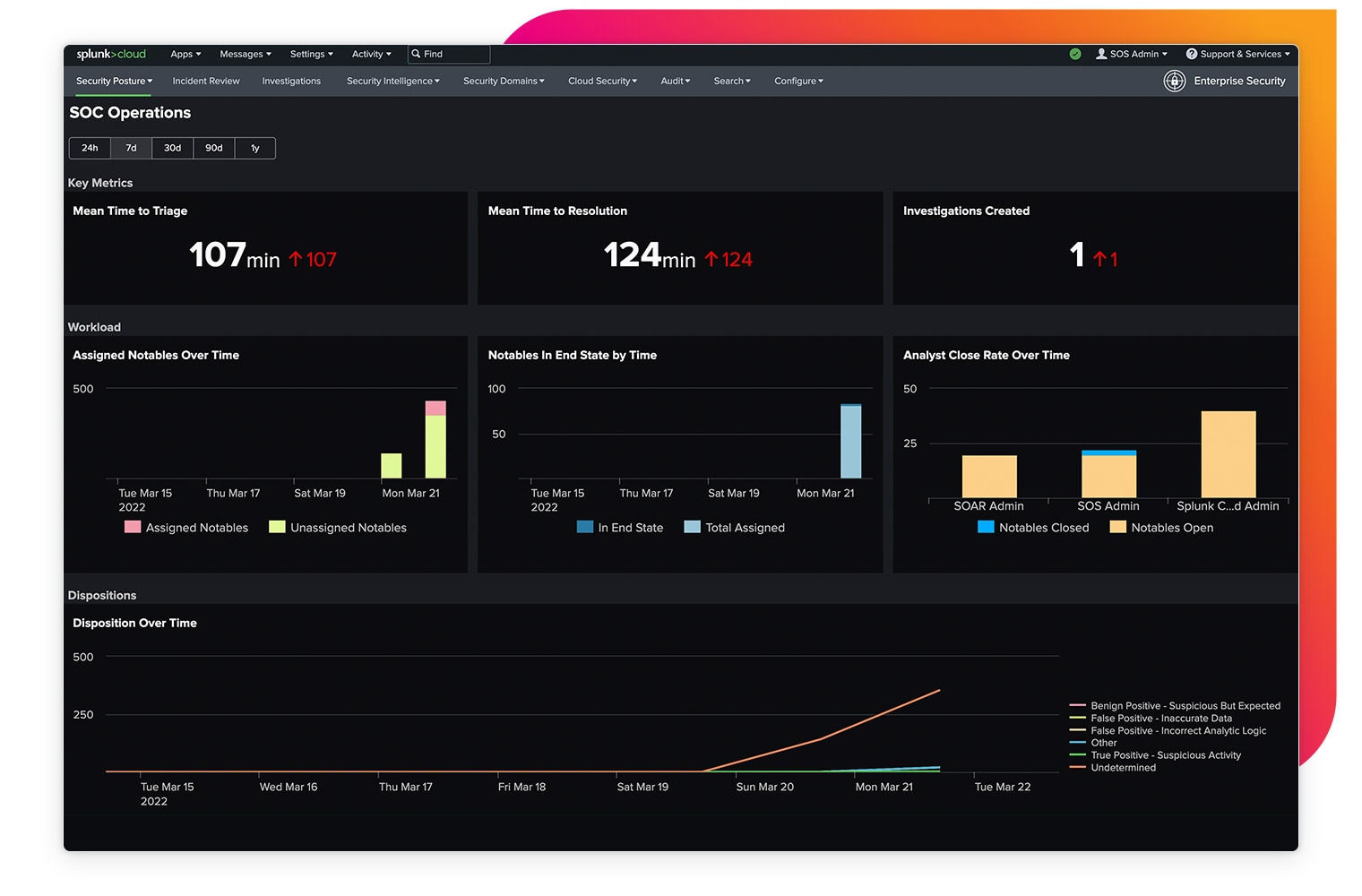

SOC-Automatisierung und -Orchestrierung

Mit automatisierten Workflows intelligenter arbeiten, schneller reagieren und für schlagkräftige Security Operations sorgen.

Verwandte Kategorien

Observability

Von der Problemerkennung direkt zur Problemlösung: mit End-to-End-Transparenz überall in Ihrer Infrastruktur, bei allen Anwendungen und der gesamten Customer Experience.

Plattform

Die erweiterbare Splunk-Datenplattform für hybride Clouds sorgt für einheitliche Sicherheit, schafft Observability im gesamten Stack und ermöglicht unendlich viele eigene Anwendungen.