FUNKTIONSWEISE

Schnellere Untersuchung und Problemlösung dank kontextbezogenen Erkenntnisse aus automatischen Analysen aktiver Bedrohungen

Weniger manueller Arbeitsaufwands bei der Bedrohungsanalyse

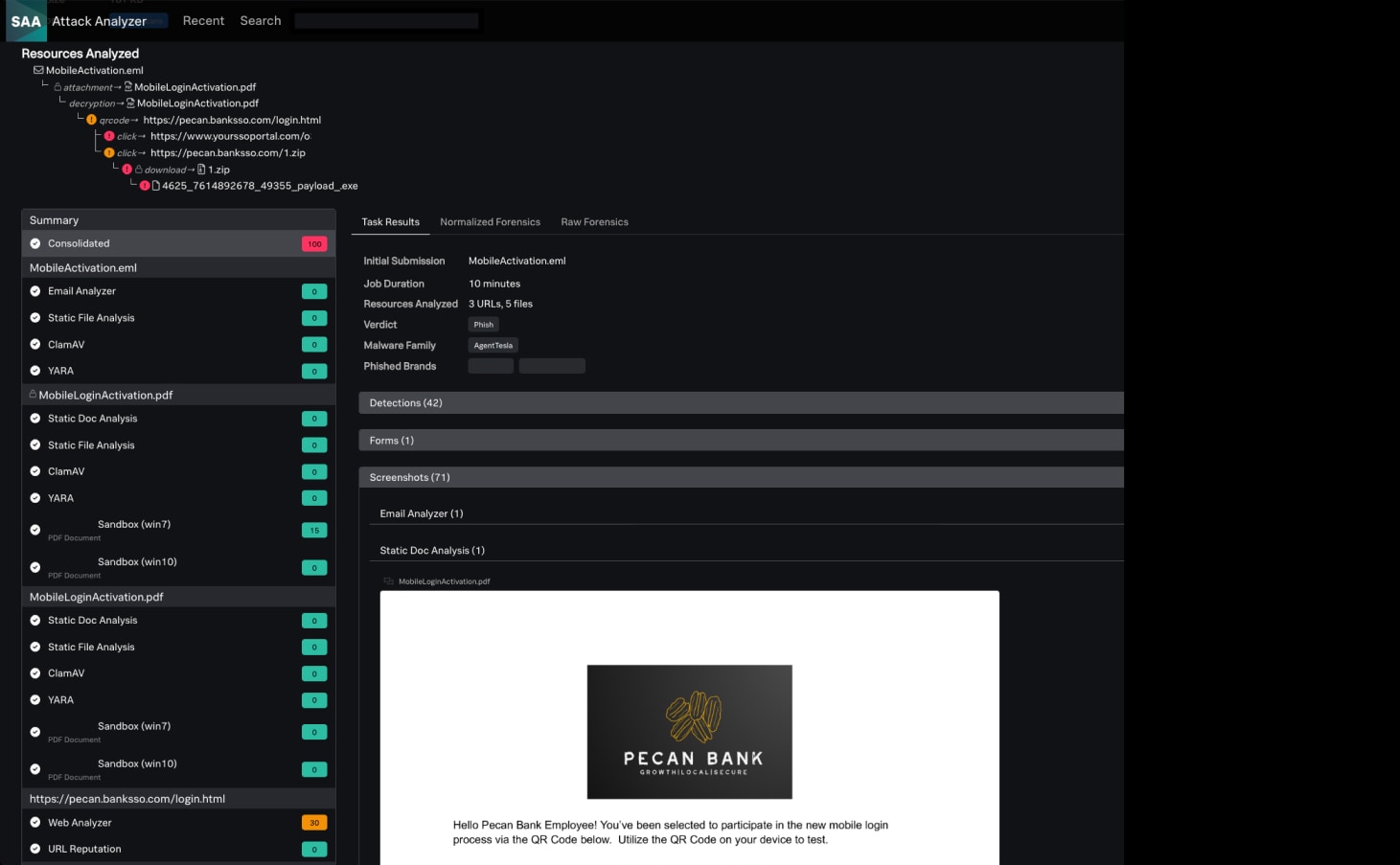

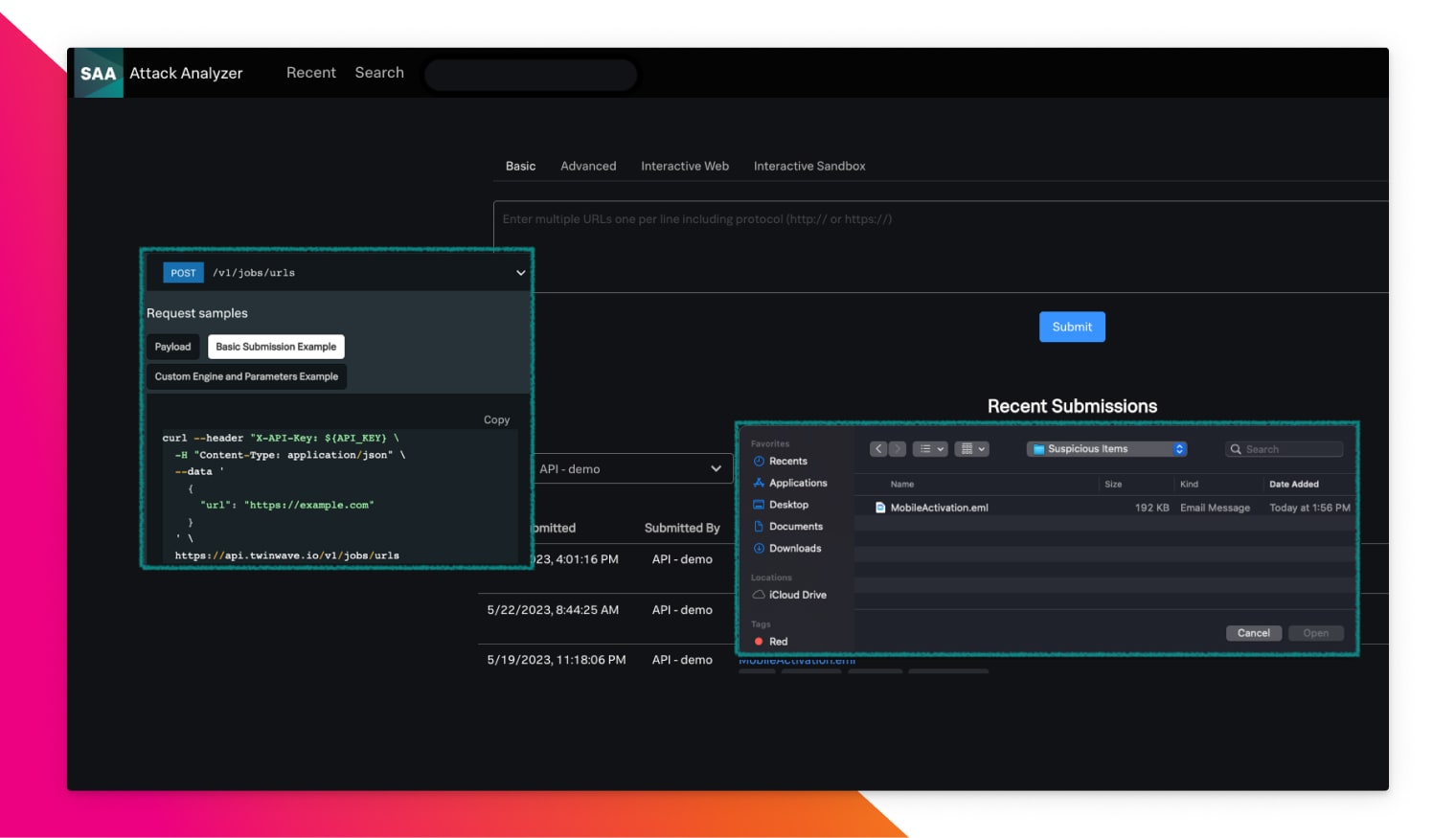

Splunk Attack Analyzer führt automatisch die Aktionen durch, die für die vollständige Ausführung einer Angriffskette erforderlich sind, wie etwa das Anklicken und Folgen von Links, das Extrahieren von Anhängen und eingebetteten Dateien, der Umgang mit Archiven und vieles mehr.

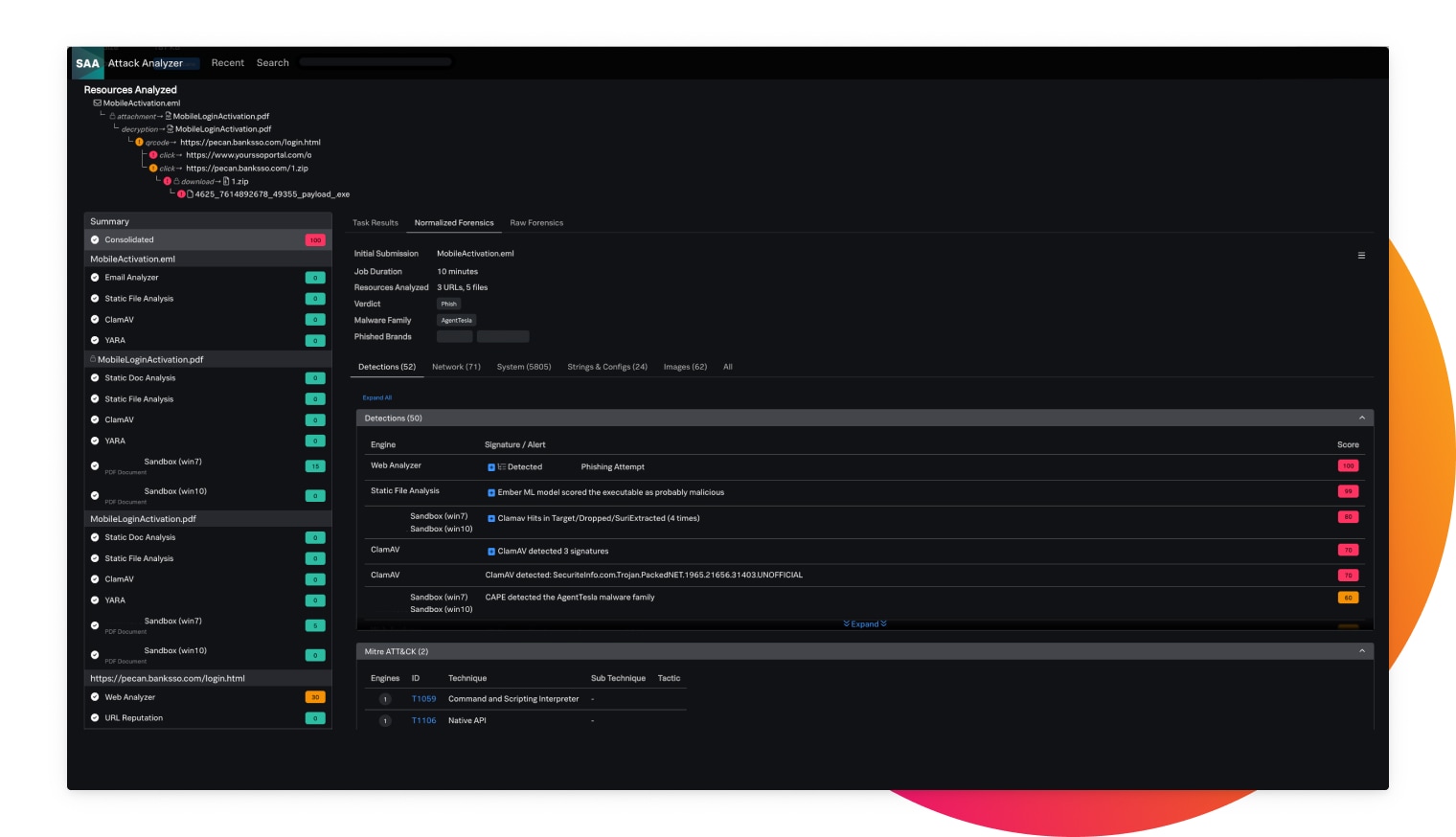

Konsistente, umfassende Bedrohungsanalyse in hoher Qualität

Die proprietäre Technologie führt die geplante Bedrohung sicher aus und bietet Analysten gleichzeitig eine konsistente, umfassende Sicht auf die technischen Details eines Angriffs.

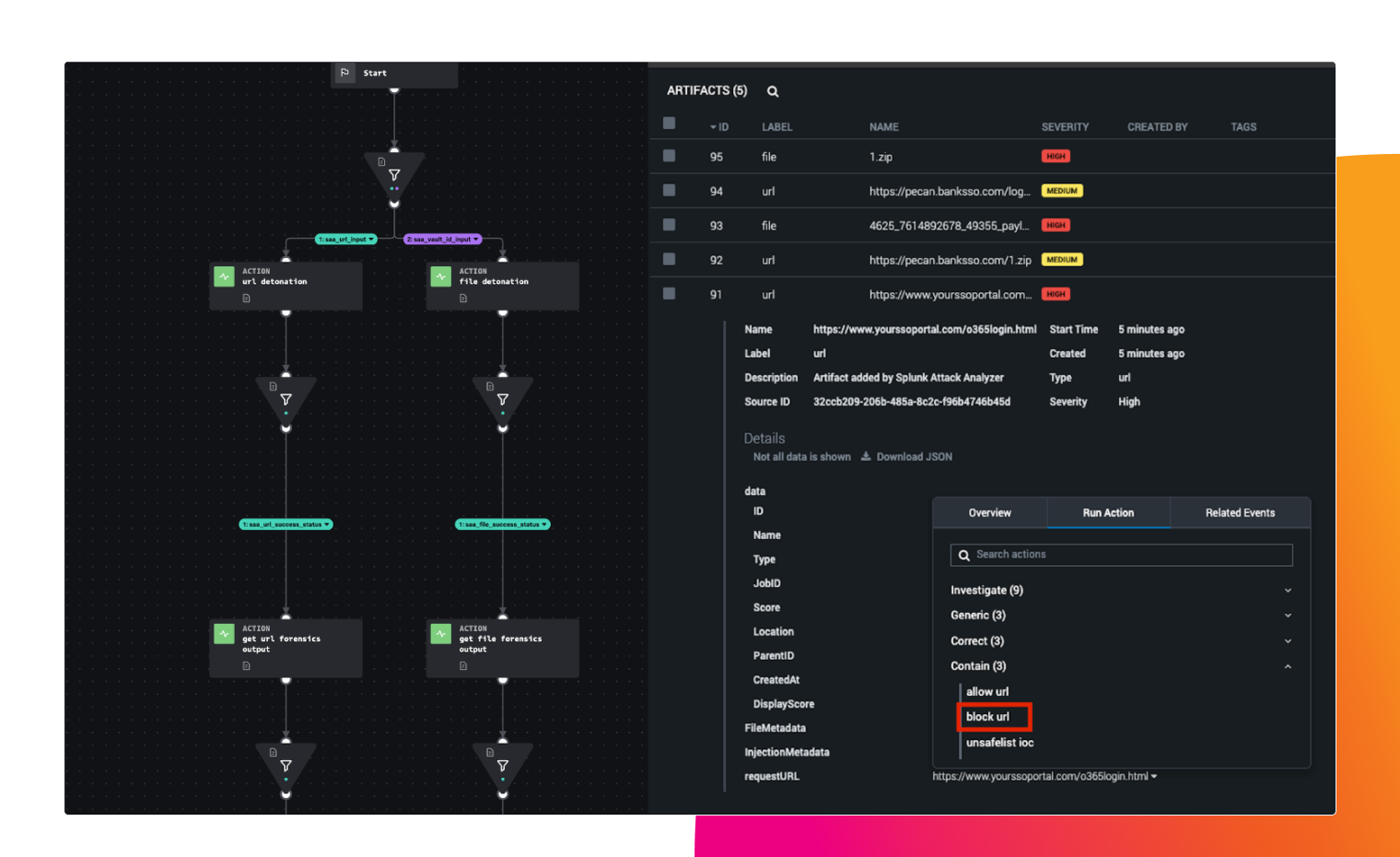

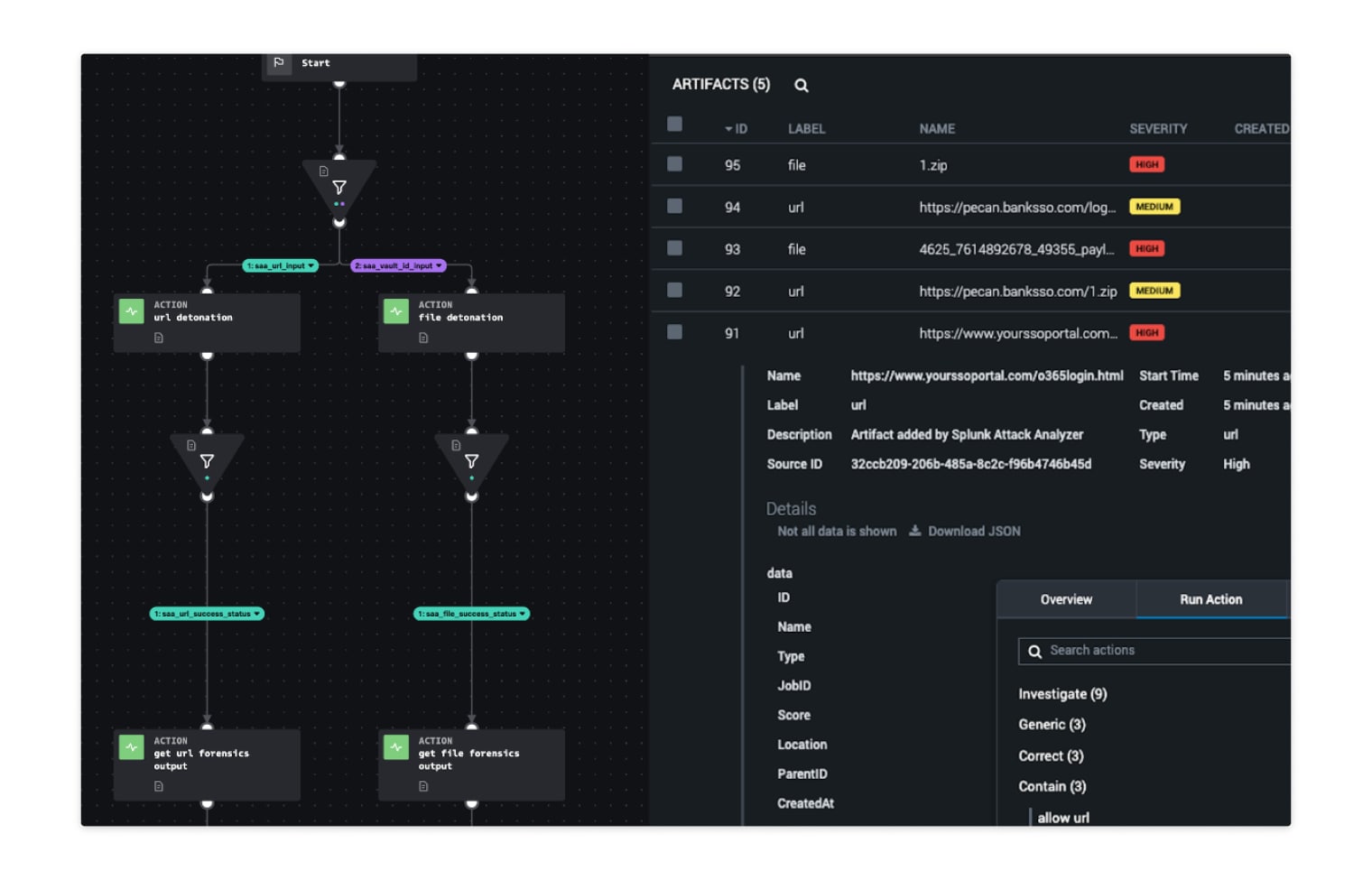

Intelligente Automatisierungen für durchgängige End-to-End-Bedrohungsanalysen und Response

Zusammen bieten Splunk Attack Analyzer und Splunk SOAR einzigartige, erstklassige Analyse- und Response-Funktionen, mit denen das SOC effektiver und effizienter auf aktuelle und künftige Bedrohungen reagieren kann.