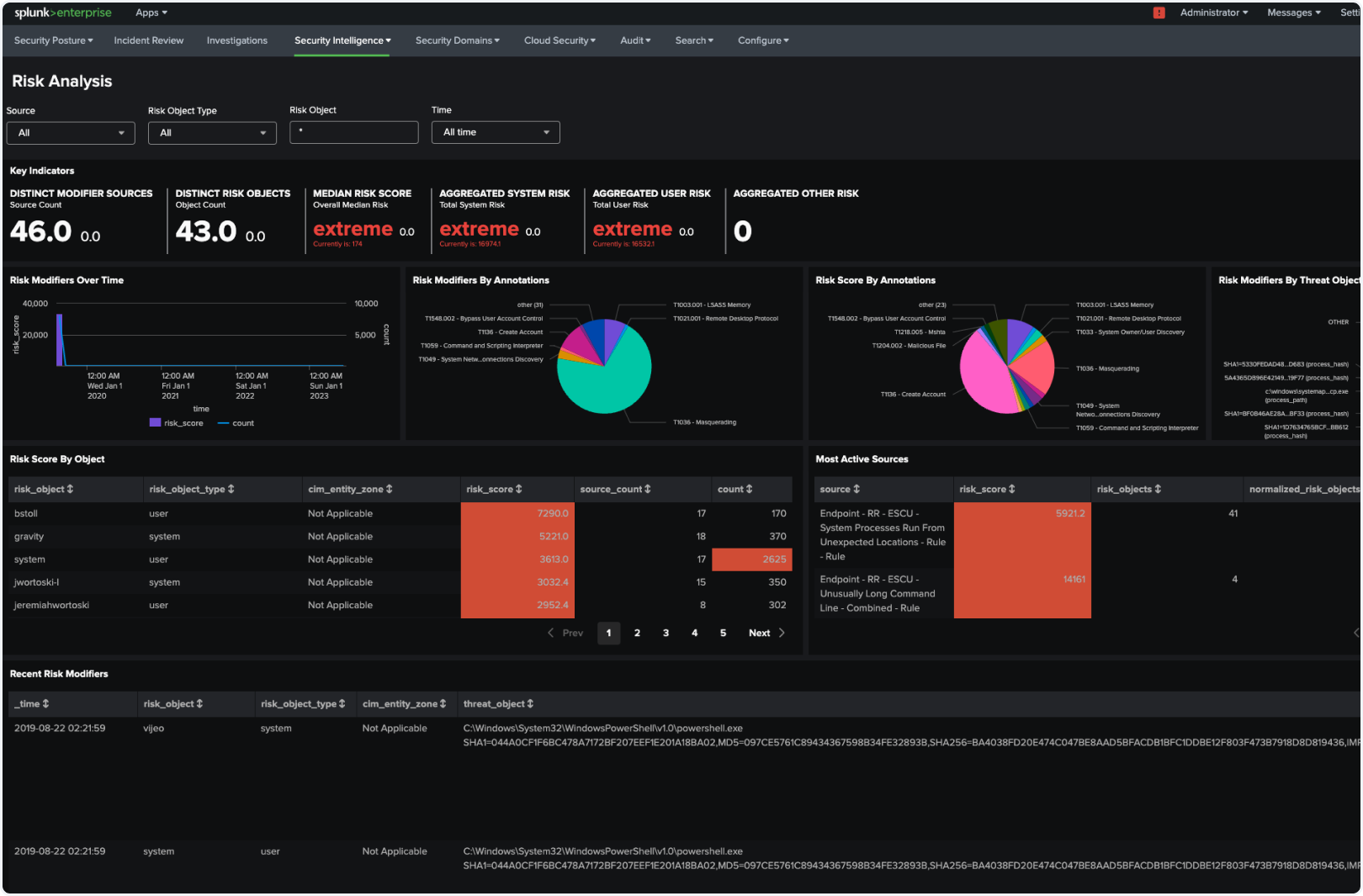

Stellen Sie dank datengestützter Erkenntnisse durchgängige End-to-End-Transparenz hinsichtlich Ihres Sicherheitsstatus her, um Ihr Unternehmen zu schützen und Risiken zu senken – in jeder Größenordnung.

Lösung

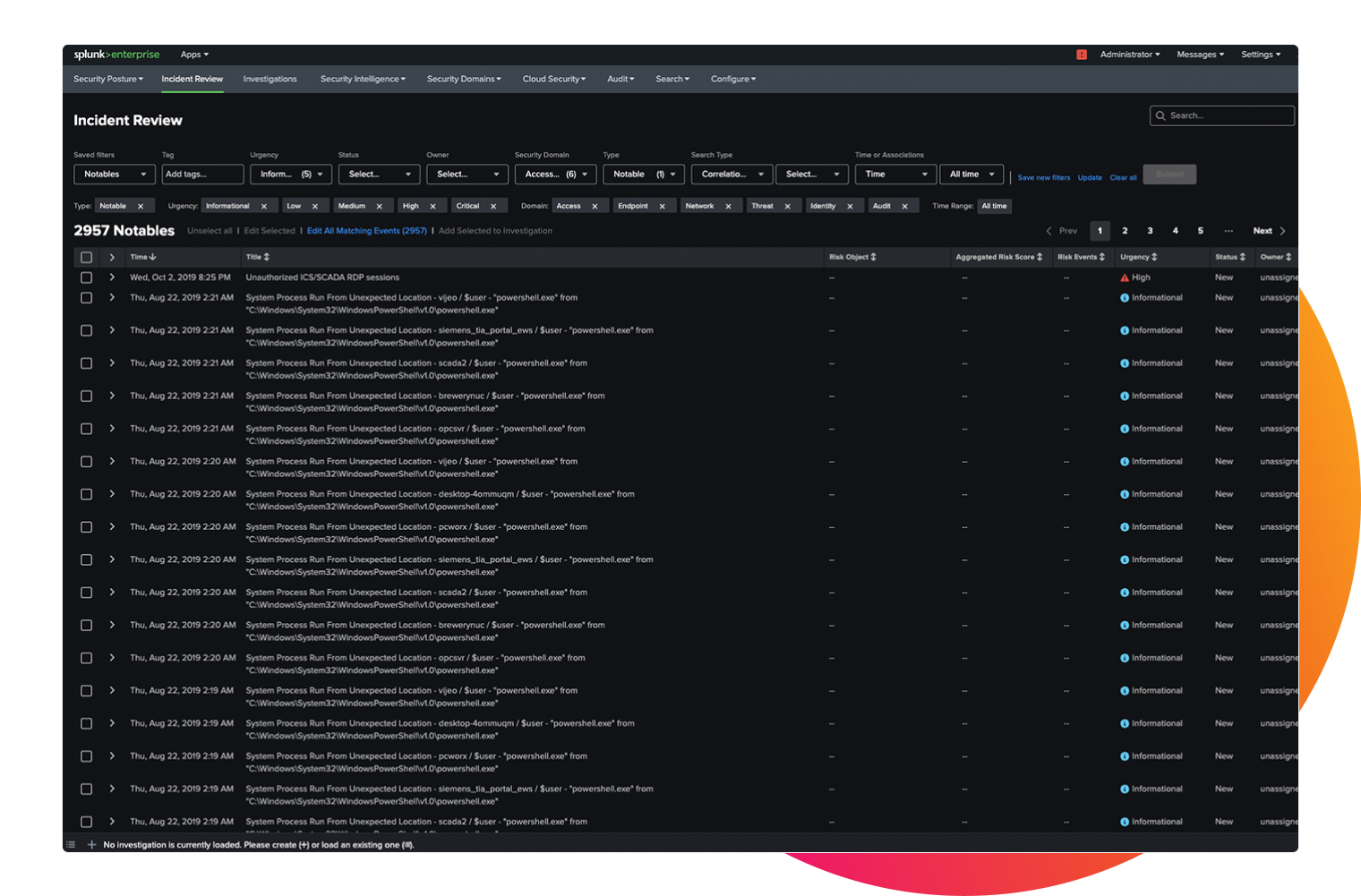

Schneller erkennen, besser analysieren

Proaktiv neue Bedrohungen aufspüren

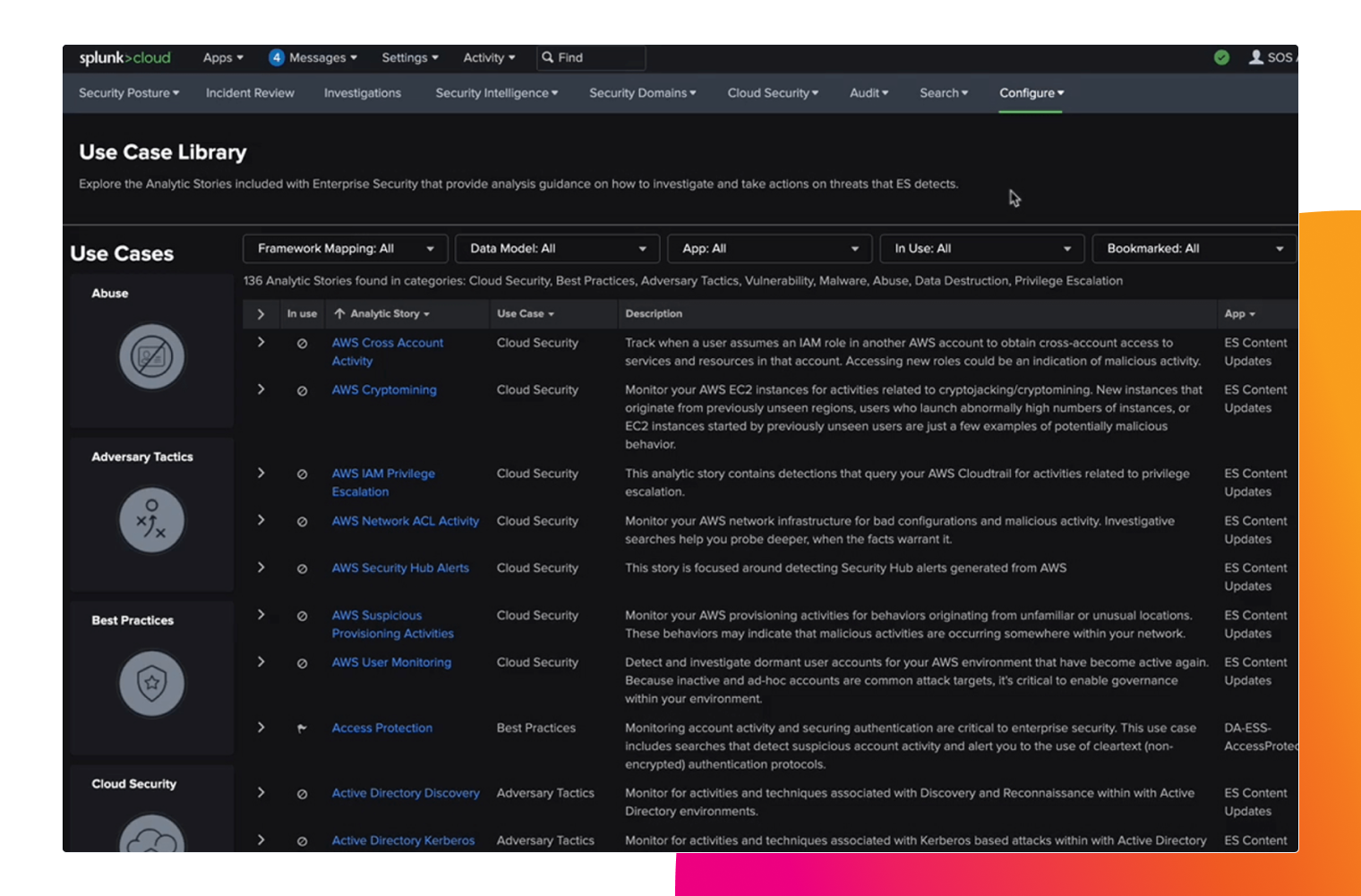

Spüren Sie versteckte Bedrohungen auf und identifizieren Sie mithilfe flexibler Suchvorgänge proaktiv Angreifer, die eventuell im Netzwerk Ihres Unternehmens Fuß fassen konnten.

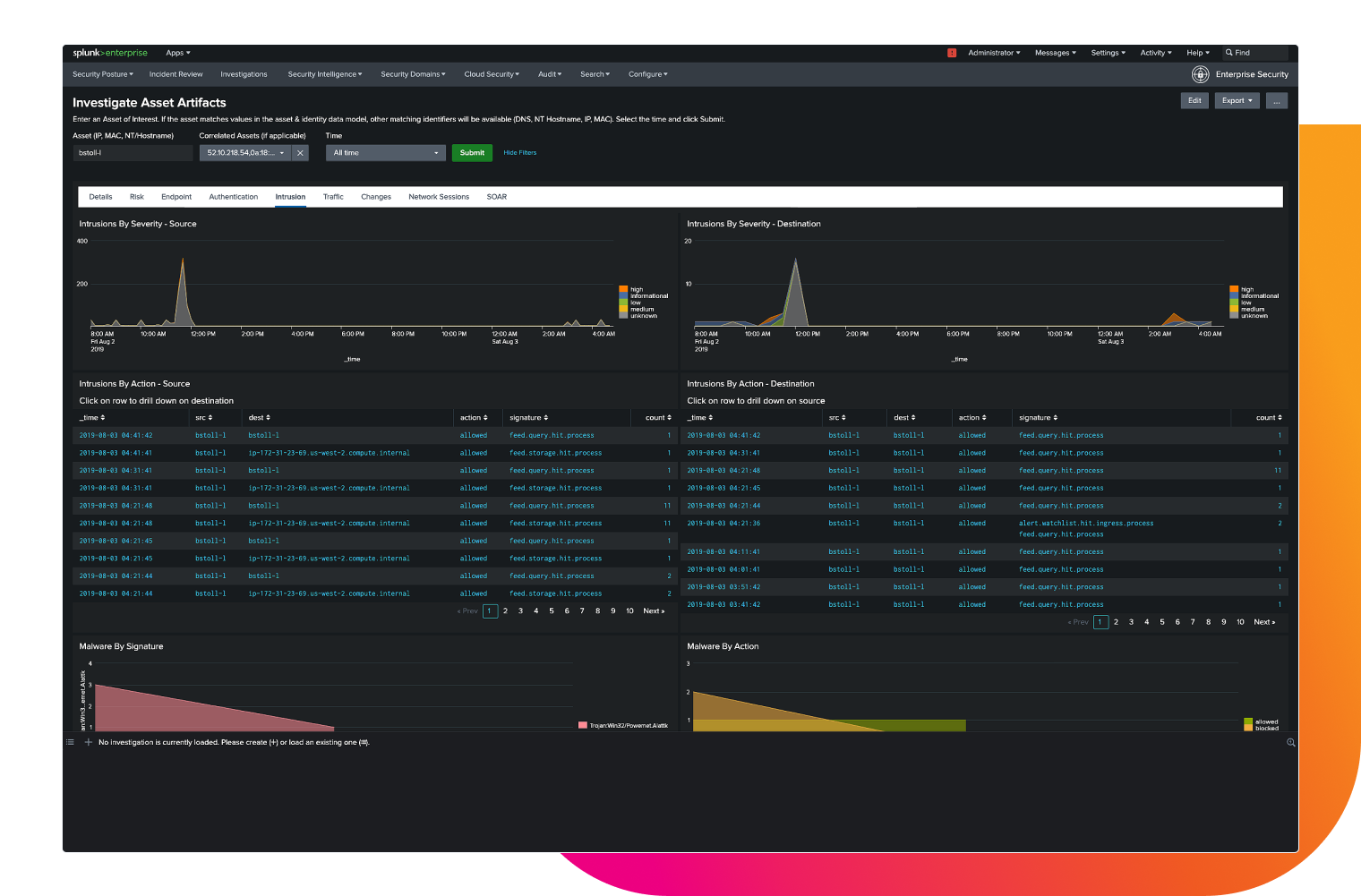

Bedrohungssuche beschleunigen

Nutzen Sie umfassende Untersuchungsmöglichkeiten und zuverlässige Basiswerte für das Normalverhalten für jede Entität, Anomalie oder Bedrohung.

Bessere Sicherheitslage

Identifizieren und reduzieren Sie Schwachstellen bei Erkennungsregeln, Tools und der Datenerfassung.

Frühzeitige Bedrohungserkennung

Durch die Bedrohungssuche (auch Threat Hunting oder Bedrohungsjagd genannt) können Cyberbedrohungen früher identifiziert werden als mit herkömmlichen, auf Erkennungen basierenden Sicherheitsmethoden.

Splunk bietet leistungsstarke Datenabfragefunktionen in Kombination mit IT-Observability-Daten, um robuste Ergebnisse zu liefern und die Durchführung komplexer Security-Operations-Funktionen zu ermöglichen, wie etwa die Bedrohungsjagd in großen Datenumgebungen,

Verbesserte Reaktionszeiten

Wenn Bedrohungen zu einem früheren Zeitpunkt im Lebenszyklus eines Angriffs erkannt werden, können Sicherheitsteams die Auswirkungen eines potenziellen Cyberangriffs direkt verhindern oder abschwächen. Dieser proaktive Ansatz verbessert die Effektivität und verkürzt die Reaktionszeiten.

Erfahren Sie, wie Delivery Hero mit Splunk für ganzheitliche Sichtbarkeit sorgt, um die Bedrohungsjagd zu beschleunigen und den Sicherheitsbetrieb zu optimieren.

Splunk deckt unsere gesamte Multi-Cloud-Umgebung ab, wodurch wir einen viel besseren Überblick haben und Probleme binnen Minuten beheben können. Wir erkennen heute viele Anomalien, die uns früher entgangen wären.