Qu’est-ce que la cybersécurité ? Le guide ultime

La cybersécurité constitue la principale ligne de défense contre un grand nombre d’adversaires numériques. Son but est de protéger les systèmes informatiques et les réseaux contre les intrusions, le vol et les dommages.

La plupart des entreprises s’appuient sur différents frameworks de cybersécurité pour se défendre contre les attaques. Ces cadres définissent des bonnes pratiques : audit de sécurité, élaboration de politiques de sécurité, principaux outils de cybersécurité et méthodes de supervision des conditions de sécurité au fil du temps.

Dans cet article approfondi, nous allons aborder l’évolution de la cybersécurité, les risques et menaces les plus courants auxquels l’entreprise est confrontée et les bonnes pratiques à mettre en œuvre pour améliorer votre posture de cybersécurité.

Qu’est-ce que la cybersécurité ?

La cybersécurité désigne la pratique qui vise à protéger les ordinateurs, les serveurs, les systèmes électroniques, les appareils mobiles, les réseaux et les données des attaques malveillantes. On l’appelle également sécurité des technologies de l’information. La cybersécurité joue un rôle essentiel dans :

- la protection des données sensibles,

- la préservation de la confiance,

- la continuité des activités.

(À lire également : les prochains événements autour de la cybersécurité et les podcasts à suivre.)

Impacts personnels et sociétaux de la cybersécurité

Au fil du temps, les attaquants sont devenus plus sophistiqués. Les logiciels malveillants, autrefois conçus pour être à peine plus qu’une nuisance, incluent aujourd’hui du code pouvant causer de réels dommages en supprimant des fichiers ou en corrompant des logiciels. Ces attaques ont évolué ces dernières années pour devenir plus néfastes encore :

- Elles transforment les PC en membres « zombies » d’un réseau robotisé de déni de service distribué (DDoS).

- Elles chiffrent des fichiers pour soutirer une rançon à la victime en échange des clés de déchiffrement.

- Elles installent des logiciels clandestins sur les machines.

Les logiciels malveillants qui exécutent un logiciel d’extraction de cryptomonnaie à l’insu de la victime comptent parmi les exploitations les plus courantes aujourd’hui.

Mais il s’agit là uniquement des aspects techniques de failles de cybersécurité. Prenons un peu de recul pour aborder les impacts personnels et sociétaux de la cybersécurité.

Protection des informations personnelles

Aujourd’hui, les données sont la clé du succès. Des mesures de cybersécurité efficaces protègent les données sensibles des individus (numéro de sécurité sociale, coordonnées bancaires, dossiers médicaux, etc.) des accès non autorisés. Elles contribuent ainsi à lutter contre le vol d’identité et les pertes financières associées.

Sécurité financière

Les entreprises exercent de plus en plus leurs activités en ligne, et vous pouvez désormais réaliser des transactions sur un ordinateur portable ou un appareil mobile. En sécurisant les transactions en ligne et les activités bancaires, la cybersécurité réduit le risque de fraude et d’accès non autorisé aux comptes financiers pour protéger vos actifs.

Sécurité nationale

Les infrastructures comme les réseaux d’électricité, d’eau et de communication constituent la colonne vertébrale d’un pays.

Une posture robuste de cybersécurité contribue à préserver les actifs stratégiques d’une nation face aux cyberattaques. Ces attaques pourraient en effet provoquer de graves perturbations et faire peser de lourdes menaces sur la sécurité publique.

Confiance du public dans la technologie

L’utilisation de toute technologie numérique repose avant tout sur la confiance. Vous allez par exemple utiliser une application mobile qui protège vos données personnelles et maintient leur intégrité. Une cybersécurité efficace inspire confiance dans les services et les technologies numériques. Cette confiance est indispensable pour l’adoption des nouvelles technologies telles que les villes connectées, les véhicules autonomes et l’Internet des objets (IoT), qui ont besoin d’infrastructures numériques fiables et sécurisées.

Stabilité sociale

La cybersécurité contribue à lutter contre la propagation de fausses informations et du cyberharcèlement, qui peuvent avoir de lourdes conséquences sociales et psychologiques. En créant un environnement numérique plus sûr, la cybersécurité est un facteur de bien-être et de stabilité dans la société.

Comment la cybersécurité a-t-elle évolué ?

La cybersécurité est née dans les années 1970 et a rapidement pris de l’importance. Ses principes d’origine s’articulaient autour de la découverte d’attaques spécifiques (virus, vers et autres formes primitives de malware) et du développement des outils visant à les arrêter.

Dans les années 1980 et 1990, ces types d’attaques étaient devenus extrêmement courants, jusqu’au point où les logiciels de sécurité de bureau (tels que Norton AntiVirus et McAfee VirusScan) sont devenus essentiels pour esquiver les attaques arrivant via des disquettes amovibles et, plus tard, par des e-mails et au cours de la navigation sur le Web. En 2000, on comptait plus de 50 000 virus informatiques en liberté. Et en 2008, ces chiffres avaient grimpé en flèche, pour dépasser le million d’après Symantec.

Fort heureusement, la gestion de la cybersécurité devient plus simple, en premier lieu grâce à la collaboration. On utilise depuis peu des technologies telles que l’intelligence artificielle (IA) et le machine learning pour prédire si une activité donnée peut être malveillante.

Outre cette application, l’avènement des technologies d’IA générative présente un potentiel considérable dans le monde de la cybersécurité. Selon le rapport annuel de Splunk État de la cybersécurité, 91 % des équipes de sécurité ont adopté l’IA générative. Elle permet notamment d’identifier les risques, d’analyser la threat intelligence, de détecter et hiérarchiser les menaces, et de résumer les données de sécurité. Pour en savoir plus sur les applications de l’IA générative dans la cybersécurité, lisez le rapport sur État de la cybersécurité.

Menaces de cybersécurité et risques modernes

On confond souvent les risques et les menaces parce qu’ils sont étroitement liés les uns aux autres. Qu’est-ce qui les différencie ?

- Une vulnérabilité expose votre entreprise à des menaces.

- Une menace pour la sécurité peut endommager un actif numérique. Un logiciel malveillant, un pirate informatique ou un serveur cloud mal configuré sont autant d’exemples de menaces de sécurité.

- Un risque de sécurité crée un potentiel de dommages. Une menace devient un risque en raison de la présence d’une vulnérabilité de sécurité, autrement dit un point de faiblesse dans un système informatique.

Les menaces de sécurité courantes d’aujourd’hui

Voici un aperçu des menaces de sécurité les plus courantes :

- Attaques de phishing : ces programmes d’ingénierie sociale permettent aux auteurs de se faire passer pour quelqu’un d’autre (souvent une institution financière ou autre fournisseur de services) dans l’espoir d’obtenir de vous vos identifiants de connexion. Armé de votre mot de passe, l’attaquant peut alors vider vos comptes bancaires ou causer d’autres types de ravages.

- Attaque par ransomware : cette forme de cyberattaque peut infecter un système ou un réseau, et consiste à chiffrer les fichiers de l’hôte puis à demander le paiement d’une rançon en échange de la clé de déchiffrement.

- Menaces sans fil : les réseaux Wi-Fi sont connus pour leur insécurité globale. Les réseaux cellulaires utilisent de plus en plus les réseaux Wi-Fi de proximité pour se décharger d’une part de trafic de données. Cela a pour effet d’accroître le risque d’exploitation parallèlement au développement de la 5G et d’autres services sans fil.

- Attaques basées sur l’IoT : les failles de sécurité omniprésentes, des appareils domestiques et mobiles intelligents aux capteurs industriels en passant par les technologies médicales, ouvrent de nouvelles voies qui permettent aux attaquants de s’introduire dans votre réseau et d’accéder sans autorisation à vos informations sensibles.

Types courants de risques de sécurité

Les risques de sécurité les plus courants et les plus coûteux sont les suivants :

- Perte de données sensibles : tout ce qui a de la valeur pour un attaquant présent sur votre réseau est potentiellement une donnée sensible : secrets commerciaux et propriété intellectuelle, documents et e-mails internes, numéros de carte de crédit et dossiers médicaux.

- Compromission des systèmes et des ressources informatiques : les systèmes d’une entreprise peuvent être infectés par des logiciels malveillants et transformés en zombies DDoS, un robot d’extraction de cryptomonnaie, un relais de spam ou autre forme de menace malveillante.

- Perte financière directe : un système compromis permet à un pirate d’accéder aux comptes financiers d’une entreprise, ce qui représente un risque de sécurité considérable et financièrement dévastateur.

(À lire également : appétit et tolérance au risque.)

Outils modernes de cybersécurité

Soyons honnêtes : les outils de cybersécurité ne suffisent pas pour établir une défense robuste. Il faut un centre d’opérations de sécurité (SOC) moderne et performant, géré par des experts de tous les domaines de la sécurité. Il ne faudrait toutefois pas sous-estimer l’importance de l’outillage.

Voici plusieurs outils de cybersécurité parmi les plus puissants, tous étant des éléments essentiels d’une infrastructure de cybersécurité :

- Pare-feu : c’est la première ligne de défense contre un certain nombre d’attaques ; ce système de sécurité réseau supervise le trafic réseau et sert de barrière entre l’entreprise et Internet.

- Anti-logiciels malveillants : ces suites (communément appelées logiciels antivirus) résident généralement sur les PC clients pour empêcher l’installation de logiciels malveillants tels que les chevaux de Troie et autres APT, souvent délivrés via des pièces jointes à un e-mail, un site web malveillant ou un support amovible.

- Authentification et autorisation : ce type de logiciel emploie des technologies d’authentification de nouvelle génération (authentification à deux facteurs ou à plusieurs facteurs) pour détecter les comportements inhabituels et garantir que les personnes accédant à votre réseau sont bien celles qu’elles prétendent être.

- Chiffrement des données et chiffrement de bout en bout : si un adversaire s’infiltre dans le réseau, le meilleur moyen de protéger les données de votre entreprise est de s’assurer qu’elles sont chiffrées sur les supports de stockage comme en transit.

- Tests d’intrusion/Analyse des vulnérabilités : ces outils s’appuient sur les dernières exploitations connues pour analyser votre réseau à la recherche de vulnérabilités et tenter de contourner vos défenses de sécurité afin de vous signaler les points faibles de vos systèmes.

- Systèmes de détection et de prévention des intrusions : ils jouent le rôle de périmètre de sécurité de votre réseau, en supervisant les comportements malveillants en temps réel et en signalant toute violation au personnel des opérations de sécurité.

- Outils de supervision du réseau : la supervision du réseau recherche les violations de sécurité et détermine l’état de santé des appareils. Elle contribue à éviter les temps d’arrêt dus à des pics de trafic malveillant ou à de simples pannes matérielles.

- Gestion des informations et des événements de sécurité (SIEM) : une solution SIEM moderne peut renforcer votre posture de cybersécurité en vous donnant une visibilité complète en temps réel sur l’intégralité de votre environnement distribué, ainsi qu’une analyse historique. Une technologie SIEM accroît également la résilience de l’entreprise.

(À lire également : Splunk a été 10 fois nommé leader des solutions SIEM.)

Créer une stratégie de cybersécurité

Pour créer une stratégie de cybersécurité, vous devez d’abord comprendre votre environnement avant d’améliorer la posture de sécurité de votre organisation.

Comprenez votre environnement de cybersécurité

Quelques étapes clés permettent de comprendre votre environnement de cybersécurité et les cybermenaces associées :

- Élaborez une carte des actifs de votre entreprise, en incluant tous les systèmes informatiques et toutes les données de l’entreprise.

- Classez ces systèmes et dépôts de données en fonction de leur niveau de sensibilité et de leur importance pour les opérations métiers. (À lire également : L’évaluation des risques.)

- Élaborez un plan et développez des outils technologiques pour protéger et superviser ces systèmes. Hiérarchisez les stratégies de sécurité en fonction du niveau de risque pour chaque actif.

- Créez une culture de sensibilisation à la cybersécurité axée sur l’éducation, la formation et la planification d’urgence pour tous les employés de l’entreprise.

Améliorez la position de sécurité de votre entreprise

La position de sécurité d’une entreprise est définie par son niveau global de préparation face à une cyberattaque potentielle. Plusieurs mesures de cybersécurité peuvent permettre aux entreprises de renforcer leur posture de sécurité.

- Commencez par un audit de sécurité : l’évaluation des risques vous permet d’identifier tous vos actifs technologiques et de leur attribuer un niveau de vulnérabilité en fonction de leur technologie sous-jacente et de leur importance pour l’entreprise. Vous pourrez ainsi traiter en priorité les systèmes ayant le plus besoin de protection.

- Créez une politique de sécurité forte : pour maximiser la sécurité et la sûreté, les entreprises ont besoin de règles régissant l’accès des utilisateurs finaux à leurs systèmes technologiques. Ces politiques doivent inclure des règles concernant la longueur et la réutilisation des mots de passe, l’utilisation d’équipements, de logiciels et de services non autorisés, les protocoles de réponse aux incidents, ainsi que des points de contact pour l’équipe des opérations de cybersécurité.

- Développez les outils de cybersécurité : vous pouvez considérablement améliorer votre position de sécurité en mettant en œuvre des solutions capables d’automatiser une grande partie de vos défenses de sécurité, notamment les pare-feu, les logiciels anti-programme malveillant, l’authentification et la gestion des accès, les logiciels de chiffrement, les outils de test de pénétration et d’analyse des vulnérabilités, les logiciels de détection d’intrusion et les outils de supervision du réseau.

- Supervisez les fournisseurs de services : le réseau typique d’aujourd’hui implique une myriade d’acteurs externes, principalement sous la forme de services cloud. Chacun d’eux peut représenter un risque de cybersécurité qui exige le même suivi minutieux que s’il faisait partie de votre propre réseau interne.

- Suivez les métriques de sécurité au fil du temps : une fois vos métriques essentielles identifiées (nombre total de vulnérabilités découvertes par jour, temps moyen de correction des vulnérabilités, etc.), l’entreprise peut les suivre sur la durée pour déterminer si la posture de sécurité globale s’améliore ou se dégrade.

- Mettez en œuvre la formation des employés : les tactiques ci-dessus sont inutiles sans un investissement dans la formation continue des employés, visant à garantir qu’ils connaissent et respectent les politiques de sécurité que vous avez soigneusement conçues.

Les principaux frameworks de cybersécurité

Il existe des dizaines de frameworks de sécurité conçus pour aider les entreprises à développer une position de cybersécurité solide. Parmi les plus notables et les plus largement adoptés, citons :

- Cadre de cybersécurité IST de l’Institut national des normes et de la technologie (NIST) : cette initiative présidentielle a été conçue pour améliorer l’infrastructure de cybersécurité du pays. Elle est également largement applicable aux entreprises privées.

- ISO/IEC 27001 et 27002 : cette paire de normes internationales définit une approche de la cybersécurité basée sur les risques. Les normes ISO/IEC mettent l’accent sur la détection des menaces et la mise en place de contrôles spécifiques conçus pour sécuriser les systèmes d’entreprise.

- Contrôles de sécurité critiques CIS : ce framework rassemble 20 tactiques conçues pour protéger une entreprise contre les « vecteurs de cyberattaque connus ».

- Gouvernance IASME : présentée comme une alternative à la norme ISO 2700, IASME peut être plus accessible aux petites et moyennes entreprises.

- COBIT : les objectifs de contrôle pour les technologies de l’information et connexes visent à intégrer la cybersécurité à d’autres processus métiers et activités de transformation.

(À lire également : frameworks de cybersécurité et frameworks de gestion des risques.)

Comment aborder la gestion des risques

Les frameworks de cybersécurité tels que ceux décrits ci-dessus spécifient des approches et des pratiques spécifiques qu’il appartient ensuite à chaque entreprise de mettre en œuvre pour améliorer sa sécurité. Ce processus commence par l’évaluation de la tolérance au risque de l’entreprise. Dans une grande banque, cette tolérance au risque est susceptible d’être nulle, tandis que celle d’une association de parents d’élèves de collège peut être considérablement plus élevée. Une fois cette tolérance connue, l’entreprise peut alors commencer à hiérarchiser ses investissements spécifiques en cybersécurité.

La question est ensuite de savoir s’il faut tenter de réduire le risque, l’éliminer complètement, transférer le risque à quelqu’un d’autre ou simplement l’accepter, et la réponse est à déterminer au cas par cas.

FAQ sur la cybersécurité

Quelles sont les principales approches pour un développement sécurisé ?

Le développement logiciel occupe une place particulière (et unique) dans le paysage plus large de la cybersécurité. Un logiciel sécurisé est non seulement capable de protéger l’infrastructure de l’entreprise, mais c’est aussi une défense pour tous les clients qui peuvent utiliser des outils logiciels externes.

Aujourd’hui, le développement sécurisé est généralement décrit par le cycle de vie du développement de la sécurité, une approche initialement lancée par Microsoft en 2002 et qui englobe 12 pratiques :

- Misez sur la formation.

- Définissez les exigences de sécurité.

- Définissez les métriques et les indicateurs de conformité.

- Réalisez des modélisations de menaces.

- Déterminez les exigences de conception.

- Définissez et mettez en œuvre des normes de cryptographie.

- Gérez les risques de sécurité tiers.

- Utilisez des outils approuvés.

- Effectuez des tests de sécurité par analyse statique (SAST).

- Effectuez des tests de sécurité par analyse dynamique (DAST).

- Effectuez des tests d’intrusion.

- Établissez un processus standard de réponse aux incidents.

(À lire également : Sécuriser le développement de l’IA.)

Comment mettre en place des défenses de cybersécurité ?

Les entreprises peuvent développer leurs défenses de cybersécurité en suivant ces conseils pour améliorer leur position de sécurité et réduire le nombre d’incidents de sécurité.

Auditez votre écosystème actuel de matériel, de logiciels et de services pour bien comprendre votre position. Créez des politiques conçues pour protéger les systèmes les plus exposés aux attaques (y compris les services tiers comme les fournisseurs de cloud). Équipez-vous ensuite des outils appropriés pour protéger ces systèmes. Après la mise en œuvre de vos défenses, établissez des métriques pour suivre leurs performances et veillez à former correctement le personnel aux exigences des politiques et aux outils de cybersécurité mentionnés.

Quel est l’avenir de la cybersécurité ?

Le secteur de la cybersécurité poursuit sa croissance. Selon Allied Market Research, la valeur totale de cette industrie devrait atteindre plus de 300 milliards de dollars d’ici 2027. La multiplication des attaques internes et la modernisation des approches des cadres de sécurité jouent un rôle clé dans cette expansion.

Parmi les grandes tendances d’avenir dans la sécurité, il faut mentionner la croissance des services de sécurité basés dans le cloud plutôt que sur du matériel traditionnel. Avec le développement de la législation sur la protection de la vie privée, les entreprises devront plus encore faire de la cybersécurité une priorité.

Qu’est-ce que l’Agence de la cybersécurité et de la sécurité des infrastructures (CISA) ?

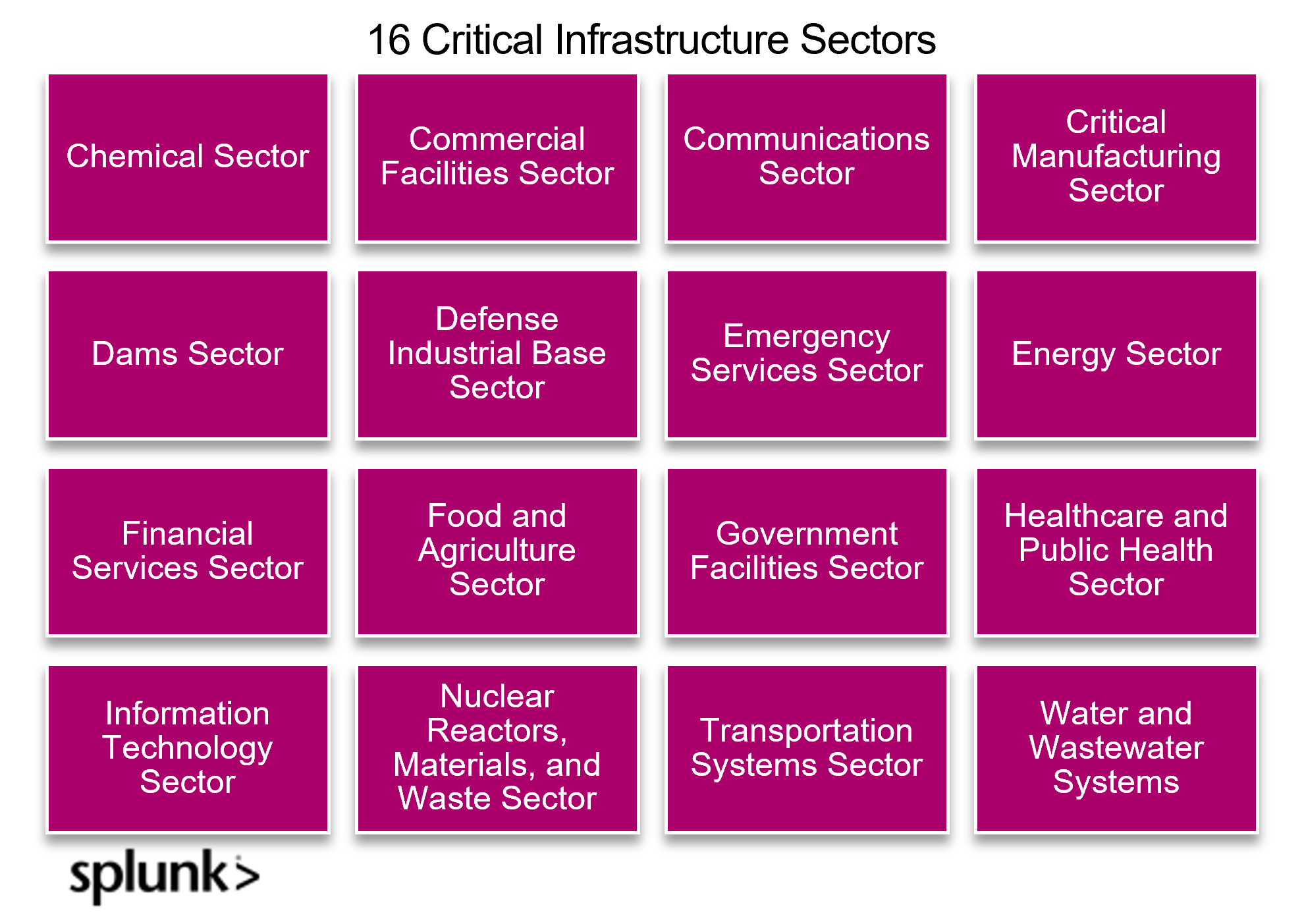

L’Agence de la cybersécurité et de la sécurité des infrastructures (CISA) est un organisme fédéral américain relevant du département de la Sécurité intérieure. Créée en 2018, la CISA a pour mission de protéger les infrastructures stratégiques des États-Unis contre les menaces physiques et cyber. Elle a pour mission de renforcer la sécurité, la résilience et la fiabilité des infrastructures cybernétiques et physiques des États-Unis.

Quel est le rôle de la CISA dans la cybersécurité ?

La CISA s’attache à protéger les secteurs d’infrastructures stratégiques que sont l’énergie, la finance, la santé et les transports, contre les cybermenaces. Elle propose tout un éventail de services de cybersécurité : évaluations, threat intelligence et appui à la réponse aux incidents. L’agence produit et diffuse également des bonnes pratiques, des directives et des cadres de cybersécurité.

Elle s’efforce enfin de sensibiliser la population au sujet des menaces de cybersécurité et d’encourager de bonnes pratiques de cyber-hygiène auprès des individus, des entreprises et des entités gouvernementales.

Comment la CISA contribue-t-elle à renforcer les défenses contre les cyberattaques ?

La CISA collecte, analyse et partage des renseignements sur les menaces avec ses partenaires du secteur privé et du secteur public. En apportant des informations pertinentes et exploitables sur les menaces et les vulnérabilités émergentes, la CISA aide tous les types d’organisation à prendre des mesures pour se défendre contre les cyberattaques. Si un incident se produit, la CISA fournit une assistance technique et une expertise pour aider les organisations visées à en atténuer l’impact et à se rétablir. Elle organise également des exercices de cybersécurité et des programmes de formation pour aider les différents acteurs à se préparer à répondre aux incidents.

(À lire également : OSINT, les informations open source.)

De quelle manière la CISA aide-t-elle les entreprises à communiquer et à gérer les cyberattaques et les tendances actuelles ?

La CISA émet des alertes et des avis sur les cybermenaces, les vulnérabilités et les incidents en cours. Ces alertes s’accompagnent d’informations détaillées sur la nature de la menace, ses impacts potentiels et les stratégies d’atténuation recommandées. La CISA encourage également la collaboration au sein de plateformes telles que les Centres de partage et d’analyse de l’information (ISAC) et les Organisations de partage et d’analyse de l’information (ISAO).

Ces plateformes permettent à la CISA de collaborer avec un éventail plus large de parties prenantes. Elle échange ainsi avec des agences gouvernementales, des entreprises du secteur privé et des partenaires internationaux, toujours dans le but de renforcer la cybersécurité.

Comment les organisations peuvent-elles signaler une cyberactivité anormale à la CISA ?

Les organisations ont plusieurs canaux à leur disposition pour signaler les cyberactivités anormales à la CISA, à commencer par le Centre national d’intégration de la cybersécurité et des communications (NCCIC). Lorsqu’elle reçoit un signalement, la CISA peut prendre contact avec l’organisme qui l’a émis pour obtenir des informations supplémentaires. Elle apporte ensuite une assistance technique et des conseils pour atténuer la menace. Le portail en ligne de la CISA propose également un processus harmonisé pour le signalement des incidents de cybersécurité. Sur ce portail, les organisations peuvent fournir des informations détaillées sur un incident et recevoir rapidement un avis des experts de la CISA.

Pour résumer : une cybersécurité de haute qualité nécessite une vigilance continue

Ce sont les gros titres qui, en détaillant les dommages considérables, les violations de données et les pertes financières dues aux cyberattaques, nous le disent le mieux. Le paysage de la cybersécurité continue d’évoluer, souvent de manière imprévisible et effrayante. Aujourd’hui plus que jamais, il est essentiel de comprendre votre position de sécurité et les risques pesant sur votre entreprise. Construire des défenses de cybersécurité solides nécessite de l’expertise et une grande attention aux évolutions de la situation et aux menaces émergentes.

Une erreur à signaler ? Une suggestion à faire ? Contactez-nous à l’adresse ssg-blogs@splunk.com.

Cette publication ne représente pas nécessairement la position, les stratégies ou l’opinion de Splunk.

Articles connexes

À propos de Splunk

Les plus grandes organisations mondiales font confiance à Splunk, une filiale de Cisco, pour renforcer en permanence leur résilience numérique grâce à une plateforme unifiée de sécurité et d’observabilité, alimentée par une IA de pointe.

Nos clients se fient aux solutions de sécurité et d’observabilité primées de Splunk pour sécuriser leurs environnements numériques complexes et en renforcer la fiabilité, quelle que soit l’échelle.