Was ist Cybersecurity? Der ultimative Leitfaden

Cybersecurity oder Cybersicherheit ist die Hauptverteidigungslinie gegen eine große Zahl digitaler Angreifer. Sie umfasst den Schutz von Computer- und Netzwerksystemen vor Eindringlingen, Diebstahl oder Schäden.

Die meisten Unternehmen wehren Angriffe mit unterschiedlichen Cybersecurity-Frameworks ab. Diese Frameworks definieren Best Practices, darunter Sicherheitsaudits, das Entwickeln von Sicherheitsrichtlinien, wichtige Cybersecurity-Tools und Methoden für das Monitoring der Sicherheitsbedingungen im Zeitverlauf.

In diesem Artikel beleuchten wir ausführlich die Entwicklungen im Bereich Cybersecurity, die gängigsten Risiken und Bedrohungen für Unternehmen sowie Best Practices für die Optimierung eures Cybersicherheitsniveaus.

Was ist Cybersecurity?

Cybersecurity steht für den Schutz von Computern, Servern, elektronischen Systemen, Mobilgeräten, Netzwerken und Daten vor böswilligen Angriffen. Ein alternativer Begriff dafür ist IT-Sicherheit oder IT-Security. In diesen Bereichen spielt Cybersecurity eine zentrale Rolle:

- Schutz sensibler Daten

- Aufrechterhaltung des Nutzervertrauens

- Sicherstellung von Business Continuity

(Verwandte Artikel: aktuelle Veranstaltungen und Podcasts zum Thema Cybersecurity)

Persönliche und gesellschaftliche Auswirkungen der Cybersecurity

Mit der Zeit wurden die Angreifer immer ausgefuchster und ihre Malware entwickelte sich von Tools, die ursprünglich nicht viel mehr als ein kleiner Störfaktor sein sollten, zu Code-Snippets, die echten Schaden anrichten können – beispielsweise durch das Löschen von Dateien oder die Beschädigung von Software. Dabei gehen die Angreifer in den letzten Jahren immer ruchloser vor:

- Sie verwandeln PCs in „Zombie“-Mitglieder eines DDoS-Botnets (Distributed Denial of Service),

- verschlüsseln Dateien, um von den Opfern Lösegeld für die Entschlüsselung zu erpressen, und

- und installieren heimlich Software auf den Computern der Opfer.

Malware, die ohne Wissen des Opfers Software zum Schürfen von Kryptowährung ausführt, zählt zu den häufigsten Angriffsarten der heutigen Zeit.

So viel zum technischen Aspekt der Cybersecurity bzw. ihres Versagens. Wir wollen uns aber auch ihre wichtigsten persönlichen und gesellschaftlichen Auswirkungen ansehen.

Schutz personenbezogener Informationen

Daten sind heute der Schlüssel zum Erfolg. Effektive Cybersecurity-Vorkehrungen schützen sensible personenbezogene Daten wie Sozialversicherungsnummern, Bankdaten, medizinische Unterlagen usw. vor unbefugtem Zugriff und tragen so dazu bei, Identitätsdiebstahl und finanzielle Verluste zu verhindern.

Finanzielle Sicherheit

Immer mehr Unternehmen stellen ihre Dienstleistungen online für Laptop- oder Smartphone-Nutzer bereit. Cybersecurity sichert Online-Transaktionen und -Bankgeschäfte, um Betrug und unbefugten Kontozugriffen vorzubeugen. Sie sorgt also dafür, dass euer Geld sicher ist.

Nationale Sicherheit

Kritische Infrastrukturen wie Telekommunikationsnetze, Strom- und Wasserversorgung sind die Lebensader eines Landes.

Starke Cybersecurity-Maßnahmen helfen, diese Infrastrukturen vor Cyberangriffen zu schützen. Denn Ausfälle könnten in diesem Bereich verheerende Folgen haben, bis hin zur Gefährdung der öffentlichen Sicherheit.

Öffentliches Vertrauen in Technologie

Vertrauen spielt bei der Nutzung digitaler Technologien immer eine wichtige Rolle. Oder würdet ihr eine Smartphone-App nutzen, wenn ihr Zweifel hättet, ob eure persönlichen Daten darin sicher sind? Effektive Cybersecurity fördert das öffentliche Vertrauen in digitale Dienstleistungen und Technologien. Ohne dieses Vertrauen wäre die Einführung und Akzeptanz neuer Technologien kaum denkbar, etwa in Bereichen, die auf sicheren, zuverlässigen digitalen Infrastrukturen beruhen, wie Smart Cities, autonomes Fahren oder dem Internet der Dinge (IoT).

Gesellschaftliche Stabilität

Cybersecurity trägt dazu bei, Phänomene wie Desinformation oder Cybermobbing einzudämmen, die weitreichende soziale und psychologische Folgen haben können. Sie sorgt für mehr Sicherheit in Online-Umgebungen und stärkt damit das gesellschaftliche Wohlbefinden und die gesellschaftliche Stabilität.

Wie hat sich die Cybersicherheit entwickelt?

Der Begriff der Cybersicherheit kam in den 1970er-Jahren auf und gewann rasch an Bedeutung. Ursprünglich drehte sich dabei alles um die Entdeckung bestimmter Angriffe, darunter Viren, Würmer und andere primitive Malware-Typen, und die Entwicklung von Tools, mit denen diese Angriffe abgewehrt werden konnten.

In den 80er- und 90er-Jahren waren solche Angriffe so alltäglich geworden, dass Desktop-Sicherheitssoftware (wie Norton AntiVirus und McAfee VirusScan) unentbehrlich wurde, um Angriffe abzuwehren, die zunächst über Disketten und später auch über elektronische Nachrichten und Webbrowser ausgeführt wurden. Im Jahr 2000 gab es bereits mehr als 50.000 Computerviren in freier Wildbahn. Bis 2008 war die Anzahl in die Höhe geschnellt und belief sich laut Symantec auf mehr als 1 Million.

Glücklicherweise wird das Cybersecurity-Management immer einfacher, und ein Hauptgrund dafür ist die engere Zusammenarbeit. Eine heute häufig angewandte Strategie, um vorherzusagen, ob von einer bestimmte Aktivität eine potenzielle Gefahr ausgeht, ist der Einsatz von Technologien wie künstlicher Intelligenz (KI) und Machine Learning.

Die zunehmende Bedeutung generativer KI eröffnet neuerdings viele zusätzliche Möglichkeiten, die Cybersecurity zu verbessern. Laut dem jährlichen Lagebericht Security von Splunk nutzen bereits 91 % der Security-Teams generative KI, u. a. zur Identifizierung von Risiken, Analyse von Bedrohungsdaten, Erkennung und Priorisierung von Bedrohungen und Zusammenfassung von Sicherheitsdaten. Mehr über die Use Cases von generativer KI im Cybersecurity-Bereich erfahrt ihr im aktuellen Lagebericht Security.

Moderne Cybersecurity-Bedrohungen und Sicherheitsrisiken

Die Begriffe Risiko, Bedrohung und Schwachstelle werden häufig verwechselt, da sie eng miteinander verwoben sind. Hier die wichtigsten Unterschiede:

- Eine Schwachstelle setzt eure Organisation Bedrohungen aus.

- Eine Sicherheitsbedrohung kann Schäden an einem digitalen Asset hervorrufen. Malware, ein bösartiger Hacker oder ein falsch konfigurierter Cloud-Server sind Beispiele für Sicherheitsbedrohungen.

- Ein Sicherheitsrisiko eröffnet ein Potenzial für Schäden, die aus einer Bedrohung erwachsen können. Der Zugang, durch den eine Bedrohung zu einem Risiko werden kann, wird als Sicherheitsschwachstelle bezeichnet, ein Schwachpunkt in einem Computersystem.

Häufige Cybersecurity-Bedrohungen

Die folgenden Sicherheitsrisiken zählen zu den gängigsten:

- Phishing-Angriffe: Diese Social-Engineering-Konzepte ermöglichen den Angreifern, sich als jemand anders auszugeben – häufig ein Finanzinstitut oder ein anderer Service-Anbieter –, in der Hoffnung, dass ihr eure Anmeldedaten preisgebt. Mit eurem Passwort bewaffnet kann der Angreifer dann eure Bankkonten leer räumen oder andere Schäden anrichten.

- Ransomware-Angriffe: Bei dieser Art von Cyberkriminalität kann ein System oder Netzwerk infiziert werden. Die Cyberangreifer verschlüsseln Dateien auf dem Host und verlangen dann im Austausch für die Entschlüsselung eine Zahlung.

- Bedrohungen für Drahtlosgeräte: WLANs sind bekannt dafür, dass sie generell unsicher sind. Mobilfunknetze nutzen zunehmend nahe gelegene WLANs, um Datenverkehr auszulagern. Mit der weiteren Verbreitung von 5G und anderen Drahtlos-Services wächst daher auch das Risiko, dass entsprechende Sicherheitslücken ausgenutzt werden.

- IoT-basierte Angriffe: Sicherheitslücken in allen Bereichen, von intelligenten Heim- und Mobilgeräten bis hin zu industriellen Sensoren und Medizintechnologie, eröffnen Angreifern eine Vielzahl neuer Möglichkeiten, in euer Netzwerk einzudringen und sich unbefugt Zugriff auf eure sensiblen Daten zu verschaffen.

Häufige Typen von Sicherheitsrisiken

Die folgenden Sicherheitsrisiken zählen zu den gängigsten und kostenintensivsten:

- Verlust sensibler Daten: Sensible Daten können alle in eurem Netzwerk befindlichen Daten umfassen, die für einen Angreifer von Wert sind, z. B. Geschäftsgeheimnisse und geistiges Eigentum, interne Dokumente und E-Mails, Kreditkartennummern sowie Patienten- und medizinische Daten.

- Kompromittierte Systeme und Computing-Ressourcen: Darunter fällt das Risiko, dass die Systeme eines Unternehmens mit Malware infiziert und in einen DDoS-Zombie, Mining-Bot für Kryptowährung, ein Spam-Relay oder andere bösartige Bedrohungen verwandelt werden.

- Direkter finanzieller Verlust: Ein kompromittiertes System ermöglicht einem Angreifer den Zugriff auf die Finanzkonten des Unternehmens. Das ist ein massives und finanziell verheerendes Sicherheitsrisiko.

(Verwandter Artikel: Risikobereitschaft und Risikotoleranz im Vergleich)

Moderne Cybersecurity-Tools

Um es klipp und klar zu sagen: Cybersecurity-Tools allein reichen nicht aus, um euer Unternehmen zu schützen. Ihr braucht ein modernes Security Operations Center (SOC), das von Experten aus allen Sicherheitsdomänen betrieben wird und reibungslos funktioniert. Dennoch sind Security-Tools natürlich unerlässlich.

Die folgenden Tools für Cybersecurity zählen zu den leistungsstärksten überhaupt und gelten als wichtige Bestandteile jeder Cybersicherheitsinfrastruktur:

- Firewall: Die Firewall ist die erste Verteidigungslinie gegen eine beliebige Anzahl von Angriffen. Es handelt sich um ein Netzwerksicherheitssystem, das den Netzwerkverkehr überwacht und als Barriere zwischen dem Unternehmen und dem Internet dient.

- Malwareschutz: Diese Anwendungspakete (allgemein als Virenschutzsoftware bekannt) befinden sich in der Regel auf Client-PCs, um zu verhindern, dass Schadsoftware wie Trojaner und andere APTs (Advanced Persistent Threats) installiert werden, was häufig über E-Mail-Anhänge, bösartige Websites oder Wechselmedien geschieht.

- Authentifizierung und Autorisierung: Diese Software nutzt Authentifizierungstechnologie der nächsten Generation (Zwei-Faktor- oder Multi-Faktor-Authentifizierung), um ungewöhnliche Verhaltensmuster zu erkennen und sicherzustellen, dass Personen, die auf euer Netzwerk zugreifen, keine falsche Identität angeben.

- Datenverschlüsselung und End-to-End-Verschlüsselung: Wenn ein Angreifer ins Netzwerk eindringt, bietet die Verschlüsselung eurer Unternehmensdaten im Speicher und bei der Übertragung den besten Schutz.

- Penetrationstests/Schwachstellen-Scans: Diese Tools scannen euer Netzwerk auf Schwachstellen. Dabei nutzen sie die jüngsten bekannten Exploits, um zu versuchen, eure Abwehrmechanismen zu umgehen, und warnen euch vor Stellen, an denen eure Systeme anfällig sind.

- Angriffserkennungssysteme und Angriffspräventionssysteme: Diese Systeme bieten perimeterbasierte Sicherheit für euer Netzwerk durch Echtzeit-Monitoring auf bösartiges Verhalten und Meldung von Sicherheitsverstößen an das Security-Operations-Team.

- Netzwerk-Monitoring-Tools: Netzwerk-Monitoring dient nicht nur der Erkennung von Sicherheitsverstößen, sondern prüft auch den Gerätezustand und kann zur Vermeidung von Ausfallzeiten beitragen, die auf Burst-Angriffe mit einem plötzlichen Anstieg von bösartigem Datenverkehr oder einfach auf einen Geräteausfall zurückzuführen sind.

- Security Information and Event Management (SIEM): Moderne SIEM-Lösungen verschaffen euch in Echtzeit umfassende Einblicke in eure gesamte verteilte Umgebung (einschließlich historischer Analysen) und können so euer Sicherheitsniveau verbessern. Außerdem erhöhen sie die organisatorische Resilienz.

(Verwandter Artikel: Splunk zum 10. Mal in Folge als Leader im Bereich SIEM-Lösungen ausgezeichnet)

Entwickeln einer Cybersicherheitsstrategie

Bevor ihr eine Cybersecurity-Strategie erstellt, müsst ihr euch einen Überblick über eure Cybersecurity-Umgebung verschaffen und dann das Sicherheitsniveau eures Unternehmens erhöhen.

Überblick über eure Cybersicherheitsumgebung

Folgende Schritte sind wichtig, um eure Cybersicherheitsumgebung und die damit verbundenen Bedrohungen besser zu verstehen:

- Erstellen eines Abbilds eurer Unternehmensressourcen, einschließlich aller Computersysteme und Daten des Unternehmens

- Einstufung dieser Systeme und Datenspeicher basierend auf ihrer Vertraulichkeit und Bedeutung für die Unternehmensprozesse (verwandter Artikel: Risikobewertung)

- Erstellen eines Plans und Entwickeln von Technologie-Tools für den Schutz und das Monitoring dieser Systeme und Priorisierung von Sicherheitsstrategien basierend auf der Risikostufe der einzelnen Assets

- Sensibilisierung rund um das Thema Cybersecurity mit Schwerpunkten auf Aus- und Weiterbildung sowie Notfallplanung für alle Mitarbeiter des Unternehmens

Erhöhung des Sicherheitsniveaus des Unternehmens

Das Sicherheitsniveau eines Unternehmens wird durch seine generelle Bereitschaft, sich vor Cyberangriffen zu schützen, und seinen diesbezüglichen Vorbereitungsstand definiert. Es gibt mehrere Maßnahmen, die euer Unternehmen zur Optimierung seines Sicherheitsniveaus im Bereich der Cybersecurity ergreifen kann.

- Durchführen eines Sicherheitsaudits: Im Rahmen einer Risikobewertung könnt ihr alle Technologieressourcen identifizieren und jeder einzelnen basierend auf der zugrundeliegenden Technologie und Bedeutung für das Unternehmen einen Schwachstellengrad zuweisen. So lassen sich Systeme priorisieren, deren Schutz besonders wichtig ist.

- Erstellen einer soliden Sicherheitsrichtlinie: Um ein maximales Sicherheitsniveau zu erreichen, brauchen Unternehmen Regeln für den Zugriff auf ihre Technologiesysteme durch Endbenutzer. Diese Richtlinien sollten unter anderem Regeln zur Länge und Wiederverwendung von Passwörtern sowie zur unbefugten Nutzung von Hardware, Software und Services enthalten. Auch Protokolle für die Incident Response und Ansprechpartner für das Cybersecurity-Team gehören hinein.

- Erweitern der Tools für Cybersicherheit: Das Sicherheitsniveau lässt sich durch die Implementierung von Lösungen zur Automatisierung großer Teile eurer Abwehrmechanismen erheblich verbessern. Darunter fallen Firewall-Geräte, Malwareschutz, Authentifizierungs- und Zugriffsmanagement, Verschlüsselungssoftware, Penetrationstests und Tools zum Scannen von Schwachstellen, Software zur Erkennung von Eindringlingen sowie Tools für das Netzwerk-Monitoring.

- Monitoring von Service-Anbietern: In ein typisches modernes Netzwerk ist eine Vielzahl von Drittanbietern eingebunden, vor allem in Form von Cloud-Services. Jeder von ihnen stellt ein potenzielles Cybersicherheitsrisiko dar und erfordert daher ein ebenso sorgfältiges Monitoring wie euer eigenes internes Netzwerk.

- Aufzeichnen von Security-Metriken im Zeitverlauf: Nach der Festlegung der wichtigsten Metriken (Gesamtzahl erkannter Schwachstellen pro Tag, durchschnittliche Zeit zum Beheben einer Schwachstelle usw.) können diese im Zeitverlauf aufgezeichnet werden, um festzustellen, ob sich das Gesamtsicherheitsniveau verbessert oder verschlechtert.

- Durchführen von Mitarbeiterschulungen: Die obigen Taktiken sind nutzlos, wenn ihr nicht das Augenmerk auf laufende Mitarbeiterschulungen legt, damit Mitarbeiter die sorgfältig konzipierten Sicherheitsrichtlinien kennen und befolgen.

Verbreitete Cybersecurity-Frameworks

Es gibt Dutzende von Security-Frameworks, die Unternehmen beim Aufbau eines hohen Cybersicherheitsniveaus unterstützen. Nachfolgend einige der wichtigsten und gängigsten:

- NIST (National Institute of Standards and Technology) Cybersecurity Framework: Diese Initiative des US-Präsidenten war ursprünglich auf die Verbesserung der Cybersicherheitsinfrastruktur des Landes ausgelegt, bietet aber auch in der Privatwirtschaft breite Anwendungsmöglichkeiten.

- ISO/IEC 27001 und 27002: Zwei internationale Standards, die einen risikobasierten Ansatz für die Cybersecurity definieren. Der Schwerpunkt liegt auf der Erkennung von Bedrohungen und der Schaffung bestimmter Kontrollmechanismen zum Schutz der Unternehmenssysteme.

- CIS Critical Security Controls: Dieses Framework umfasst insgesamt 20 Taktiken zum Schutz eines Unternehmens vor „bekannten Cyberangriffsvektoren“.

- IASME Governance: Ausgewiesen als Alternative zu ISO 2700 ist dieser Standard für kleine und mittelständische Unternehmen mitunter einfacher umzusetzen.

- COBIT (Control Objectives for Information and Related Technologies): Dieses Framework zielt auf die Integration der Cybersicherheit in andere Geschäftsprozesse und Transformationsaktivitäten ab.

(Verwandte Artikel: Cybersecurity-Frameworks und Risikomanagement-Frameworks)

Ansätze für das Risikomanagement

Cybersecurity-Frameworks wie die oben skizzierten geben bestimmte Maßnahmen und Praktiken an, die jedes Unternehmen zur Verbesserung des Sicherheitsniveaus umsetzen sollte. Dieser Prozess beginnt damit, dass ihr euch ein umfassendes Bild von der Risikotoleranz eures Unternehmens macht. Bei einer Großbank liegt diese Risikotoleranz wahrscheinlich bei null, beim Elternbeirat einer weiterführenden Schule kann sie wesentlich höher sein. Auf der Grundlage dieser Toleranz kann eure Organisation nun beginnen, die entsprechenden Investitionen in die Cybersecurity zu priorisieren.

Unabhängig davon, ob ihr das Risiko verringern, vollständig beseitigen, delegieren oder einfach akzeptieren wollt, müsst ihr von Fall zu Fall eine strategische Entscheidung treffen.

Häufig gestellte Fragen zur Cybersecurity

Welche Ansätze gibt es für eine sichere Entwicklung?

Die Softwareentwicklung nimmt einen besonderen (und einzigartigen) Platz im weiteren Umfeld der Cybersecurity-Landschaft ein. Mit sicherer Software kann nicht nur die Infrastruktur des Unternehmens geschützt werden, sondern auch Kundschaft, die vielleicht nach außen gerichtete Softwaretools verwendet.

Die sichere Entwicklung wird heute in der Regel über den Security Development Lifecycle (SDL) definiert, einen Ansatz, der ursprünglich 2002 von Microsoft ins Leben gerufen wurde und folgende zwölf Praktiken umfasst:

- Schulung der Mitarbeiter

- Definition von Sicherheitsanforderungen

- Definition von Metriken und Compliance-Reporting

- Erstellung von Bedrohungsmodellen

- Festlegung von Designanforderungen

- Definition und Implementierung von Kryptografiestandards

- Management des Sicherheitsrisikos von Drittanbietern

- Einsatz freigegebener Tools

- Durchführung von Sicherheitstests mit statischer Analyse (SAST)

- Durchführung von Sicherheitstests mit dynamischer Analyse (DAST)

- Durchführung von Penetrationstests

- Einrichtung eines Standardprozesses für die Incident Response

(Verwandter Artikel: sichere Entwicklung von KI-Systemen)

Welches sind die ersten Schritte beim Aufbau einer Cybersicherheitsabwehr?

Unternehmen können sich beim Aufbau einer Cybersecurity-Abwehr zunächst an den Ratschlägen für die Optimierung des Sicherheitsniveaus und die Senkung der Anzahl der Security-Incidents orientieren.

Überprüft euer bestehendes Hardware-, Software- und Service-Ökosystem, um euch einen guten Überblick über die Ist-Situation zu verschaffen. Erstellt Richtlinien zum Schutz der am stärksten gefährdeten Systeme (einschließlich der Dienste von Drittanbietern wie Cloud-Anbietern) und erwerbt dann die entsprechenden Tools, die zum Schutz dieser Systeme erforderlich sind. Entwickelt nach der Implementierung Metriken, um die Performance aufzuzeichnen, und schult eure Mitarbeiter in Bezug auf die Richtlinienanforderungen und die oben erwähnten Cybersicherheitstools.

Welche Zukunftsprognose gibt es für Cybersicherheit?

Die Bedeutung und Größe der Cybersicherheitsbranche nimmt weiter zu. Allied Market Research geht davon aus, dass sich der Branchenumsatz bis 2027 auf mehr als 300 Milliarden US-Dollar belaufen wird. Ein wesentlicher Grund für dieses Wachstum sind zunehmende Insider-Angriffe und aktualisierte Ansätze für Security-Frameworks.

Zu den bemerkenswertesten Security-Trends der Zukunft gehört das Wachstum cloudbasierter Security-Services, die traditionelle Hardwarelösungen zunehmend ersetzen. Auch die Ausweitung der Datenschutzgesetze wird die Unternehmen zwingen, das Thema Cybersecurity ernster zu nehmen.

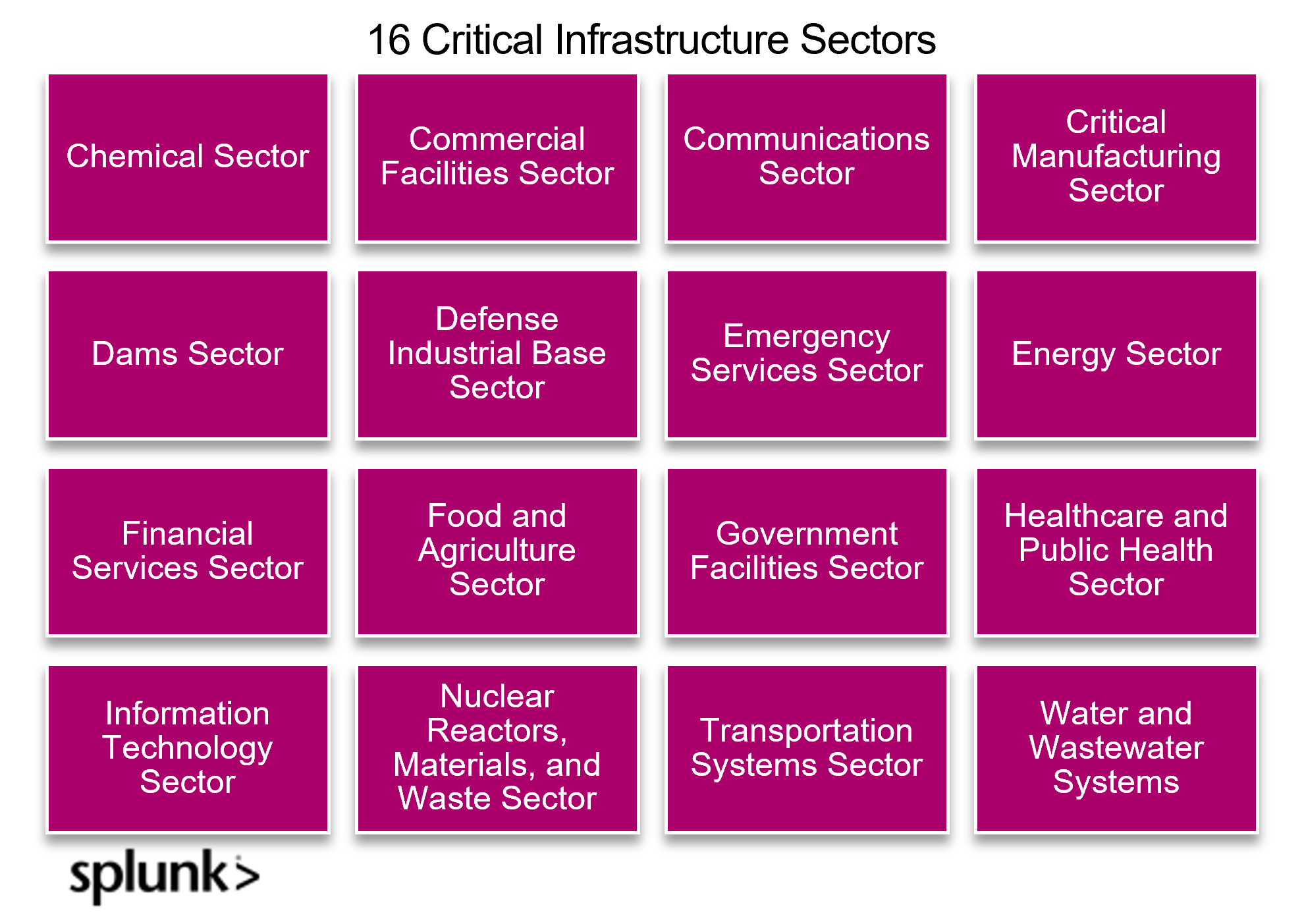

Was ist die Cybersecurity and Infrastructure Security Agency (CISA)?

Die Cybersecurity and Infrastructure Security Agency (CISA) ist eine Bundesbehörde des US-Ministeriums für innere Sicherheit. Sie ist seit ihrer Gründung 2018 für den Schutz der kritischen Infrastruktur der USA vor physischen und Cyberbedrohungen zuständig. Ihre Hauptaufgabe besteht darin, die Sicherheit, Resilienz und Zuverlässigkeit der physischen und digitalen Infrastruktur des Landes zu stärken.

Welche Rolle spielt die CISA im Cybersecurity-Bereich?

Die CISA beschäftigt sich mit dem Schutz kritischer Infrastrukturbereiche wie Energieversorgung, Finanz-, Gesundheits- und Transportwesen vor Cyberbedrohungen. Die Behörde bietet verschiedene Cybersecurity-Dienstleistungen an, darunter Bewertungen, Bedrohungsinformationen und Unterstützung bei der Reaktion auf Security-Vorfälle. Darüber hinaus entwickelt und verbreitet sie Best Practices, Leitfäden und Frameworks für die Cybersicherheit.

Und schließlich hat sie die Aufgabe, bei Unternehmen, Behörden und Einzelpersonen das Bewusstsein für Cybersecurity-Gefahren zu schärfen und gute Praktiken der Cyberhygiene zu fördern.

Welchen Beitrag leistet die CISA zur Stärkung der Abwehr von Cyberangriffen?

Die CISA sammelt Bedrohungsdaten, analysiert sie und informiert Partner im privaten und öffentlichen Sektor darüber. Mit aktuellen, aussagekräftigen Informationen zu neuen Bedrohungen und Schwachstellen hilft sie Organisationen dabei, proaktive Schutzvorkehrungen gegen Cyberangriffe zu treffen. Kommt es zu einem Vorfall, bietet die CISA den Betroffenen technische Unterstützung und Beratung bei der Eindämmung der Folgen und der Wiederherstellung nach einem Angriff. Außerdem führt sie Cybersecurity-Übungen und Schulungen durch, um Organisationen zu helfen, sich auf Incidents vorzubereiten und auf sie zu reagieren.

(Verwandter Artikel: Open-Source Intelligence (OSINT))

Wie unterstützt die CISA Organisationen bei der Kommunikation aktueller Cyberangriffe und Trends und beim Umgang mit diesen?

Die CISA veröffentlicht Warnhinweise und Empfehlungen zu aktuellen Cyberbedrohungen, Schwachstellen und Incidents. Die Warnhinweise enthalten ausführliche Informationen zur Art der Bedrohungen, ihren potenziellen Auswirkungen und den empfohlenen Gegenmaßnahmen. Für die externe Zusammenarbeit hat die CISA Plattformen wie die Information Sharing and Analysis Centers (ISACs) und die Information Sharing and Analysis Organizations (ISAOs) eingerichtet.

Von diesen Plattformen profitieren zahlreiche Stakeholder, darunter Behörden, private Unternehmen und internationale Partner, die auf diese Weise ihre Cybersicherheit ausbauen können.

Wie können Organisationen der CISA anormale Cyberaktivitäten melden?

Es gibt mehrere Kanäle, über die Organisationen der CISA anormale Cyberaktivitäten melden können, z. B. das National Cybersecurity and Communications Integration Center (NCCIC). Nach Eingang einer Meldung kann es sein, dass die CISA Kontakt aufnimmt, um weitere Informationen zu erfragen. Anschließend stellt sie technische Unterstützung und Beratung zur Eindämmung der Bedrohung bereit. Ein weiteres einfaches Meldeverfahren für Cybersecurity-Vorfälle steht über das Onlineportal der CISA zur Verfügung. Dort können Organisationen Einzelheiten zu Incidents einsenden, um sich schnellen Rat von CISA-Experten zu holen.

Fazit: Hochgradige Cybersicherheit erfordert ständige Wachsamkeit

Schlagzeilen über massive Schäden, Datenschutzverletzungen und finanzielle Verluste aufgrund von Cyberangriffen sprechen eine deutliche Sprache: Die Cybersicherheitslandschaft entwickelt sich weiter, und zwar oftmals auf unvorhersehbare und bedrohliche Weise. Daher ist es jetzt wichtiger denn je, einen umfassenden Überblick über das Sicherheitsniveau und die Risiken, denen euer Unternehmen ausgesetzt ist, zu bekommen. Der Aufbau einer starken Cybersecurity-Abwehr erfordert Fachkenntnisse und ein aufmerksames Beobachten sich verändernder Bedingungen und neuer Bedrohungen.

Ihr habt einen Fehler entdeckt oder eine Anregung? Bitte lasst es uns wissen und schreibt eine E-Mail an ssg-blogs@splunk.com.

Dieser Beitrag spiegelt nicht zwingend die Position, Strategie oder Meinung von Splunk wider.

Ähnliche Artikel

Über Splunk

Weltweit führende Unternehmen verlassen sich auf Splunk, ein Cisco-Unternehmen, um mit unserer Plattform für einheitliche Sicherheit und Observability, die auf branchenführender KI basiert, kontinuierlich ihre digitale Resilienz zu stärken.

Unsere Kunden vertrauen auf die preisgekrönten Security- und Observability-Lösungen von Splunk, um ihre komplexen digitalen Umgebungen ungeachtet ihrer Größenordnung zuverlässig zu sichern und verbessern.