Was den CISO nachts nicht schlafen lässt – Vier gefürchtete IT-Security Schlagzeilen

Im Gespräch mit Cybersecurity-Managern habe ich erst neulich von der größten Angst eines CISO erfahren: Man wacht auf und findet sein Unternehmen in der Presse, in einem Bericht über ein IT-Sicherheitsproblem – ein Problem, das man nicht unter Kontrolle hat und noch schlimmer: selbst nicht erkannte.

Als ich dann fragte: „Und was wird dagegen unternommen?“, stach eine der Antworten besonders heraus: Einer der Manager erzählte, dass er fiktive Nachrichtenartikel zu seinem Unternehmen erstellen lässt. Diese Artikel legt er dann seinem Sicherheitsteam vor und testet auf diese Weise, ob es wirklich auf den Ernstfall vorbereitet ist.

Die Idee gefiel mir so gut, dass ich hierzu eine Übung präsentieren möchte. So kann man zumindest ungefähr erkennen, wo sich Schwachpunkte bei der Sicherheitsüberprüfung befinden. Im Folgenden seht ihr einige fiktive Schlagzeilen, die auf den vier meist gefürchtesten Sicherheitsvorfällen beruhen. Ersetzt einfach EUER_UNTERNEHMEN durch den Namen eures Unternehmens und überlegt euch eure Antworten auf die folgenden Fragen:

SCHLAGZEILE 1:

Ein komplettes Unternehmen steht still – alle Workstations bei EUER_UNTERNEHMEN verschlüsselt durch neueste Ransomware

Dieses Szenario ist zwar schon altbekannt, passiert aber leider immer noch täglich. Es braucht dazu nur eine neue Zero-Day-Schwachstelle und einen unbedachten Benutzer, welcher auf einen unbekannten E-Mail-Anhang klickt. Die Frage ist: Angenommen, dieses Szenario wird für euch Realität, könntet ihr dann…

- auf einen Krisenplan zur Wiederherstellung eurer Systeme zurückgreifen?

- die Aktivitätsmuster der Schwachstelle/Malware erkennen?

- den „Patient Zero“, also das System mit der Erstinfektion, ermitteln?

- sicherstellen, dass sich erneute Infektionen nicht verbreiten?

SCHLAGZEILE 2:

Daten der Personal- und Finanzabteilung durchgesickert: Empörung über ungleiche Gehälter bei EUER_UNTERNEHMEN

Je nach Unternehmenskultur handelt es sich hier nicht „nur“ um einen Datenschutzvorfall mit personenbezogenen Informationen. Es entstehen zudem interne Spannungen im Unternehmen, wenn Informationen zu den Gehältern aller Mitarbeiter öffentlich verfügbar werden. Nehmen wir einmal an, das passiert euch, könntet ihr dann…

- ermitteln, wie der Angreifer Zugriff erlangte?

- herausfinden, welche Benutzer oder Berechtigungen verwendet wurden?

- den Zugriff auf die betroffenen Benutzerkonten stoppen, für den Fall, dass der Datenabflussimmer noch andauert?

SCHLAGZEILE 3:

Zwei Jahre lang unerkannt – Webseite mit Stellenangeboten von EUER_UNTERNEHMEN dient als Host für Befehls- und Steuerserver eines riesigen Botnets

Vielleicht findet ihr einen solchen Vorfall eher unwahrscheinlich, da Befehls- und Steuerserver (Command-and-Control Server) meist auf unbekannten neuen Servern oder auf Websites mit existierenden Schwachstellen gehostet werden. Tatsächlich kann aber jede Registrierungsseite als Befehls- und Steuerserver verwendet werden, so z. B. auch eine Seite eures Unternehmens, bei der man sich anmelden kann, um Daten hoch- und herunterzuladen (z. B. einen Lebenslauf). Bots haben sogar Kommentarfelder in sozialen Medien auf diese Art verwendet. Wenn euch so etwas passieren würde, könntet ihr dann…

- nach neu registrierten Benutzern suchen?

- die Standardabweichungen von der üblichen Häufigkeit bzw. Anzahl von Anmeldungen pro Benutzer oder dem Volumen einzelner Quell-IPs pro einzelnem Benutzer überwachen?

SCHLAGZEILE 4:

Wegen unerkannter Duo-Malware bei EUER_UNTERNEHMEN explodieren Energie- und AWS-Kosten

Crypto-Jacking (auch bösartiges Cryptomining genannt) ist für Cyberkriminelle eine attraktive Möglichkeit, infizierte Hosts oder Cloud-Umgebungen, auf die sie Zugriff erlangt haben, zu Geld zu machen. Wird die Rechenleistung für das Crypto-Mining missbraucht, so kann dies – bei strategisch kluger Ausführung – einige Zeit lang unentdeckt bleiben. Wenn es erkannt wird, ist es dann auch meist schon zu spät. Wärt ihr in der Lage, eine Untersuchung durchführen, indem ihr den Sicherheitsfokus auf herkömmliche IT-Prozessmetriken legt, z. B. auf die CPU-Nutzung?

Bitte bedenken: Es ist nicht die Schlagzeile selbst, vor der sich ein CISO fürchtet. Am schlimmsten ist es, wenn der CISO nicht mit: „Das haben wir unter Kontrolle“ antworten kann.

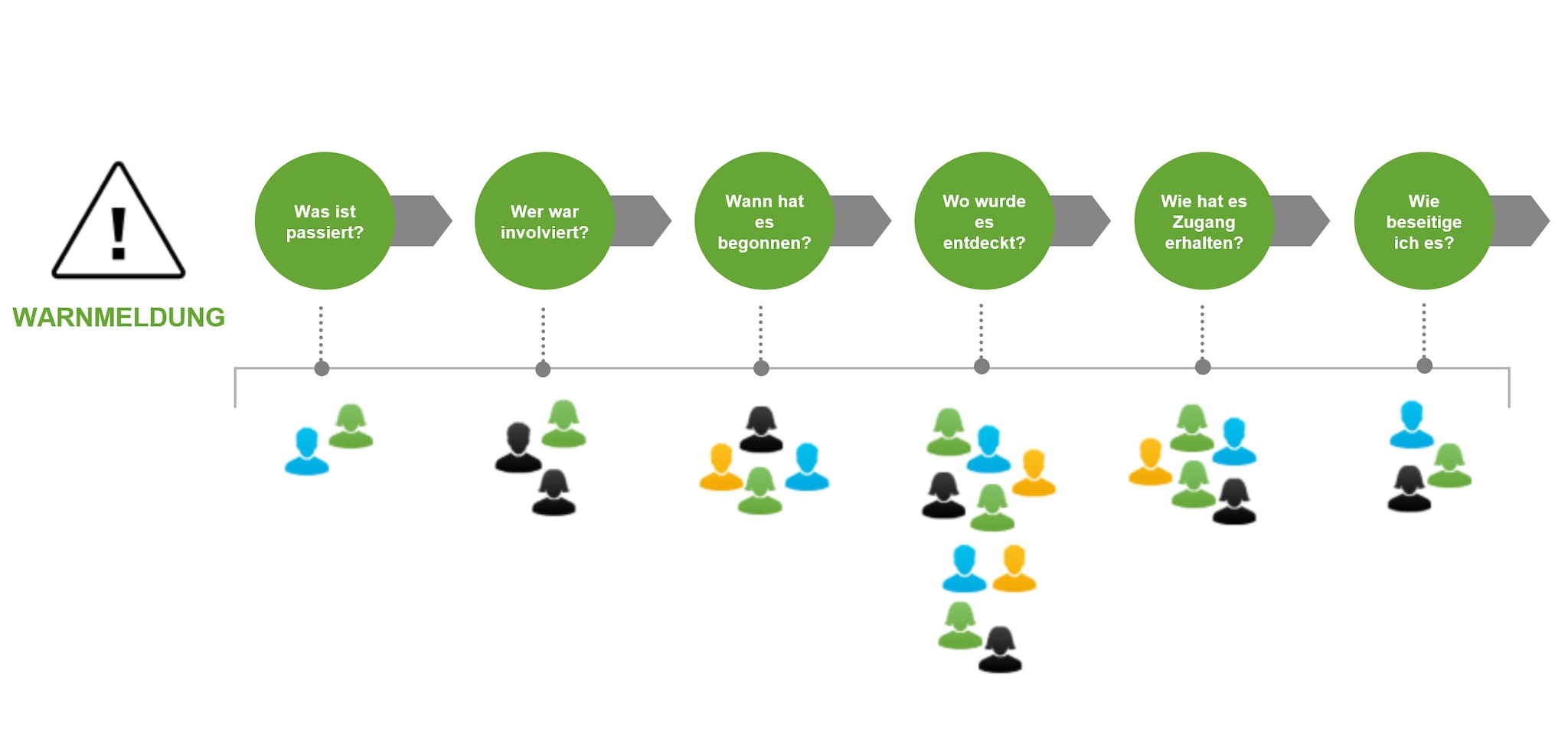

Überlegt euch also, ob ihr die folgenden sechs Fragen bei einem Sicherheitsverstoß beantworten könnt – unabhängig davon, ob sich der Fall in der Presse befindet:

Die meisten Antworten auf die obigen Fragen sind in euren Maschinendaten verborgen. Die Nutzung aller eurer Maschinendaten (nicht nur der Daten von euren IT Sicherheitssysteme) erlaubt eurem Team, entsprechend vorbereitet zu sein. Am besten, ihr leiter noch heute die erforderlichen Schritte zur Bekämpfung der Albträume eures CISOs ein und beginnt mit der Zentralisierung eurer Maschinendaten.

Euer CISO wird euch danken für ruhige Nächte und schöne Träume.

Hier erhaltet ihr weitere Informationen zu den vier einfachen Schritten, mit denen eine zentrale Log-Erstellung euer Sicherheitsniveau erhöht.

Beste Grüße,

Matthias

*Dieser Artikel wurde aus dem Englischen übersetzt und editiert. Den Originalblogpost findet ihr hier: What Keeps The CISO Awake At Night?.

Erfahren Sie mehr

Über Splunk

Weltweit führende Unternehmen verlassen sich auf Splunk, ein Cisco-Unternehmen, um mit unserer Plattform für einheitliche Sicherheit und Observability, die auf branchenführender KI basiert, kontinuierlich ihre digitale Resilienz zu stärken.

Unsere Kunden vertrauen auf die preisgekrönten Security- und Observability-Lösungen von Splunk, um ihre komplexen digitalen Umgebungen ungeachtet ihrer Größenordnung zuverlässig zu sichern und verbessern.