Starke digitale Resilienz dank einheitlicher Security Operations

D igitale Resilienz hat viele Facetten und eine ganz wesentliche davon ist: SOC-Teams müssen die Möglichkeit haben, Erkennungs-, Analyse- und Incident-Response-Prozesse über eine zentrale Oberfläche zu verwalten. Mittels Risikopriorisierung, vordefinierter SOC-Prozesse und automatisierten Untersuchungen können eure Analysten viel Zeit und Aufwand sparen. Und vor allem können sie Cyberkriminelle besser daran hindern, sich in eurem Unternehmensnetzwerk lateral zu bewegen.

igitale Resilienz hat viele Facetten und eine ganz wesentliche davon ist: SOC-Teams müssen die Möglichkeit haben, Erkennungs-, Analyse- und Incident-Response-Prozesse über eine zentrale Oberfläche zu verwalten. Mittels Risikopriorisierung, vordefinierter SOC-Prozesse und automatisierten Untersuchungen können eure Analysten viel Zeit und Aufwand sparen. Und vor allem können sie Cyberkriminelle besser daran hindern, sich in eurem Unternehmensnetzwerk lateral zu bewegen.

Vielfältige SecOps-Herausforderungen

Viele unserer Kunden im SecOps-Bereich haben mit den gleichen Herausforderungen zu kämpfen. Diese lassen sich folgendermaßen zusammenfassen: Erstens sind Bedrohungserkennungs-, Analyse- und Response-Funktionen über verschiedene Systeme und Security-Tools verstreut, oft auch in Silos. Dementsprechend schwierig ist es, alle Sicherheitsereignisse im Blick zu behalten, Reaktionen übergreifend zu koordinieren und Vorfälle schnell und effizient zu beheben. Zweitens haben SOC-Teams mit einer regelrechten Flut an sicherheitsrelevanten Warnmeldungen zu kämpfen – während sie zeitgleich mit der ständigen Bedrohung neuer und immer komplexerer Angriffe alle Hände voll zu tun haben. Die Folge: Immer mehr Vorfälle sammeln sich an, das Sicherheitsrisiko steigt. Denn solange Analysten nichts anderes übrig bleibt, als Untersuchungen und Reaktionen manuell durchzuführen, können sie die Masse an neuen Vorfällen einfach nicht schnell genug abarbeiten. Ihr Backlog bleibt hoch und sie sind gefangen in einem nie endenden Kreislauf an Reaktivität.

Belegt wird dieses Dilemma durch aktuelle Zahlen aus dem Splunk Lagebericht Security: Demnach tun sich angesichts der gestiegenen Komplexität 64 % der Befragten schwer, mit den Sicherheitsanforderungen Schritt zu halten. Dafür werden vor allem drei Hauptgründe angeführt: 1. 30 % fühlen sich durch einen zu komplexen Stack an Security-Tools überfordert, 2. ein Cybersecurity-Vorfall ist durchschnittlich mit 14 Stunden ungeplanter Ausfallzeit und 200.000 USD an Kosten verbunden und 3. all diese Schwierigkeiten treiben die Burn-out-Quote in der Cybersecurity-Branche in die Höhe – 73 % der Befragten berichten von Kollegen, die wegen Burn-out gekündigt haben. Folgerichtig streben immer mehr Teams eine Konsolidierung ihrer Tools an, um die Komplexität zu reduzieren und die Arbeit zu erleichtern.

Schluss mit dem Tool-Wirrwarr

An dieser Stelle kommt Splunk ins Spiel: Wir haben uns zum Ziel gesetzt, SecOps-Teams beim Lichten des Tool-Dschungels zu helfen, damit sie ihre digitale Resilienz vorantreiben können. Und mit Splunk Mission Control legen wir nun gehörig nach: Diese Lösung für einheitliche Security Operations kombiniert Security Analytics (Splunk Enterprise Security), Orchestrierung und Automatisierung (Splunk SOAR) sowie Threat Intelligence – alles vereint in einer zentralen Arbeitsoberfläche. Mission Control fasst also alle wichtigen SOC-Tools in einer Lösung zusammen und sorgt so für ein einheitliches, benutzerfreundliches und modernes SecOps-Erlebnis, das Komplexität und Risiken minimiert. Analysten können mit Mission Control Vorfälle schneller erkennen, untersuchen und beheben, auch weil sich zeitraubende manuelle Aufgaben automatisieren lassen. Letztlich wird damit Cyberresilienz Teil der DNA eures SOC.

Michael Rennie, Technical Manager, Security Operations bei GoTo, zeigte sich direkt nach der Implementierung begeistert von Splunk Mission Control: „Für GoTo ist Splunk Mission Control eine Lösung, mit der wir für unsere SecOps-Prozesse neue Maßstäbe setzen können. Je mehr SOAR-, Threat-Intelligence- und Ticketsystem-Daten wir in Mission Control zentralisieren, desto mehr Zeit sparen wir.“

Wenn ihr wissen möchtet, wie Mission Control in der Praxis aussieht, seht euch dieses Demovideo an:

Unify Detection, Investigation and Response in a Single Work Surface

By integrating workflows across detection, investigation, and response, analysts can gain a comprehensive view of security insights and trends, determine risk more quickly, and stop pivoting between multiple security management consoles. As a result, teams are able to detect, investigate, and respond to security incidents faster, and close the right cases faster.

With an incident queue organized by risk, analysts can also better understand their priorities. In order to gain situational awareness across a complex security and IT environment, analysts need to drill into these detections to uncover data insights from thousands of technology integrations and data sources. Finally, by accessing threat intelligence context for risky incidents they can improve decision-making.

Erkennung, Analyse und Reaktion in einer zentralen Arbeitsoberfläche vereint

Da Splunk Mission Control alle Erkennungs-, Analyse- und Incident-Response-Abläufe in einem Tool zusammenführt, können Analysten hier schnell alle sicherheitsrelevanten Informationen, Trends und Risiken überblicken. Das lästige Hin und Her zwischen diversen Sicherheitsmanagement-Tools entfällt. Sicherheitsvorfälle lassen sich so schneller identifizieren, untersuchen und beheben – und der Backlog schmilzt.

Dank der Incident-Priorisierung nach Risiko können Analysten leichter entscheiden, wo sie zuerst ansetzen sollten. Außerdem können sie zu jedem erkannten Ereignis Einblicke aus Tausenden Tool-Integrationen und Datenquellen abrufen, um sich einen Gesamtüberblick über ihre komplexe Security- und IT-Umgebung zu verschaffen. Und schließlich steht zu Vorfällen mit hohem Gefahrenpotenzial Threat-Intelligence-Kontext zur Verfügung, der eine bessere Entscheidungsfindung ermöglicht.

Vereinfachte Sicherheitsabläufe dank standardisierter Prozesse

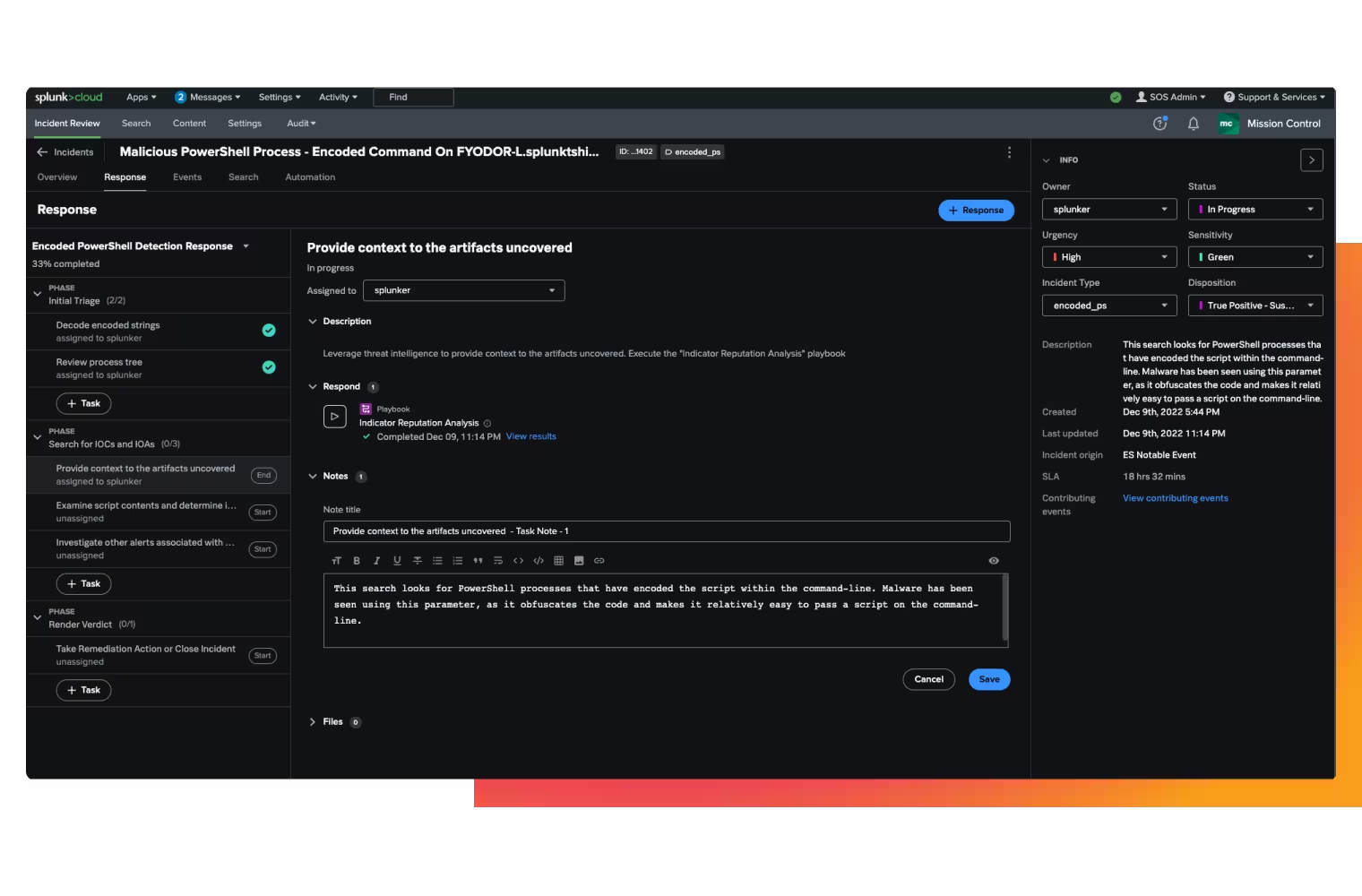

Zur Verbesserung der SOC-Compliance bündelt Mission Control SecOps-Prozesse in Vorlagen. Euer Team kann so vordefinierte Prozesse erstellen, mit denen sich bei sicherheitsrelevanten Ereignissen sofort Untersuchungen und präzise Reaktionen einleiten lassen – was letztlich eurem Sicherheitsstatus zugutekommt.

Das manuelle Koordinieren verstreuter Managementsysteme gehört mit Mission Control der Vergangenheit an. Stattdessen können eure SOC-Teams Prozesse, die vorher je nach Team und Tool unterschiedlich gehandhabt wurden, mithilfe vordefinierter Vorlagen vereinheitlichen. Solche standardisierten SecOps-Workflows lassen sich jederzeit wiederholen, außerdem wird dadurch die Lücke zwischen Erkennung und schneller Vorfallreaktion geschlossen. Vorlagen eignen sich auch, wenn ihr euer Team auf wichtige sicherheitsrelevante Use Cases wie die Abwehr von PowerShell-Angriffen, Insider-Bedrohungen und Ransomware vorbereiten wollt.

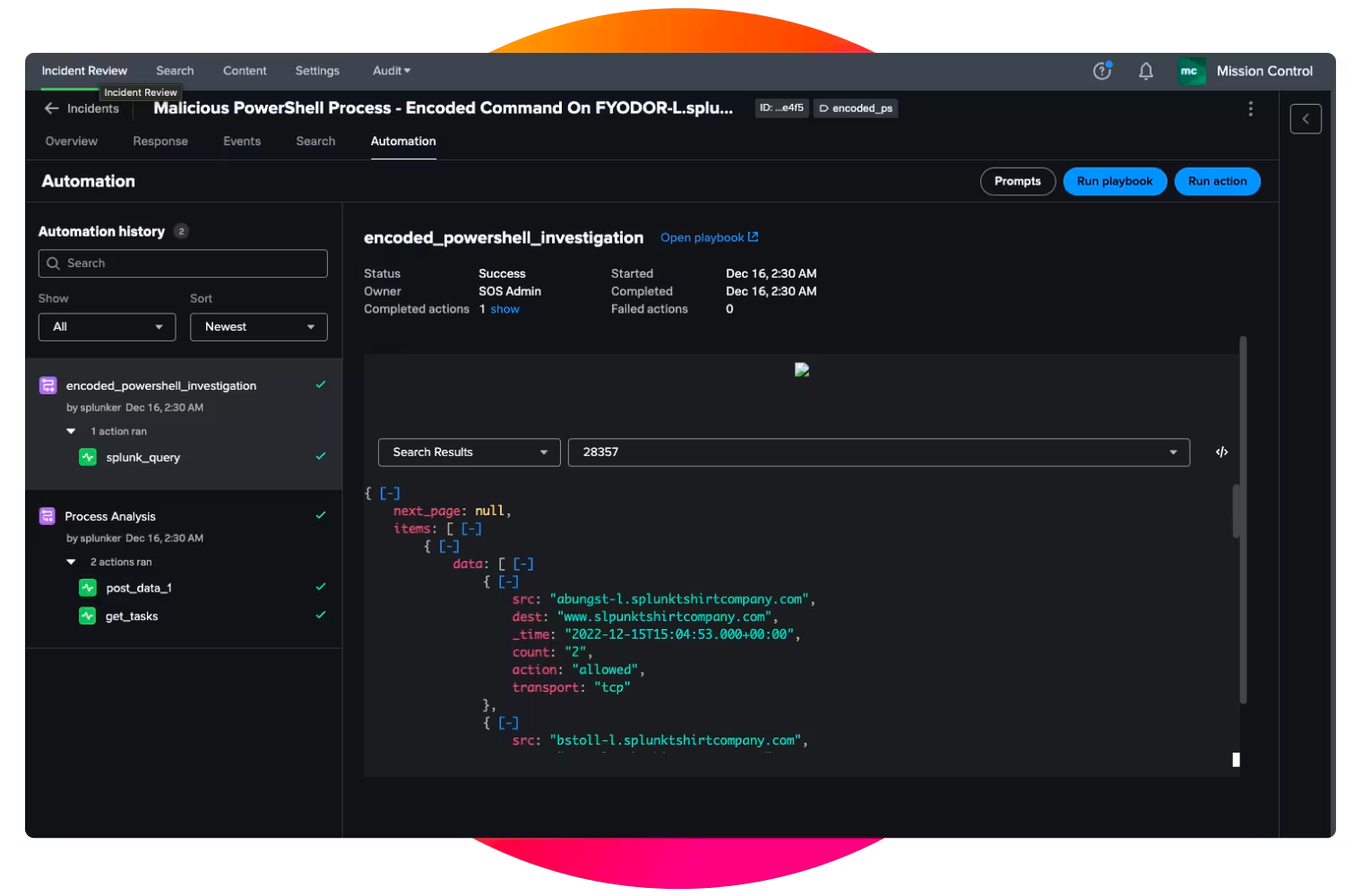

Übrigens könnt ihr in diese Vorlagen auch vorkonfigurierte Splunk-Suchanfragen integrieren, um so noch schneller Mehrwert zu generieren. Mission Control bietet nämlich vollen Zugriff auf die Suchoberfläche von Splunk, wodurch ihr weniger oft zwischen Tabs und Instanzen hin und her springen müsst. Stattdessen könnt ihr direkt in Mission Control nach Daten in SOC-Prozessvorlagen suchen, einschließlich Aufgabenzuständigkeiten, Start- und Endzeiten, Kommentaren und Dateien. Anschließend könnt ihr Parameter wie die Aufgabendauer messen und so ermitteln, wo euer Team am stärksten unter Druck steht. Mit Mission Control lässt sich praktisch alles messen – so wisst ihr, wo bei eurem SOC Automatisierungs- und Nachbesserungsbedarf besteht.

Moderne SecOps durch Automatisierung von Sicherheitsprozessen

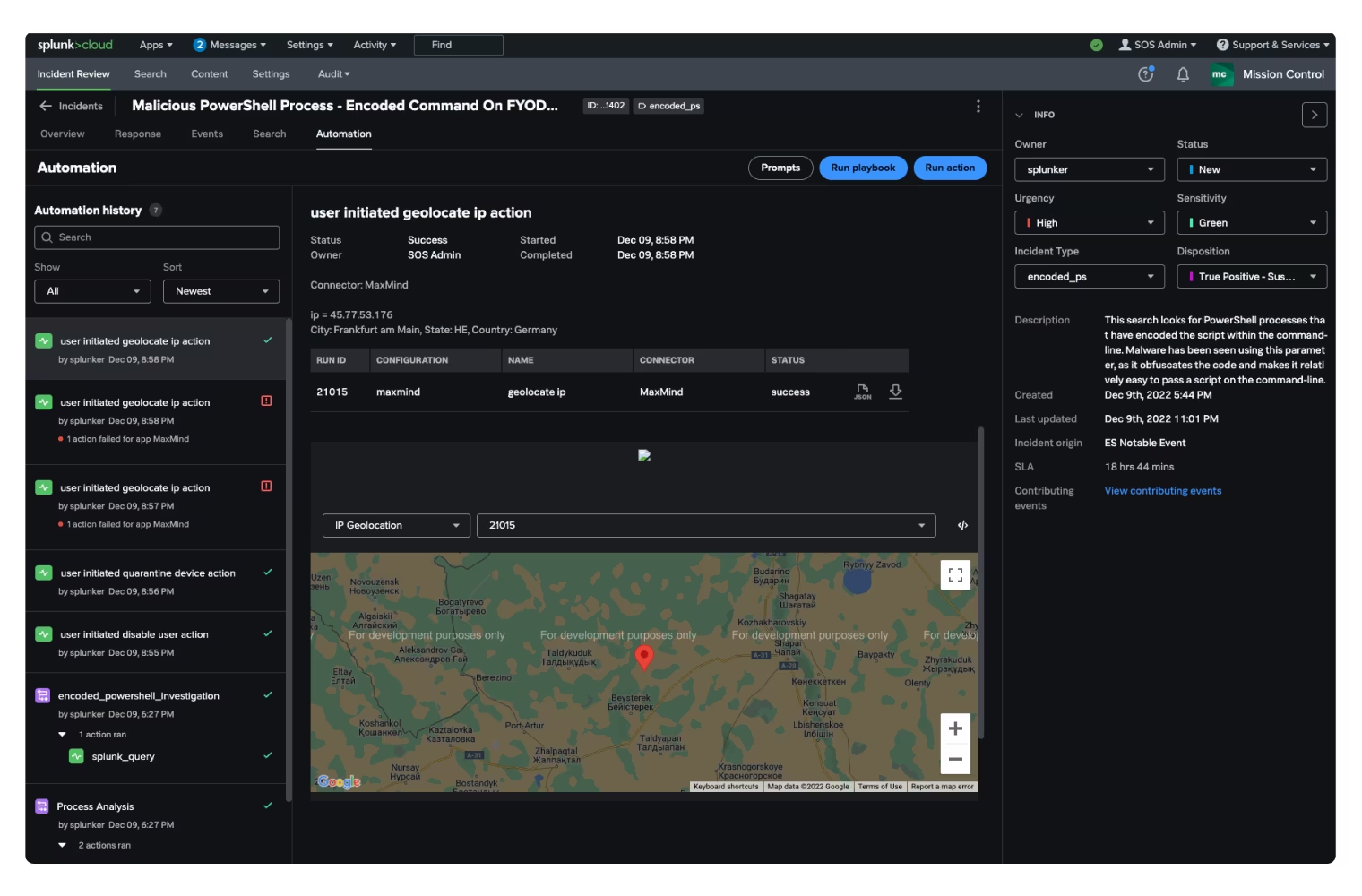

Mit Splunk SOAR (Security Orchestration, Automation and Response) können Analysten manuelle, repetitive Sicherheitsprozesse aus verschiedenen Tool-Stacks automatisieren, um Vorfalluntersuchungen und -reaktionen zu beschleunigen. Die SOAR-Komponente von Mission Control ermöglicht auch den Einsatz von Playbooks zur Automatisierung von Analyse- und Incident-Response-Aufgaben basierend auf Response-Vorlagen. Dadurch müsst ihr seltener von einer Managementkonsole zur nächsten springen, wenn die Erkennungsphase abgeschlossen ist und ihr zur Untersuchung und Incident Response übergehen möchtet. Dank SOAR wird also nach der Erkennung automatisch eine Reaktion eingeleitet. Das Resultat: Ihr habt mehr Zeit, um kritische Aufgaben zu erfüllen und euer IT-Sicherheitsbetrieb wird insgesamt proaktiver und agiler.

Da Playbooks und Aktionen direkt in Mission Control ausgeführt werden können, haben User Zugriff auf Splunks umfassendes Connector-Ökosystem mit über 370 Apps. Und dank mehr als 2.800 Aktionen und zahlreicher Integrationen für Security- und IT-Use-Cases können Analysten direkt loslegen. Die Bilanz: Euer SOC wird effizienter, die Mitarbeiterzufriedenheit steigt, Burn-out und Personalfluktuation nehmen ab und euer Unternehmen wird so insgesamt resilienter.

Fazit

Mission Control führt Abläufe zur Erkennung, Analyse und Bekämpfung von Bedrohungen (Threat Detection, Investigation and Response – TDIR) in einer einheitlichen Oberfläche zusammen und stärkt damit eure digitale Resilienz. Verstreute Tools, Datensilos, komplexe SOC-Prozesse, überforderte Analysten und weitere SecOps-Herausforderungen gehören damit der Vergangenheit an. Und die Verschmelzung von SIEM und SOAR in einer Lösung vereinfacht und modernisiert dank integrierter Erkennung, Incident-Response-Vorlagen und Automatisierung euren IT-Sicherheitsbetrieb.

Mehr über Splunk Mission Control erfahrt ihr auf unserer Website. Gerne könnt ihr euch auch für eines unserer Webinare registrieren, in denen wir euch Features und Use Cases im Detail präsentieren.

- Mittwoch, 5. April 2023 – 10 Uhr (PT)

- Donnerstag, 27. April 2023 – 10 Uhr (SGT)

- Termine für Webinare zu EMEA-freundlicheren Zeiten folgen demnächst

*Dieser Artikel wurde aus dem Englischen übersetzt und editiert. Den Originalblogpost findet ihr hier.

Erfahren Sie mehr

Über Splunk

Weltweit führende Unternehmen verlassen sich auf Splunk, ein Cisco-Unternehmen, um mit unserer Plattform für einheitliche Sicherheit und Observability, die auf branchenführender KI basiert, kontinuierlich ihre digitale Resilienz zu stärken.

Unsere Kunden vertrauen auf die preisgekrönten Security- und Observability-Lösungen von Splunk, um ihre komplexen digitalen Umgebungen ungeachtet ihrer Größenordnung zuverlässig zu sichern und verbessern.