Splunk Enterprise Security 7.1: Schnellere Bedrohungserkennung, Incident-Analyse und schlanke Security-Workflows

SOC-Teams kämpfen noch immer mit langen Erkennungszeiten, fehlendem Kontext zu Security-Incidents und der ineffizienten Implementierung und Ausführung von Incident-Response-Workflows. Die neueste Version von Splunk Enterprise Security bietet für diese Herausforderungen die passenden Lösungen.

SOC-Teams kämpfen noch immer mit langen Erkennungszeiten, fehlendem Kontext zu Security-Incidents und der ineffizienten Implementierung und Ausführung von Incident-Response-Workflows. Die neueste Version von Splunk Enterprise Security bietet für diese Herausforderungen die passenden Lösungen.

Splunk Enterprise Security 7.1 ist jetzt verfügbar! Diese Version beinhaltet drei neue Funktionen, die Sicherheitsteams dabei helfen, verdächtiges Verhalten in Echtzeit zu erkennen, schnell den Umfang eines Incidents festzustellen, um angemessen reagieren zu können, und die Effizienz von Security-Workflows mithilfe eingebetteter Frameworks zu verbessern. Am besten sehen wir uns das genauer an!

Verdächtiges Verhalten in Echtzeit erkennen

Angriffe erfolgen heute schneller und raffinierter als je zuvor. Splunk entwickelt deshalb ständig neue Funktionen in Splunk Enterprise Security, um SOCs in die Lage zu versetzen, verdächtiges und bösartiges Verhalten schneller zu erkennen.

Eine neue Funktion namens „Cloud-basierte Streaming-Analyse“ (Cloud-based Streaming Analytics) integriert das Splunk-Framework für risikobasierte Warnmeldungen (Risk-Based Alerting, RBA), um erweiterte Analysen für eine bessere Situationserkennung bereitzustellen und eine schnellere Reaktion auf verdächtiges Verhalten zu ermöglichen. Diese Funktion bietet skalierbare Echtzeit-Streaming-Analysen für eine breitere Palette an fortgeschrittenen Sicherheitserkennungen und legt den Fokus auf häufige Use Cases wie Insider-Bedrohungen, Kompromittierung durch Credential Access, Lateral Movement und „Living off the Land“-Angriffe (LotL). Die Cloud-basierten Streaming-Analysen unterstützen XML-Sourcetypen wie Windows Event Log und bieten Benutzern von Splunk Enterprise Security ein Anfangsset von 50 Echtzeit-Streaming-Erkennungen, bei denen der Fokus auf Use Cases im Zusammenhang mit Insider-Bedrohungen liegt. Dies erweitert unsere herkömmliche suchbasierte Korrelation, sodass das Sicherheits-Monitoring skaliert, die Erkennungszeit verkürzt und Warnmeldungen in Sekunden statt in Minuten ausgelöst werden können.

Splunk Enterprise Security 7.1 User profitieren von:

- Echtzeiterkennungen für gängige Use Cases im Zusammenhang mit Insider-Bedrohungen

- Nahtlose Integration mit Content Management und dem RBA-Framework in Splunk Enterprise Security; verbessert erwiesenermaßen die Sichtbarkeit, fördert die Erkennung von True-Positives und reduziert Over-Alerting

- Skalierbare Analysen zum Analysieren von Daten, während diese gesendet werden; durch Auslagerung in Streaming-Analysen ergänzend zu herkömmlichen geplanten Suchen mit hochwertigeren Sicherheitsinhalten, die direkt von Splunk bereitgestellt werden

- Eine einfach bereitzustellende, Cloud-native Funktion mit wenig Wartungsbedarf, die als ergänzende Analyse-Engine für Splunk Enterprise Security Cloud ausgeführt wird

Schnelles Feststellen des Incident-Umfangs, um angemessen zu reagieren

Wir als Security-Experten sehen manchmal den Wald vor lauter Bäumen nicht. Da ist es u. U. einfacher, sich die Einzelheiten eines Incidents anzuschauen, als sich ein Gesamtbild zu machen. Beim Untersuchen eines Sicherheitsvorfalls müssen wir aber in der Lage sein, die Situation sowohl im Detail als auch im Ganzen zu betrachten.

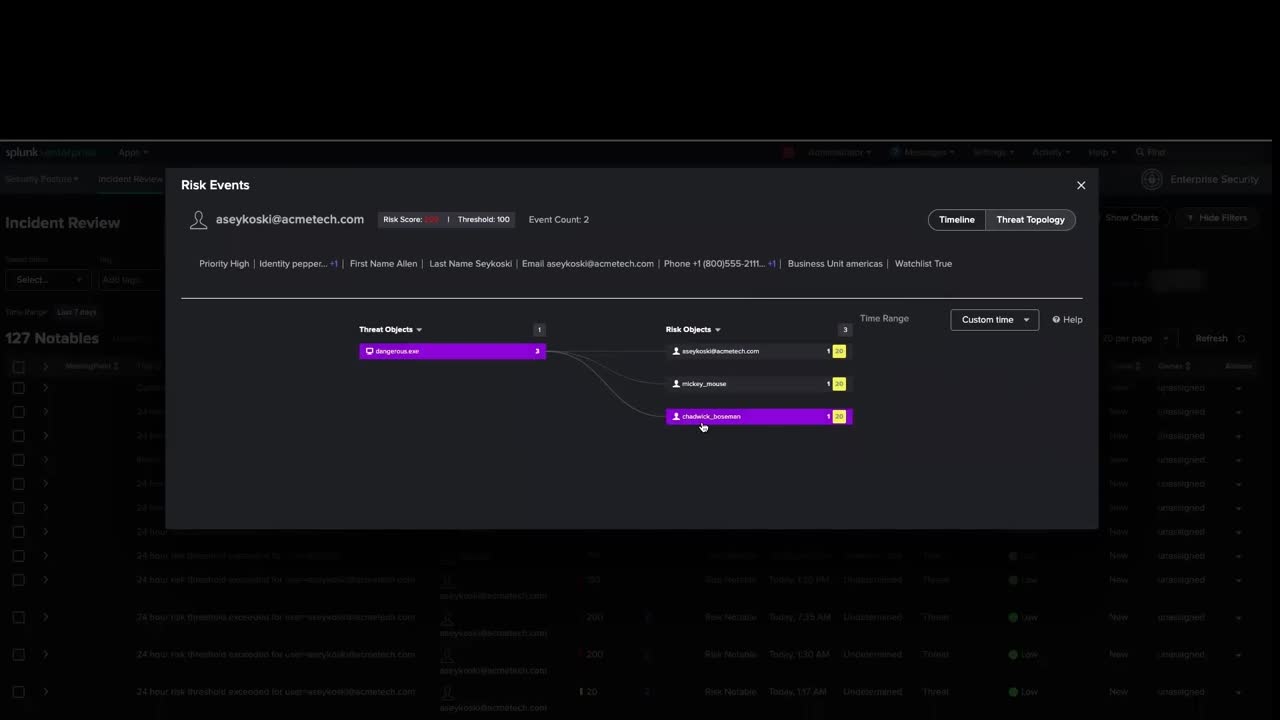

Aus diesem Grund haben wir eine Funktion zur Visualisierung der Bedrohungstopologie entwickelt. Mithilfe dieser Funktion können Sicherheitsanalysten schnell Beziehungen zwischen Splunk Enterprise Security-Ressourcen und -Identitäten (also Benutzer und Geräte) und Bedrohungsobjekten (also bösartige ausführbare Dateien, IP-Adressen und Datei-Hashes) erkennen. Analysten können bei der Untersuchung zwischen betroffenen Ressourcen und Benutzern wechseln, um den Umfang des Incidents über den infizierten Benutzer hinaus festzustellen. Dies ermöglicht einen verbesserten Gesamtüberblick und eine erweiterte Perspektive. Außerdem kann der Analyst dadurch schnell den Schweregrad eines Incidents bestimmen und weitere betroffene Objekte identifizieren, ohne eine einzige Zeile Code schreiben zu müssen. Und der vielleicht größte Vorteil dieser Funktion ist, dass sie Zeit spart und die Produktivität erhöht, was die MTTR (Mean-Time-to-Respond) des SOC noch weiter reduziert.

Zusammenfassend bietet die Visualisierung der Bedrohungstopologie den Benutzern von Splunk Enterprise Security 7.1 Folgendes:

- Umfassendere Sicht auf Sicherheits-Incidents

- Schnelle Bestimmung des Schweregrads eines Vorfalls

- Schnellere Einleitung einer Untersuchung durch Point-and-Click-Erkundung, ohne neue Abfragen zu schreiben

- Identifizieren weiterer Untersuchungsobjekte, ohne eine einzige Zeile Code in einer Abfragesprache zu schreiben

In diesem Video könnt ihr die Visualisierung der Bedrohungstopologie in Aktion erleben:

Effizientere Sicherheits-Workflows mit integrierten Frameworks

„Haltet euch an den Plan“ – dieses Motto war noch nie so wichtig wie im Bereich Security. Um Incidents schnell, effizient und umfassend untersuchen und darauf reagieren zu können, sollten sich SOC-Analysten an bewährte, verlässliche Branchen-Frameworks halten und diese Workflows in die operative Struktur ihres SOC einbetten.

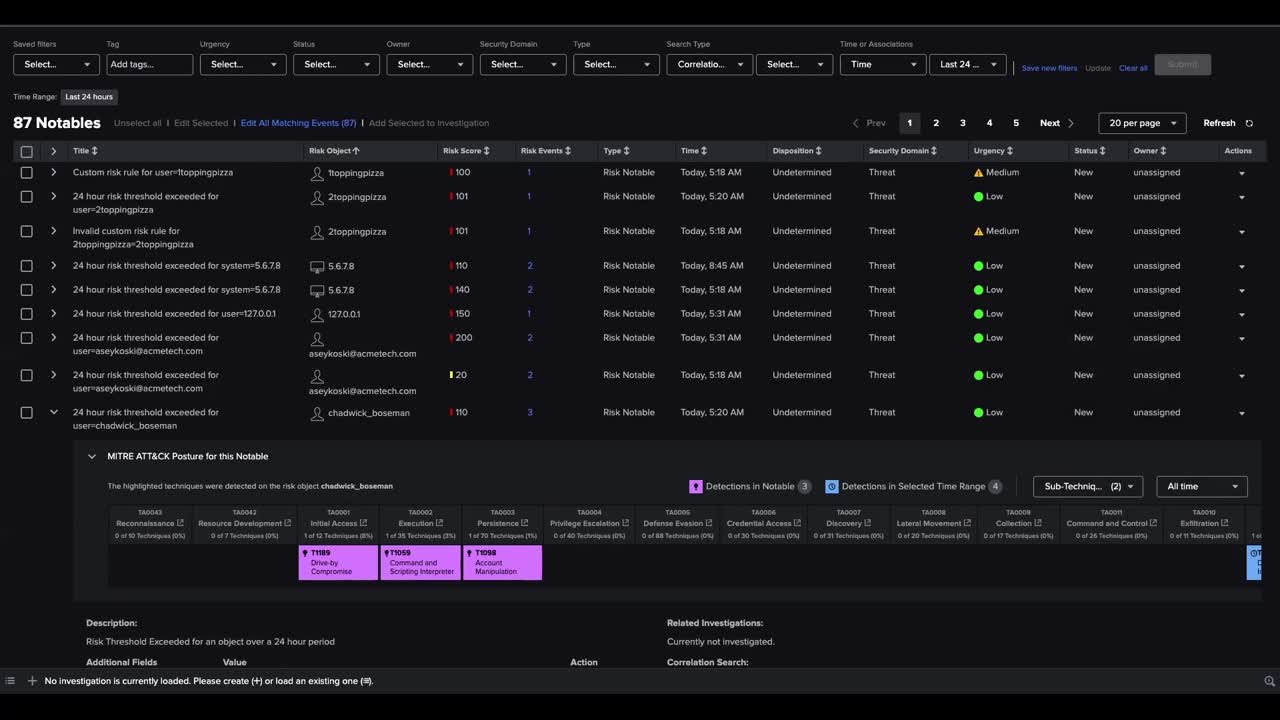

Mit unserer neuen MITRE ATT&CK®-Visualisierungsmöglichkeit können sich Sicherheitsanalysten schnell ein Gesamtbild zu einem Incident im Kontext der MITRE ATT&CK-Matrix machen. Sie können MITRE ATT&CK-Anmerkungen in Risiko-Events von Splunk Enterprise Security nutzen und visualisieren sowie sich einen umfassenden Überblick davon verschaffen, wie sich verschiedene Taktiken und Techniken auf die Ressource oder Identität ausgewirkt haben. An diesem Punkt können Analysten problemlos Drilldowns in MITRE ATT&CK-Referenzmaterial durchführen, um weitere Kontextinformationen zu ermitteln und die Reaktion zu planen. Dies ermöglicht es ihnen, das MITRE ATT&CK-Framework bei ihrer Reaktion auf relevante Events (Notable Events) zu operationalisieren und den Lebenszyklus des Angriffs schnell nachzuvollziehen, während sie die Ressourcen des Unternehmens verteidigen.

Hier seht ihr eine Zusammenfassung der Vorteile der MITRE ATT&CK-Visualisierung für Benutzer von Splunk Enterprise Security 7.1:

- Visualisieren von MITRE ATT&CK-Taktiken und -Techniken in relevanten Risiko-Events

- Operationalisieren des MITRE ATT&CK-Frameworks bei der Reaktion auf relevante Events

- Verbessern der Produktivität und Reaktionszeit bei der Verteidigung der Ressourcen des Unternehmens

- Schnelles Identifizieren der Taktiken und Techniken, die bei aktuellen oder früheren relevanten Events für einen bestimmten Benutzer oder Rechner beobachtet wurden

In diesem Video könnt ihr die MITRE ATT&CK-Visualisierung in Aktion erleben:

Noch ein wichtiger Hinweis zum Schluss

Splunk Enterprise Security 7.1 bietet außerdem Funktionen, die mehr Flexibilität bei der Bereitstellung ermöglichen, die User Experience verbessern und die Zuverlässigkeit risikobasierter Warnmeldungen erhöhen.

- Verbesserungen beim Risk-Based Alerting: Wir verbessern unsere Funktionen für risikobasierte Warnmeldungen in Enterprise Security laufend, um unsere Kunden beim Priorisieren von Bedrohungen zu unterstützen. Zu den Innovationen gehören beispielsweise:

- Neue Normalisierung für Risikoobjekte: Risikoobjekte und die zugehörigen Risikobewertungen werden jetzt zu einem Einzelwert normalisiert, wenn sie mit einer Ressource oder Identität übereinstimmen.

- Zusätzlicher Kontext in der Zeitachse von Risiko-Events: Die Zeitachse von Risiko-Events zeigt jetzt standardmäßig die „Risikonachricht“ an, sodass Analysten beim Sichten priorisierter Risikomerkmale (Risk Notables) zusätzlicher Kontext zur Verfügung steht.

- Neue Unterstützung für Entitätszonen: RBA unterstützt jetzt Entitätszonen für Umgebungen mit IP-Adressbereichen, die zu Konflikten führen. Durch diese Neuerung gibt es für Ressourcen in separaten Entitätszonen auch separate Risikobewertungen.

- Risikozeitachse nach ursprünglicher Event-Uhrzeit: Die Zeitachse zeigt Risiko-Events jetzt auf der Grundlage der ursprünglichen Uhrzeit der Ereignisse im Risiko-Event an, sodass ein exakteres Bild des Incidents entsteht.

- Vergrößerte Konfigurationsbereiche: Auf Kundenanregung von uns umgesetzt. Splunk Enterprise Security 7.1 bietet einen vergrößerten Editor für Korrelationssuchen, damit Splunk-Sicherheitserkennungen leicht angezeigt und angepasst werden können. Außerdem haben wir auch weitere, häufig genutzte Konfigurationsbereiche vergrößert, um den Workflow zu erleichtern und die Bildschirmfläche besser auszunutzen.

- Splunk Dashboard Studio: Durch das Upgrade von Splunk Enterprise Security-Dashboards von einfachem XML zu Splunk Dashboard Studio könnt ihr die Performance und Konsistenz verbessern, um bessere Erkenntnisse aus euren Datenvisualisierungen zu gewinnen. Weitere Informationen findet ihr im Vergleich zwischen klassischen Splunk-Dashboards (Simple XML) und Splunk Dashboard Studio.

Upgradet gleich heute!

Das war's erst einmal von meiner Seite. Die Updates auf Splunk Enterprise Security 7.1 stehen sowohl für Cloud- als auch On-Premise-Umgebungen zur Verfügung.

Wenn ihr mehr über Splunk Enterprise Security 7.1 erfahren möchtet, seht euch die zugehörigen Produkt-Touren, Release Notes und die Splunk Enterprise Security-Webpage an.

Viel Spaß beim Splunken!

*Dieser Artikel wurde aus dem Englischen übersetzt und editiert. Den Originalblogpost findet ihr hier.

Erfahren Sie mehr

Über Splunk

Weltweit führende Unternehmen verlassen sich auf Splunk, ein Cisco-Unternehmen, um mit unserer Plattform für einheitliche Sicherheit und Observability, die auf branchenführender KI basiert, kontinuierlich ihre digitale Resilienz zu stärken.

Unsere Kunden vertrauen auf die preisgekrönten Security- und Observability-Lösungen von Splunk, um ihre komplexen digitalen Umgebungen ungeachtet ihrer Größenordnung zuverlässig zu sichern und verbessern.