Attack Range v3.0 ist da

Das Splunk Threat Research Team (STRT) freut sich, die Veröffentlichung der Version 3.0 von Splunk Attack Range bekannt geben zu können.

Das Splunk Threat Research Team (STRT) freut sich, die Veröffentlichung der Version 3.0 von Splunk Attack Range bekannt geben zu können.

Splunk Attack Range ist ein Open-Source-Projekt für Sicherheitsteams, die damit eine Umgebung zur Erkennungsentwicklung einrichten und das Verhalten von Angreifern emulieren können. Mit den generierten Telemetriedaten lassen sich dann Erkennungen in Splunk bauen. Dieser Beitrag stellt die neuen Funktionen von Version 3.0 vor, die eure Erkennungen noch zuverlässiger und besser machen sollen.

Splunk Attack Range

Splunk Attack Range gibt euch diese Mittel an die Hand, neue Erkennungen zu entwickeln:

- Ihr könnt rasch eine kleine Labor-Infrastruktur aufbauen, die einer Produktionsumgebung so nahe wie nur möglich kommt.

- Attack Range führt dann Angriffssimulationen mit verschiedenen Engines durch, z. B. mit Atomic Red Team oder Prelude Operator, und generiert auf diese Weise echte Angriffsdaten.

- Attack Range lässt sich nahtlos in jede CI/CD-Pipeline (Continuous Integration/Continuous Delivery) integrieren, sodass sich der Prozess der Erkennungsregelprüfung automatisieren lässt.

Was ist neu in v3.0?

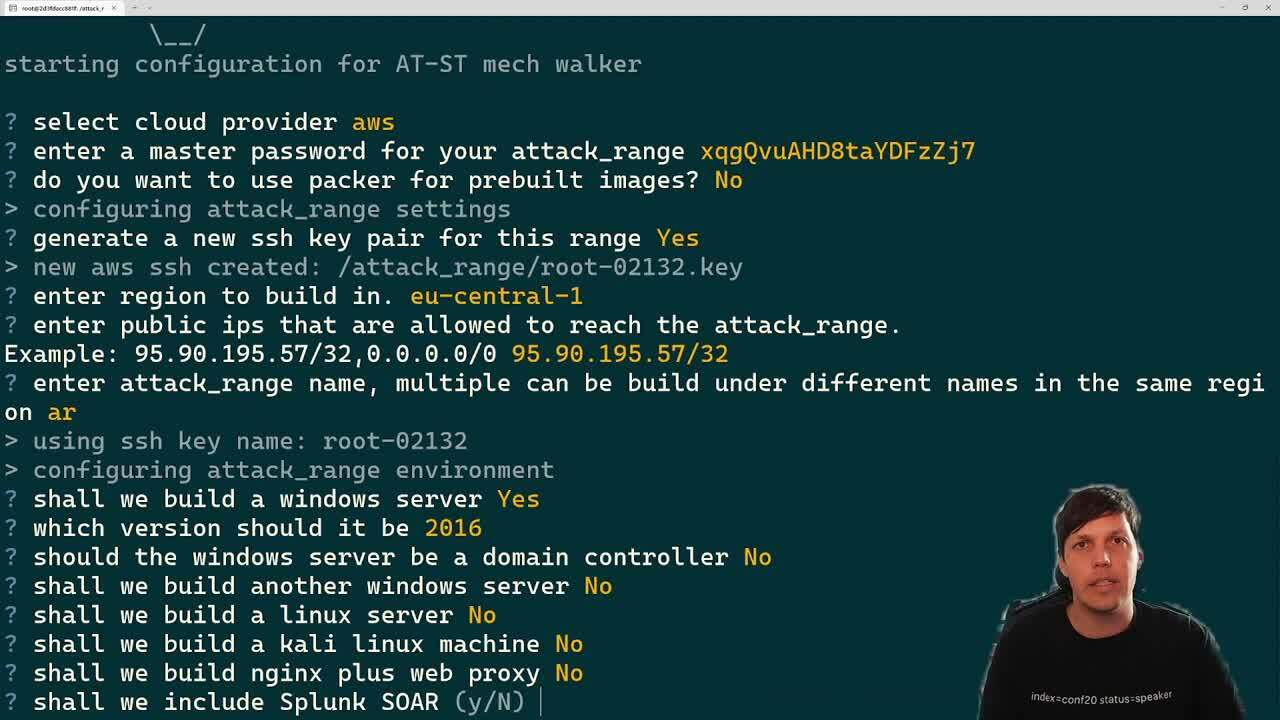

Optimierter Build-Prozess

Wir haben die Build-Zeit von Attack Range von 30 Minuten auf fünf Minuten reduziert, und zwar durch vorgefertigte Images, für die wir das Tool Packer verwenden. Packer standardisiert und automatisiert die Golden-Image-Erstellung. Diese Master Images sind dann die Vorlagen für virtuelle Maschinen. Zuvor hatte es jedes Mal etwa eine halbe Stunde gedauert, bis die Erstellung einer Attack Range mit einem Splunk-Server und einem Windows-Server abgeschlossen war. Dank der vorbereiteten Packer-Images beträgt nun die Build-Zeit nur mehr fünf Minuten (oder weniger). Die Generierung eines solchen Images nimmt pro Server etwa 20 Minuten in Anspruch, muss aber nur ein einziges Mal durchgeführt werden. Danach könnt ihr neue Attack Ranges in fünf Minuten aufsetzen.

Apache Guacamole

Euer Feedback hat uns gelehrt, dass Attack Range oft bei Schulungen und Workshops verwendet wird, wenn die Ausbildungsleitung Attack Ranges für die Teilnehmerinnen und Teilnehmer vorbereitet. Allerdings war es bislang nicht leicht, der Klasse Zugang zur Attack Range zu verschaffen. Durch die Integration von Apache Guacamole wird dies nun deutlich leichter. Apache Guacamole ist eine clientlose Remote-Desktop-Anwendung, die auf dem Splunk-Server installiert wird. Sie unterstützt Standardprotokolle wie SSH (Secure Shell) und RDP (Remote Desktop Protocol). Apache Guacamole wird beim Build-Prozess von Attack Range installiert und komplett konfiguriert. Ihr könnt über Port 8080 auf Apache Guacamole zugreifen und euch mit dem Attack-Range-Passwort anmelden. Anschließend bekommt ihr per Browser Zugang zum Windows-Server (mit RDP) bzw. zu sonstigen Servern (mit SSH).

EDR-Unterstützung

Bei der Erkennung kommt es oft darauf an, ob eine bestimmte Angriffstechnik von einem bestimmten EDR-Produkt (Endpoint Detection and Response) erkannt wird. Damit sich diese Frage einfach beantworten lässt, haben wir Crowdstrike Falcon und VMware Carbon Black Cloud in die Attack Range integriert. Ihr braucht dazu gültige Lizenzen für diese Produkte. Durch die Angabe einiger Konfigurationsparameter in Attack Range könnt ihr den Agenten automatisch auf dem Windows-Server installieren und die Logs auf den Splunk-Server holen.

Attack Range Local in Attack Range integriert

An einem gewissen Punkt der Entwicklung hatten wir uns entschieden, Attack Range Local als eigenes GitHub-Projekt abzuspalten. Attack Range Local erstellt eine Attack Range auf VirtualBox oder VMware Fusion, die auf eurem Rechner laufen; es nutzt Vagrant und Ansible zur Erstellung und Konfiguration.

Wir haben nun viel Feedback vonseiten der Kundschaft bekommen, dem wir entnehmen, dass Attack Range Local ausgesprochen wichtig ist. Daher haben wir beschlossen, Attack Range Local mit all seinen Funktionen in Attack Range zu integrieren. Wenn ihr den cloud_provider in der Datei attack_range.yml einfach auf local setzt, könnt ihr eine Attack Range auf eurer lokalen Workstation oder eurem Server aufsetzen.

Attack Range Cloud in Attack Range integriert

Attack Range Cloud ist für die Entwicklung von Erkennungen bei AWS und Azure gedacht. Dabei werden die Logs der Cloud-Provider automatisch mitgenommen. Wir haben diese Funktionen nun in Attack Range integriert.

Atomic Red Team kann mit seinen Cloud-Atomics Angriffe auf eine Cloud-Umgebung emulieren. In Verbindung mit dem automatischen Onboarding der Cloud-Logs ergibt das die perfekte Umgebung zur Entwicklung von Cloud-Erkennungen. Indem wir all diese Funktionen in einem einzigen Projekt zusammenführen, könnt ihr Attack Range nun zur Erstellung von Endpunkt-, Netzwerk- und Cloud-Erkennungen verwenden.

Mit Attack Range 3.0 loslegen

Bei dieser Version haben wir auch die Dokumentation verbessert und dafür eine eigene Website eingerichtet, die euch den Einstieg in Attack Range erleichtern soll. Die empfohlene Installationsmethode ist die per Docker-Container. Attack Range läuft auf Mac, Windows und Linux.

Durch die vorgefertigten Packer-Images konnten wir die Build-Zeit drastisch verkürzen. Eine Attack Range aufsetzen (Build), einen Angriff simulieren und die Attack Range wieder auflösen (Destroy) ist nun etwas, das in einer Viertelstunde erledigt ist. Das bedeutet außerdem, dass wir mit Attack Range in Zukunft automatisiert Angriffsdaten erzeugen können.

Bitte lasst uns wissen, welche Merkmale und Funktionen ihr euch für Attack Range wünscht und welche Verbesserungsvorschläge ihr habt – dazu einfach im GitHub-Projekt Attack Range ein Thema starten und ein Feature-Request stellen.

*Dieser Artikel wurde aus dem Englischen übersetzt und editiert. Den Originalblogpost findet ihr hier.

Erfahren Sie mehr

Über Splunk

Weltweit führende Unternehmen verlassen sich auf Splunk, ein Cisco-Unternehmen, um mit unserer Plattform für einheitliche Sicherheit und Observability, die auf branchenführender KI basiert, kontinuierlich ihre digitale Resilienz zu stärken.

Unsere Kunden vertrauen auf die preisgekrönten Security- und Observability-Lösungen von Splunk, um ihre komplexen digitalen Umgebungen ungeachtet ihrer Größenordnung zuverlässig zu sichern und verbessern.