Data Encryption: Einstieg in die Welt der Verschlüsselungsverfahren

Datenverschlüsselung ist eine von vielen Arten, wie Organisationen ihre Daten schützen können. Verschlüsselung wandelt Klartext (lesbare Daten) in Chiffretext (zufällige Daten) um, der einen eindeutigen kryptografischen Schlüssel zur Interpretation erfordert.

Vereinfacht kann man sagen: Verschlüsselung ist eine Sicherheitsmaßnahme, die Daten verschlüsselt, sodass nur autorisierte Personen sie lesen können.

Als erste und einfachste bekannte Verschlüsselungstechnik gilt die Caesar-Chiffre aus dem Jahr 58 vor Christus. Heute stehen zahlreiche Verschlüsselungsarten zur Verfügung. Es ist wichtig, dass ihr die richtigen Verschlüsselungsalgorithmen und -techniken für die Sicherheitsanforderungen eures Unternehmens auswählt. Dieser Artikel behandelt:

- Die Untersuchung symmetrischer und asymmetrischer Verschlüsselungsmethoden.

- Die Beschreibung gängiger Verschlüsselungsalgorithmen und deren Einsatzgebiete.

- Tipps und bewährte Methoden für die Datenverschlüsselung.

Los geht’s!

Splunk ist ein Branchenführer im Sicherheitssektor

Splunk wurde von Forrester, Gartner® und IDC als Leader im SIEM-Bereich ausgezeichnet – und darauf sind wir stolz. Ladet euch den neuesten Magic Quadrant herunter, um die Gründe dafür zu erfahren. Report abrufen →

Erfahrt mehr über die Sicherheitsprodukte und -lösungen von Splunk:

Wie Datenverschlüsselung funktioniert

Datenverschlüsselung zielt darauf ab, Informationen vor den Augen Unbefugter zu schützen. In der Praxis ist Verschlüsselung eine Möglichkeit, Informationen zu verbergen, indem man sie als Zufallsdaten und nicht als nützliche Informationen erscheinen lässt.Verschlüsselung lässt sich auf drei grundlegende Arten anwenden:

- In Bewegung: Daten während der Übertragung

- Im Ruhezustand: gespeicherte Daten

- End-to-End: über den gesamten Lebenszyklus der Daten

Organisationen können vertrauliche Informationen in Datenbanken, Dateien, Dokumenten, Nachrichten und anderen Kommunikationskanälen ihres Netzwerks verschlüsseln.

Wichtig: Verschlüsselung dient nicht nur dem Schutz von Vermögenswerten, sondern lässt sich auch für kriminelle Zwecke missbrauchen. Tatsächlich verlassen sich die zunehmenden Ransomware-Angriffe auf schnelle Verschlüsselungsmethoden, um mehr Dateien als je zuvor zu erbeuten. Forschungen von SURGe, dem internen Cybersecurity-Forschungsteam von Splunk, zeigen:

„Die durchschnittliche Ransomware-Variante verschlüsselt fast 100.000 Dateien mit einem Gesamtvolumen von 53,93 GB in 42 Minuten und 52 Sekunden. Eine erfolgreiche Ransomware-Infektion kann Organisationen den Zugriff auf wichtiges geistiges Eigentum, Mitarbeiter- und Kundendaten verwehren.“ – Ryan Kovar, März 2022

Verschlüsselungsarten

Aufgrund verschiedener Datentypen und Sicherheitsanforderungen existieren zahlreiche Verschlüsselungsmethoden. Wir können die Verschlüsselungsmethoden grob in zwei Kategorien einteilen: symmetrische und asymmetrische Datenverschlüsselung.

Symmetrische Verschlüsselung

Bei symmetrischen Verschlüsselungsmethoden kommt ein einzelner geheimer Schlüssel zum Verschlüsseln von Klartext und Entschlüsseln von Chiffretext zum Einsatz. Sender und Empfänger haben privaten Zugriff auf den Schlüssel, der nur von autorisierten Empfängern verwendet werden kann. Symmetrische Verschlüsselung bezeichnet man auch als Kryptografie mit privatem Schlüssel.

Zu den gängigsten symmetrischen Verschlüsselungsalgorithmen zählen:

- Advanced Encryption Standard (AES)

- Data Encryption Standard (DES)

- Triple DES (TDES)

- Twofish

Wir schauen sie uns später kurz an.

Asymmetrische Verschlüsselung

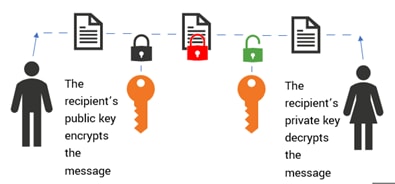

Diese Verschlüsselungsmethode heißt auch Public-Key-Kryptografie. Bei der asymmetrischen Verschlüsselung kommen zwei Schlüssel zum Einsatz: ein öffentlicher und ein privater Schlüssel. Für die Ver- und Entschlüsselung kommen separate Schlüssel zum Einsatz:

- Der öffentliche Schlüssel – der Name deutet es bereits an – ist entweder öffentlich verfügbar oder wird mit autorisierten Empfängern geteilt.

- Zum Zugriff auf die mit dem öffentlichen Schlüssel verschlüsselten Daten wird der zugehörige private Schlüssel benötigt. Der gleiche öffentliche Schlüssel funktioniert bei dieser Technik nicht bei der Entschlüsselung der Daten.

Asymmetrische Verschlüsselung bietet eine zusätzliche Sicherheitsebene für die Daten, was Online-Übertragungen sicherer gestaltet. Zu den gebräuchlichen asymmetrischen Verschlüsselungsmethoden gehören Rivest Shamir Adleman (RSA) und Elliptic Curve Cryptography (ECC).

(Verwandte Lektüre: Public-Key-Infrastruktur für Kryptografie.)

Vergleich von symmetrischer und asymmetrischer Verschlüsselung

Neben den unterschiedlichen Schlüsselkombinationen gibt es weitere Unterschiede zwischen symmetrischer und asymmetrischer Verschlüsselung.

- Bei asymmetrischer Verschlüsselung handelt es sich um eine neuere Methode, die den Austausch eines privaten Schlüssels mit dem Empfänger überflüssig macht. Allerdings dauert dieser Ansatz in der Praxis länger als symmetrische Verschlüsselung.

- Symmetrische Verschlüsselungsverfahren eignen sich besonders für größere Datensätze und erzeugen im Vergleich zur ursprünglichen Klartextdatei kleinere Chiffretexte. (Bei asymmetrischer Verschlüsselung verhält es sich umgekehrt.)

Die Kategorien der asymmetrischen und symmetrischen Verschlüsselungsmethoden umfassen spezifische Algorithmen, die jeweils unterschiedliche Taktiken zum Verbergen sensibler Daten nutzen. Das erklären wir in den folgenden Abschnitten.

Kurzer Hinweis: So funktioniert Hashing

Hashing bezeichnet ein Verfahren, das eine mathematische Funktion verwendet, um Eingaben beliebiger Größe (Dateien, Nachrichten etc.) in einen Wert fester Länge umzuwandeln.

Viele Menschen verwechseln Hashing mit einer Verschlüsselungstechnik, aber es gibt einen Unterschied. Beim Hashing gibt es keinen Schlüssel, weshalb keine vollständige Vertraulichkeit gewährleistet werden kann. Außerdem lässt sich ein Hash reproduzieren.

Hashing kommt normalerweise neben der Kryptografie als Methode zur Datenspeicherung und -abfrage zum Einsatz. Die häufigsten Anwendungen sind:

- Dokumentenverifizierung

- Digitale Signaturen

- Integritätskontrollen

Gängige Verschlüsselungsmethoden, Algorithmen und Techniken

Verschlüsselungsmethoden unterscheiden sich durch verschiedene Faktoren, darunter:

- Die Art der verwendeten Schlüssel

- Die Länge der Verschlüsselungsschlüssel

- Die Größe der verschlüsselten Datenblöcke

Im Folgenden betrachten wir sieben gängige Verschlüsselungsmethoden zum Schutz eurer Unternehmensdaten.

Advanced Encryption Standard (AES)

Beim Advanced Encryption Standard handelt es sich um eine sicherere Version des Data Encryption Standard (DES), der einen 56-Bit-Verschlüsselungsschlüssel verwendete, aber anfällig für Brute-Force-Angriffe war. Wie DES ist AES ebenfalls ein symmetrischer Verschlüsselungsalgorithmus und weltweit das am häufigsten eingesetzte Verfahren bei der Datenverschlüsselung. AES gilt als Goldstandard der Datenverschlüsselung und wird von vielen Regierungsstellen weltweit eingesetzt, auch in den USA.

AES verschlüsselt 128-Bit-Datenblöcke mit 128-Bit-, 192-Bit- oder 256-Bit-Schlüsseln und eignet sich für:

- Datei- und Anwendungsverschlüsselung

- Wi-Fi-Sicherheit

- VPNs

- SSL/TLS-Protokolle

Triple-Data-Encryption-Standard (TDES)

Der Triple-Data-Encryption-Standard, auch Triple DES oder 3DES genannt, ist ebenfalls eine erweiterte Version des DES-Algorithmus. Dieses symmetrische Verschlüsselungsverfahren verwendet einen 56-Bit-Schlüssel zur Verschlüsselung von Datenblöcken. Wie der Name andeutet, wendet TDES den DES-Algorithmus dreimal mit drei verschiedenen Schlüsseln auf jeden Datenblock an.

(Bildquelle)

TDES wird von Anwendungen wie Firefox und Microsoft Office genutzt und verschlüsselt unter anderem:

- Geldautomaten-PINs

- UNIX-Passwörter

- Andere Zahlungssysteme

Heutzutage weisen einige Branchenführer darauf hin, dass TDES bei bestimmten Tools und Produkten nicht mehr zum Einsatz kommt. Laut NIST bleibt die Gesamtsicherheit von AES der von TDES überlegen.

Rivest Shamir Adleman (RSA)

Beim Rivest-Shamir-Adleman-Algorithmus handelt es sich um ein asymmetrisches Verschlüsselungsverfahren. Das Verfahren dient der Verschlüsselung von Daten zwischen zwei Kommunikationspunkten (über das Internet). Es basiert auf der Primfaktorzerlegung zweier großer, zufällig gewählter Primzahlen. Daraus entsteht eine weitere große Primzahl – und die Nachricht kann nur von jemandem entschlüsselt werden, der diese Zahlen kennt.

Für einen Hacker ist es äußerst schwierig, die ursprünglichen Primzahlen herauszufinden. Deshalb gilt diese Verschlüsselungstechnik als praktische Möglichkeit, vertrauliche Daten innerhalb eines Unternehmens zu schützen. Bei dieser Methode gibt es auch Einschränkungen, vor allem verlangsamt sie sich bei der Verschlüsselung größerer Datenmengen. Typische RSA-Anwendungen sind:

- Dokumentation kleineren Umfangs

- Dateien

- Messaging

- Zahlungen

Blowfish

Dieser symmetrische Verschlüsselungsalgorithmus wurde ursprünglich als Ersatz für den Data Encryption Standard (DES) entwickelt. Die Blowfish-Verschlüsselungstechnik verwendet 64-Bit-Blockgrößen und verschlüsselt diese einzeln mit einem Schlüssel variabler Länge von bis zu 448 Bit.

Diese Datenverschlüsselungsmethode zeichnet sich durch Flexibilität, Geschwindigkeit und Resilienz aus. Sie ist zudem als Public-Domain-Software frei verfügbar, was ihre Attraktivität steigert. Blowfish kommt häufig zum Einsatz zur Absicherung von:

- E-Commerce-Plattformen

- Passwort-Management-Systemen

- E-Mail-Verschlüsselungs-Tools

Twofish

Die nächste Generation von Blowfish ist Twofish, eine symmetrische Verschlüsselungstechnik, die 128-Bit-Datenblöcke verschlüsselt. Twofish verwendet ein komplexeres Schlüsselschema und verschlüsselt Daten in 16 Durchgängen – unabhängig von der Größe des Verschlüsselungsschlüssels. Die Technik ist wie ihr Vorgänger Blowfish öffentlich verfügbar, arbeitet aber deutlich schneller und lässt sich sowohl in Hard- als auch Software implementieren.

Twofish wird hauptsächlich zur Verschlüsselung von Dateien und Ordnern verwendet.

Format-Preserving Encryption (FPE)

Ein weiterer symmetrischer Verschlüsselungsalgorithmus ist FPE: Format-Preserving Encryption. Wie der Name andeutet, behält dieser Algorithmus das Format (und die Länge) der Daten während der Verschlüsselung bei. Ein Beispiel wäre eine Telefonnummer. Wenn die ursprüngliche Nummer 012-345-6789 lautet, behält der Geheimtext das Format bei, verwendet aber eine andere, zufällige Zahlenkombination, etwa 313-429-5072.

FPE eignet sich zur Absicherung von Cloud-Management-Software und -Tools. Etablierte Cloud-Plattformen wie Google Cloud und AWS nutzen diese Methode zur Verschlüsselung von Cloud-Daten.

Elliptic Curve Cryptography (ECC)

Der ECC-Verschlüsselungsalgorithmus zählt zu den vergleichsweise neueren asymmetrischen Verschlüsselungsmethoden. Er verwendet ein Kurvendiagramm zur Darstellung von Punkten, die eine mathematische Gleichung lösen. Das mach ihn äußerst komplex. Die kürzeren Schlüssel machen ihn schneller und stärker als die RSA-Verschlüsselung. ECC lässt sich einsetzen für:

- Web-Kommunikationssicherheit (SSL/TLS-Protokolle)

- Einweg-E-Mail-Verschlüsselung

- Digitale Signaturen in Kryptowährungen wie Bitcoin oder NFTs

Herausforderungen bei der Datenverschlüsselung

Trotz ihrer offensichtlichen Stärken weisen Verschlüsselungsmethoden einige Nachteile auf. Zum Glück kann die sorgfältige Anwendung von Best Practices, auf die wir im Folgenden eingehen, dazu beitragen, diese Probleme zu überwinden und zu entschärfen.

Schlüsselverwaltung

Zu den größten Herausforderungen bei Datenverschlüsselungstechniken in Organisationen zählt die Schlüsselverwaltung. Alle für die Entschlüsselung benötigten Schlüssel müssen irgendwo gespeichert werden. Der Speicherort ist leider oft weniger sicher, als man denkt. Hacker haben ein besonderes Geschick darin, den Aufbewahrungsort von Schlüsselinformationen aufzuspüren. Das stellt eine große Bedrohung für die Netzwerksicherheit und das gesamte Unternehmen dar.

Die Schlüsselverwaltung fügt bei Backups und Wiederherstellungen eine zusätzliche Komplexitätsebene hinzu. Im Katastrophenfall kann der Prozess der Schlüsselwiederherstellung und -sicherung die Wiederaufnahme des Geschäftsbetriebs verzögern.

(Versteht, wie Schwachstellen und Bedrohungen zum Gesamtrisiko beitragen.)

Brute-Force-Angriffe

Die Anfälligkeit für Brute-Force-Angriffe ist eine weniger verbreitete, aber dennoch ernsthafte Bedrohung für die Verschlüsselung. Ein Brute-Force-Angriff bezeichnet den Versuch eines Hackers, den Entschlüsselungsschlüssel zu erraten. Moderne Computersysteme können Millionen oder Milliarden möglicher Kombinationen erzeugen, weshalb komplexere Verschlüsselungsschlüssel besser sind.

Aktuelle Verschlüsselungsalgorithmen sind in Kombination mit starken Passwörtern normalerweise resistent gegen solche Angriffe. Die fortschreitende Entwicklung der Computertechnologie stellt jedoch eine existenzielle Bedrohung für Datenverschlüsselungstechniken in der Zukunft dar.

Integration in bestehende Systeme

Die Integration moderner Verschlüsselungsstandards in bestehende Anwendungen und Systeme kann eine Herausforderung darstellen und teure Systemupdates erfordern.

Ältere Systeme verwenden möglicherweise anfällige und veraltete Verschlüsselungsalgorithmen wie DES, und die Umstellung auf stärkere Methoden erfordert eventuell größere Änderungen.

Bewährte Praktiken für eine Datenverschlüsselungsstrategie

Datenverschlüsselung gehört zu den wirksamsten Methoden zum Schutz von Firmendaten. Wie bei den meisten Dingen hängt eine erfolgreiche Verschlüsselung von der Strategie und Umsetzung ab. In diesem Abschnitt betrachten wir bewährte Methoden, mit denen sich die Effektivität von Verschlüsselungsalgorithmen und -techniken maximieren lässt.

1. Sicherheitsanforderungen definieren

Die Analyse der allgemeinen Sicherheitslandschaft einer Organisation ist der erste entscheidende Schritt jeder Verschlüsselungsstrategie. Verschlüsselungssysteme unterscheiden sich in ihrer Stärke und Verarbeitungskapazität. Deshalb ist vor der Anschaffung einer Lösung eine Bewertung des aktuellen Sicherheitsbedarfs nötig.

Zur Bewertung der Sicherheitslage bieten sich folgende Maßnahmen an:

- Führt eine Bedrohungsanalyse zur Aufdeckung von Systemschwachstellen durch.

- Sprecht mit Teams und Stakeholdern über Geschäftsentscheidungen, den Ist-Zustand und Compliance-Vorschriften, die sich auf die Strategie auswirken können.

- Überprüft die Vorschriften und die etablierten Cybersecurity-Frameworks.

2. Daten klassifizieren

Aufbauend auf dem ersten Schritt schafft ihr es nun, die gespeicherten und übertragenen Datentypen besser zu verstehen. Dazu gehören Kundeninformationen, Finanzdaten, Unternehmenskontodaten und geschäftskritische Unternehmensinformationen. Jeder Datentyp lässt sich dann klassifizieren nach:

- Sensibilitätsgrad

- Art und Umfang der Regulierung

- Nutzungs- und Abrufhäufigkeit

(Datenstrukturen verstehen und Data Lakes mit Data Warehouses vergleichen.)

3. Die passende Verschlüsselungslösung wählen

Wenn ihr die Datenprioritäten und Sicherheitsanforderungen identifiziert habt, folgt die Suche nach passenden Verschlüsselungstools. Zum Schutz verschiedener Datenformen in Datenbanken, Dateien und Anwendungen sind meist mehrere Verschlüsselungsalgorithmen und -techniken erforderlich. Die besten Datenverschlüsselungs-Lösungen bieten:

- Mehrstufige Verschlüsselung (Anwendung, Datenbank und Datei) für Daten vor Ort und in der Cloud

- Ein zentrales Management-Dashboard für die Datenverschlüsselung, Schlüsselrichtlinien und Konfigurationen

- Automatisierte Lebenszyklusverwaltung für Verschlüsselungsschlüssel (sowohl lokal als auch cloudbasiert)

- Audit-Protokollierung sowie gemeinsame gruppen- und rollenbasierte Zugriffskontrolle (RBAC) für die Compliance-Erfüllung

Verwendet zusätzlich zu allgemeinen Sicherheitslösungen wie E-Mail-Sicherheitsplattformen, Cloud-Sicherheitssoftware und Zahlungs-Gateways, da diese ebenfalls Daten verschlüsseln und zusätzliche Sicherheitsstufen bieten können.

4. Implementierungshindernisse berücksichtigen

Die Erweiterung und Überarbeitung bestehender Sicherheitsstrategien stellt für jedes Unternehmen eine erhebliche Veränderung dar. Es ist deshalb wichtig, alle Probleme einzuplanen, die auftreten könnten, etwa die Integration von Datenverschlüsselungslösungen mit Anwendungs-Backends und Altsystemen.

Stellt sicher, dass euch genügend Zeit bleibt, um diese Hindernisse zu überwinden. Erwägt auch die Zusammenarbeit mit einem externen IT-Anbieter, der euer IT-Team bei der Einführung unterstützt.

5. Sicherheitskultur ermöglichen und fördern

Damit eure Datenverschlüsselungsstrategie wirklich Erfolg haben kann, müssen die Mitarbeiter diese Sicherheitskultur auch leben. Schulungen zum Verschlüsselungsschlüssel-Management und zu Best Practices minimieren menschliche Fehler bei der Schlüsselspeicherung, die wichtige Daten gefährden können.

(Verwandte Lektüre: Cyberhygiene & Cybersecurity Awareness Month.)

6. Grenzen der Datenverschlüsselung erkennen

Verschlüsselung soll unbefugten Zugriff auf sensible Informationen verhindern. Organisationen benötigen jedoch zusätzliche Cybersicherheitslösungen, um Hacker abzuwehren. Dazu gehören Firewalls, Endpoint-Security-Maßnahmen und VPNs.

Eine Verschlüsselungsstrategie sollte sich nahtlos in eine bereits starke Cybersicherheitsstrategie einfügen.

(Siehe Einbindung der Verschlüsselung in die InfoSec- beziehungsweise Informationssicherheits-Strategie.)

Häufig gestellte Fragen

Wie sieht es mit der Datenverschlüsselung im Zusammenhang mit der Cloud und Cloud-Implementierungen aus?

In der Cloud schützt Verschlüsselung sowohl ruhende als auch Daten in Bewegung.

Dieser Ansatz unterstützt die Compliance-Erfüllung, da Regelwerke wie die DSGVO den Schutz personenbezogener Daten vorschreiben (im Wesentlichen durch Verschlüsselung). Zudem schützt sie sensible Daten vor unbefugtem Zugriff in Multi-Tenant-Umgebungen und stellt sicher, dass Daten auch bei unbefugtem Zugriff unlesbar bleiben. Ein weiterer Vorteil ist das gestärkte Kundenvertrauen.

Welche Vorschriften beeinflussen die Verschlüsselungsstrategie einer Organisation?

Vorschriften und Frameworks wie DSGVO, HIPAA und PCI DSS schreiben häufig eine Verschlüsselung zum Schutz sensibler Daten vor. Diese Gesetze beeinflussen die Verschlüsselungsstrategie, da sie den Schutz ruhender und fließender Daten vorschreiben sowie strenge Regeln für die Schlüsselverwaltung, die Überprüfbarkeit und die Datenaufbewahrung vorsehen.

Wie gewährleistet Verschlüsselung die Datenintegrität?

Verschlüsselung allein gewährleistet nicht die Datenintegrität. Deshalb wird sie oft mit kryptografischen Verfahren wie Hash-Funktionen kombiniert, die einen Hash-Wert erzeugen – vergleichbar mit einem Fingerabdruck der Daten. Jede Änderung der Daten führt zu einer Änderung des Hash-Werts und signalisiert damit eine Manipulation der Daten. Diese kryptografischen Hash-Funktionen gewährleisten, dass verschlüsselte Daten unverändert bleiben und nach der Entschlüsselung vertrauenswürdig sind.

Wie unterstützt Verschlüsselung die Einhaltung von Compliance-Anforderungen?

Verschlüsselung hilft bei der Einhaltung von Compliance-Anforderungen durch den Schutz sensibler Daten, die Wahrung der Privatsphäre und die Verhinderung unbefugter Zugriffe. Viele Regelwerke schreiben explizit die Verschlüsselung sensibler Daten vor (wie Gesundheitsdaten gemäß HIPAA) samt ordnungsgemäßer Schlüsselverwaltung und Prüfprotokollen.

Wie funktioniert Verschlüsselung in Verbindung mit KI oder neueren KI-Entwicklungen?

KI kann Muster erkennen und Anomalien aufspüren, um:

- Risiken in verschlüsselten Daten zu identifizieren

- Verschiedene Bedrohungstrends zu analysieren. Dadurch erkennt sie, wann eine Verschlüsselungsmethode nicht mehr sicher ist.

- Verschlüsselungsprozesse zur Verbesserung ihrer Effizienz und Stärke zu optimieren.

KI kann auch die Erstellung und Speicherung von Verschlüsselungsschlüsseln automatisieren, was die Schlüsselverwaltung vereinfacht. Mit Verfahren wie der homomorphen Verschlüsselung können KI-Modelle zudem verschlüsselte Daten verarbeiten, ohne sie offenzulegen. Das stellt die Vertraulichkeit der Daten sicher.

Die Zukunft der Datenverschlüsselungstechniken

Eine effektive Datenverschlüsselungsstrategie ist für jedes Unternehmen eine unverzichtbare Sicherheitsmaßnahme. Allerdings ist sie nicht ohne Risiko, wie wir gezeigt haben. Mit der zunehmenden Raffinesse von Cyberangriffen und der Weiterentwicklung von Computersystemen müssen sich auch Verschlüsselungsalgorithmen und -techniken weiterentwickeln. Initiativen wie quantensichere Algorithmen der nächsten Generation und homomorphe Verschlüsselung stellen neue Entwicklungen in der Datenverschlüsselung dar. Mit dem technologischen Fortschritt werden zwangsläufig weitere Methoden erforscht.

Die Implementierung einer effektiven Datenverschlüsselungslösung, die den spezifischen Sicherheitsanforderungen entspricht und in Zusammenarbeit mit IT-, Betriebs- und Managementteams eingeführt wird, gehört derzeit zu den besten Möglichkeiten, Daten im modernen Arbeitsumfeld zu schützen.

Ihr habt einen Fehler entdeckt oder eine Anregung? Bitte lasst es uns wissen und schreibt eine E-Mail an ssg-blogs@splunk.com.

Dieser Beitrag spiegelt nicht zwingend die Position, Strategie oder Meinung von Splunk wider.

Ähnliche Artikel

Über Splunk

Weltweit führende Unternehmen verlassen sich auf Splunk, ein Cisco-Unternehmen, um mit unserer Plattform für einheitliche Sicherheit und Observability, die auf branchenführender KI basiert, kontinuierlich ihre digitale Resilienz zu stärken.

Unsere Kunden vertrauen auf die preisgekrönten Security- und Observability-Lösungen von Splunk, um ihre komplexen digitalen Umgebungen ungeachtet ihrer Größenordnung zuverlässig zu sichern und verbessern.