Erkennung komplexer Bedrohungen

Anomalien und unbekannte Bedrohungen aufdecken, die von herkömmlichen Security-Tools übersehen werden.

Höhere Produktivität

Hunderte von Anomalien automatisch als eine einzige Bedrohung zusammenfassen und damit Incident-Untersuchungen deutlich leichter machen.

Beschleunigte Bedrohungssuche

Mit der Möglichkeit tiefgehender Untersuchungen und bewährten Normalwerten jeder Entität, jeder Anomalie und jeder Bedrohung begegnen.

Features

Insider-Bedrohungen mit Machine Learning enttarnen

Sorgen Sie für Sichtbarkeit und optimieren Sie die Erkennung von bekannten, unbekannten oder versteckten Cyberangriffen und Insider-Bedrohungen.

Optimierter Workflow

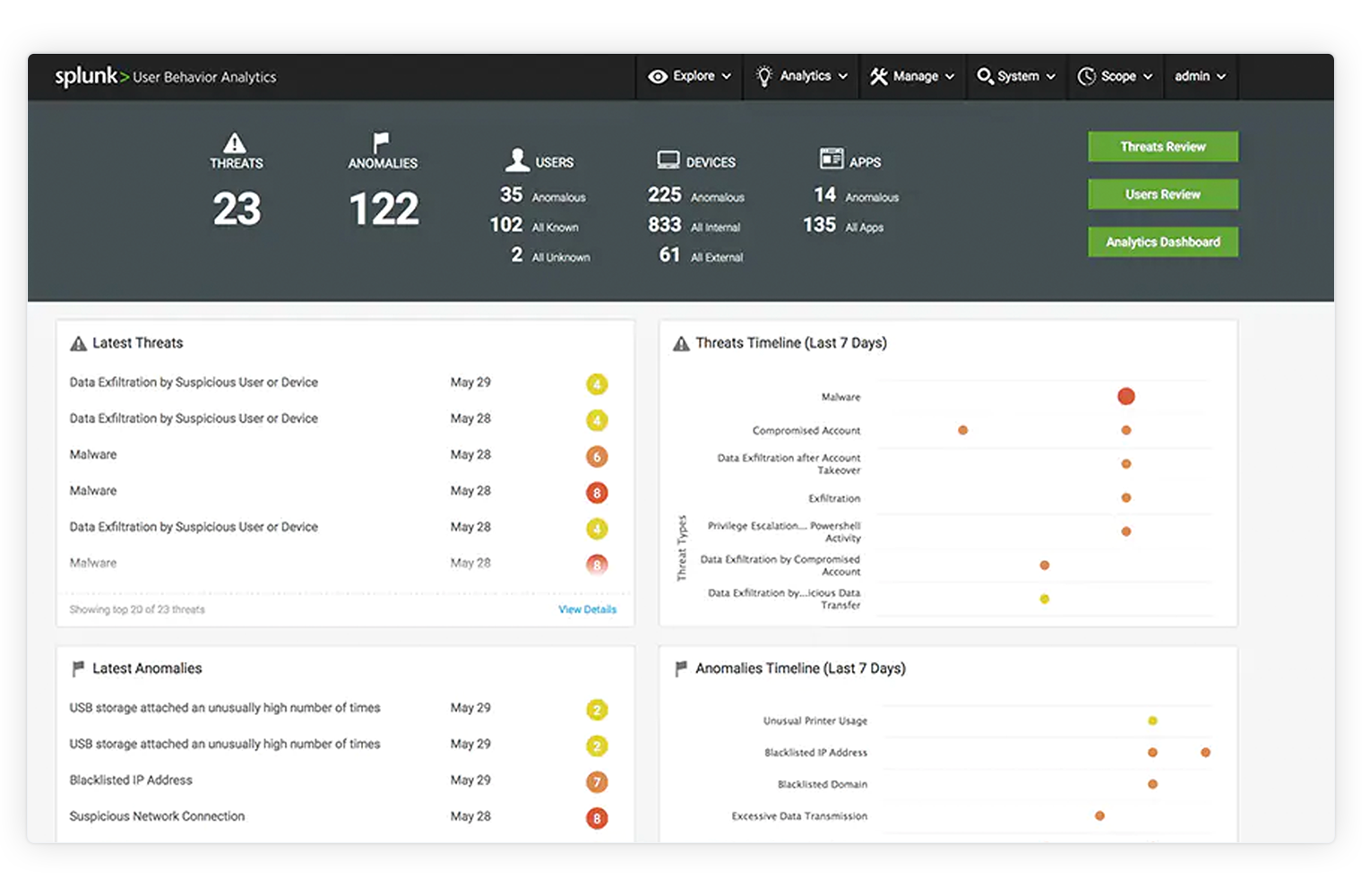

Schneller überprüfen und lösen: Milliarden von Roh-Events werden auf einige Dutzend Bedrohungen heruntergebrochen. Mithilfe von Machine-Learning-Algorithmen identifizieren Sie versteckte Bedrohungen ganz ohne menschliche Analyse.

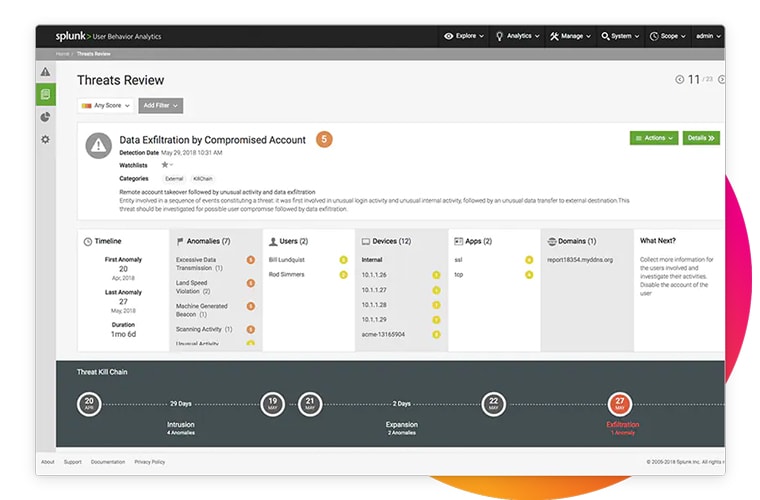

Bedrohungsprüfung und -untersuchung

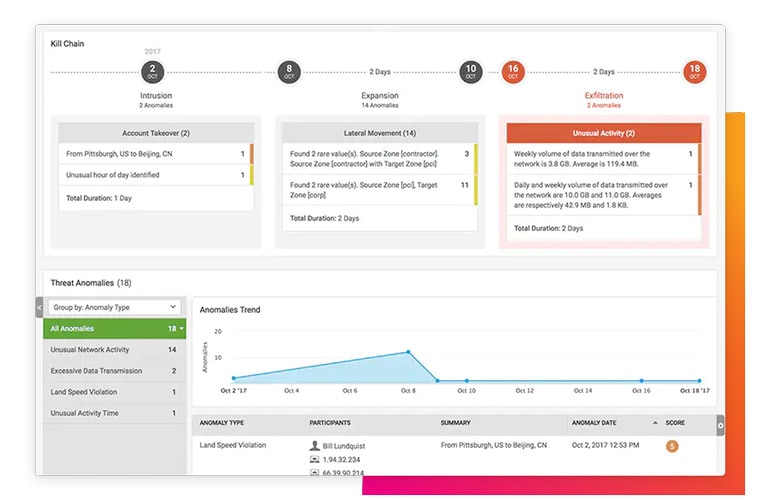

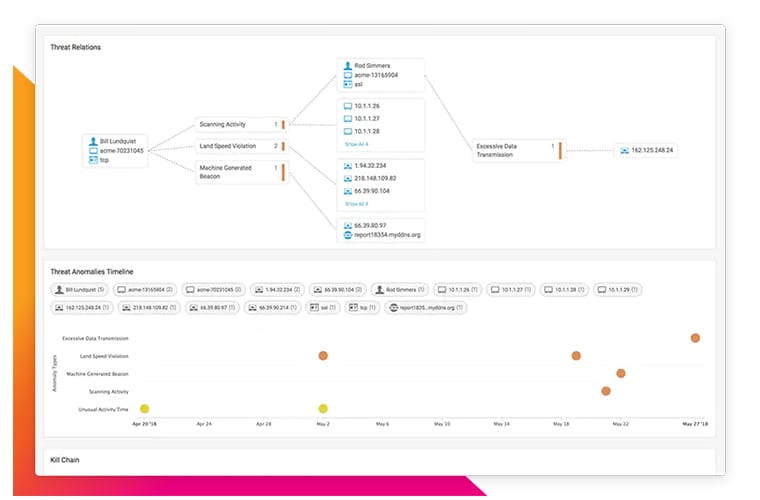

Bedrohungen als Kill Chain visualisieren und im Kontext beurteilen: Einzelne Anomalien werden über User, Konten, Geräte und Anwendungen hinweg miteinander verknüpft, sodass Sie Angriffsmuster klar erkennen können.

User Feedback Learning

Anomaliemodelle auf der Basis von Prozessen, Richtlinien, Assets, Benutzerrollen und Funktionen des Unternehmens anpassen: Durch detailliertes Feedback verbessern Sie die Zuverlässigkeit von Schweregrad-Einstufung und Bedrohungserkennung zusätzlich.

Erkennung von Kill Chains und Angriffsvektoren

Ihnen entgeht nichts: Sie spüren Seitwärtsbewegungen von Malware auf, erkennen bedrohliche Rechteausweitungen von Insidern, entdecken Verhaltensunregelmäßigkeiten und machen Botnet- und C&C-Aktivitäten sichtbar.

ERFOLGSGESCHICHTE

NASDAQ & Splunk: Damit Märkte in Bewegung bleiben

Splunk UBA gibt uns tiefe Einblicke in Insider-Bedrohungen und die Aktivitäten unserer vertrauenswürdigen Nutzer zu jedem Zeitpunkt.

Ähnliche Produkte

Noch mehr Splunk für Ihre Sicherheit

Splunk Enterprise Security

Ein branchenbestimmendes SIEM für die schnelle Erkennung, Untersuchung und Reaktion auf Bedrohungen.

Splunk SOAR

Intelligenter arbeiten und wiederkehrende Sicherheitsaufgaben automatisieren, auf Incidents in Sekundenschnelle reagieren und insgesamt die Produktivität und Präzision Ihrer Analysten steigern, sodass Ihr Unternehmen besser geschützt ist.

Splunk Mission Control

Bringen Sie Ordnung in Ihren Sicherheitsbetrieb – mit einer modernen, einheitlichen Arbeitsoberfläche, über die Sie Bedrohungen erkennen, untersuchen und darauf reagieren.