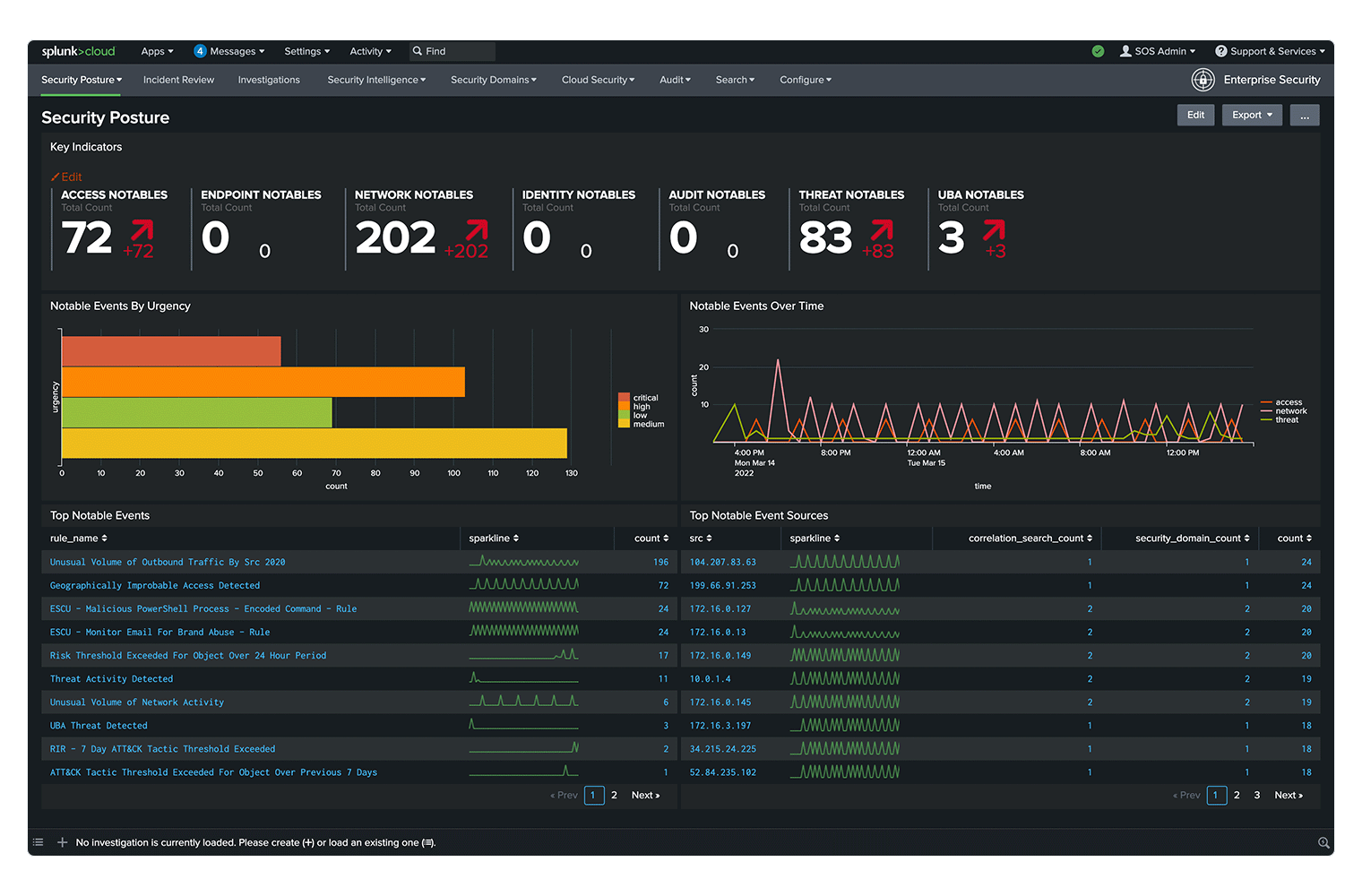

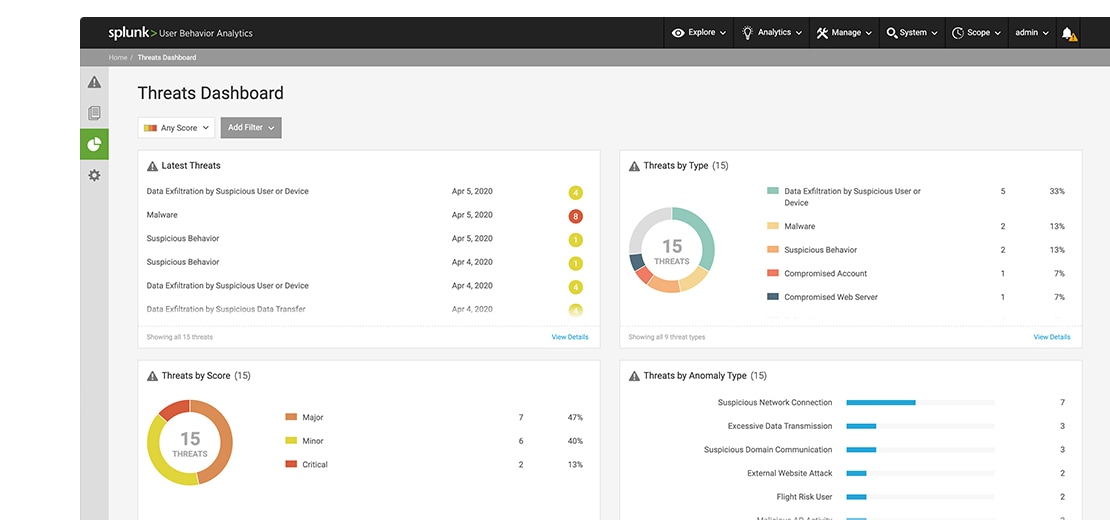

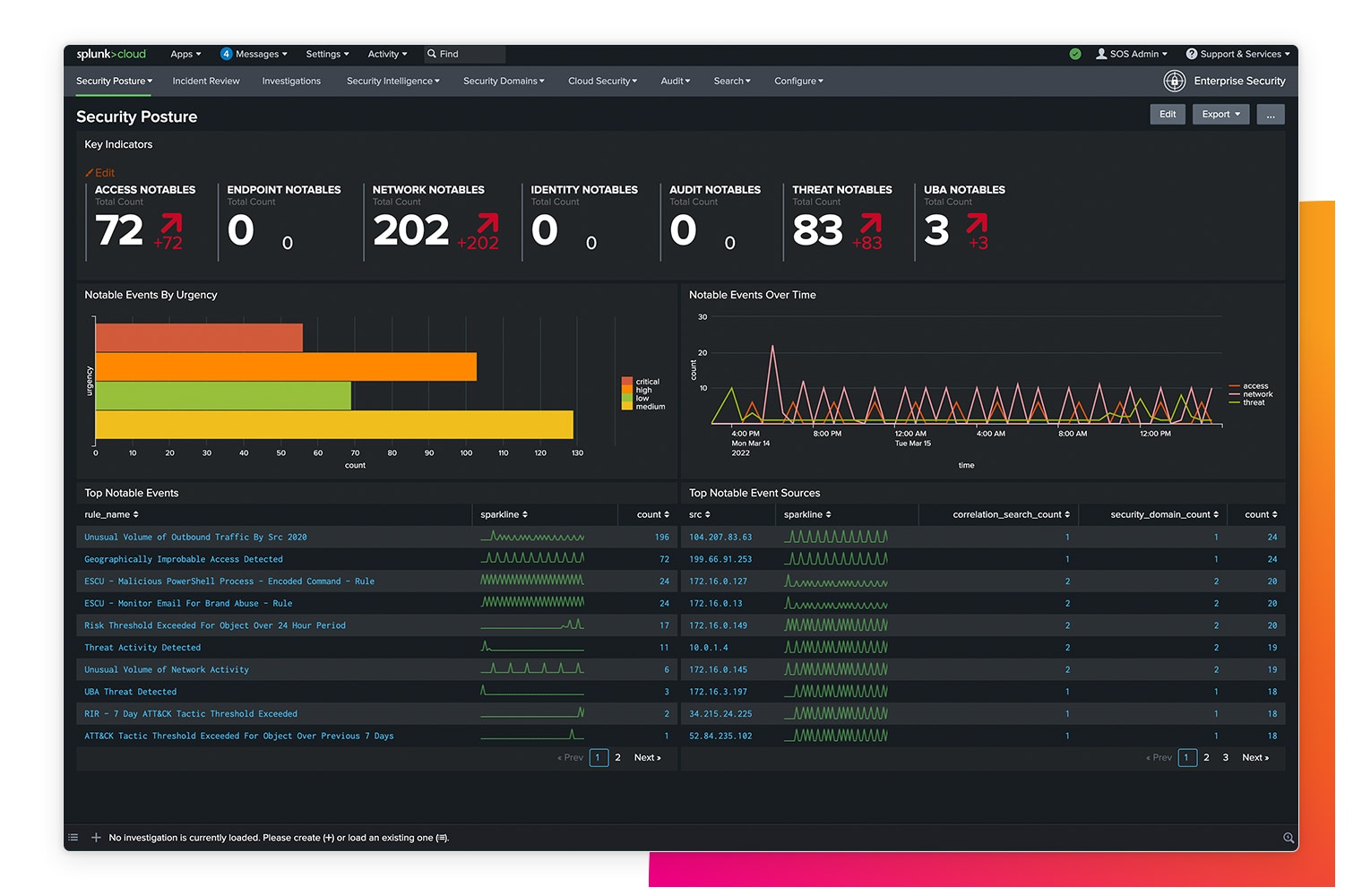

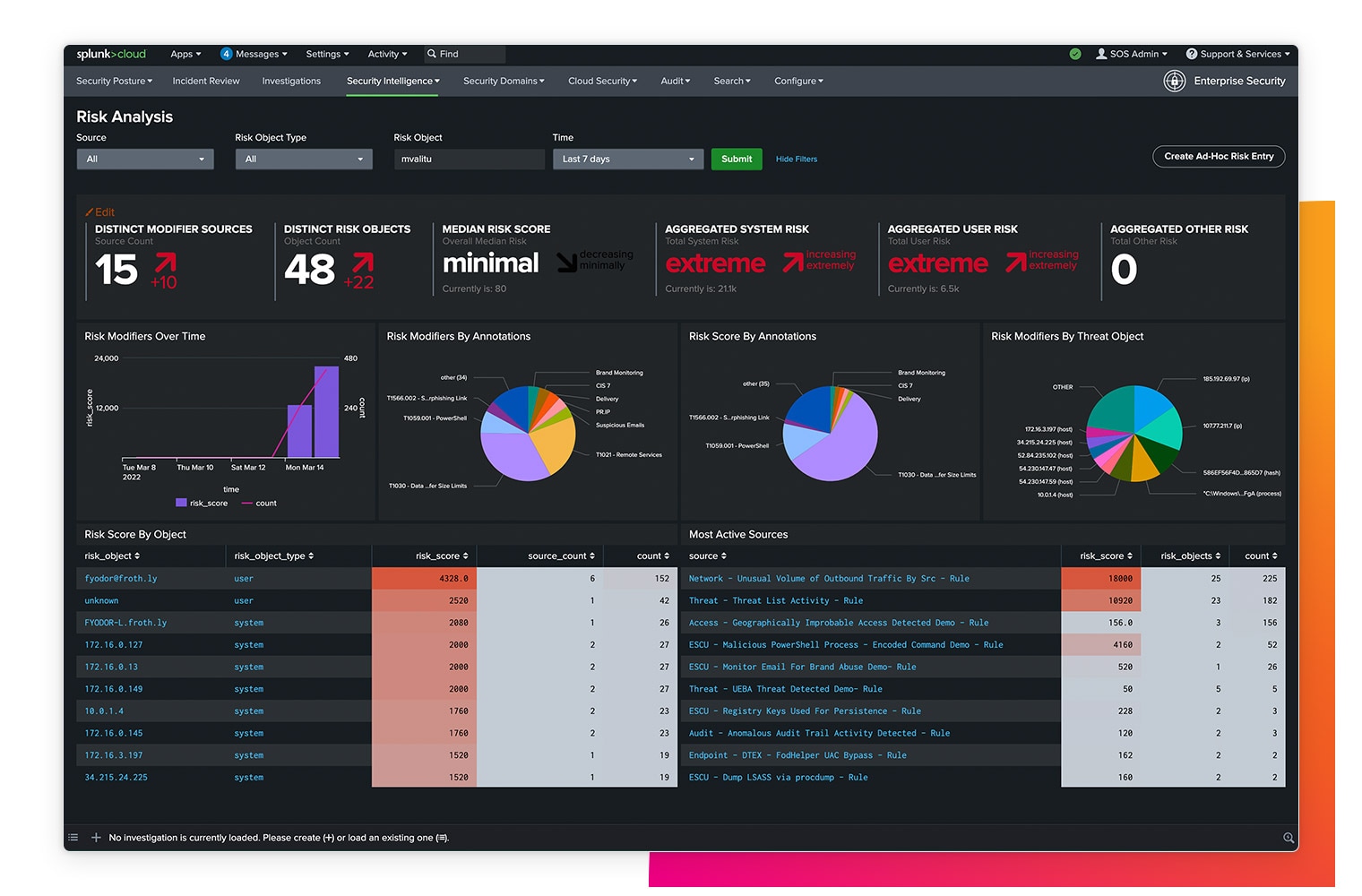

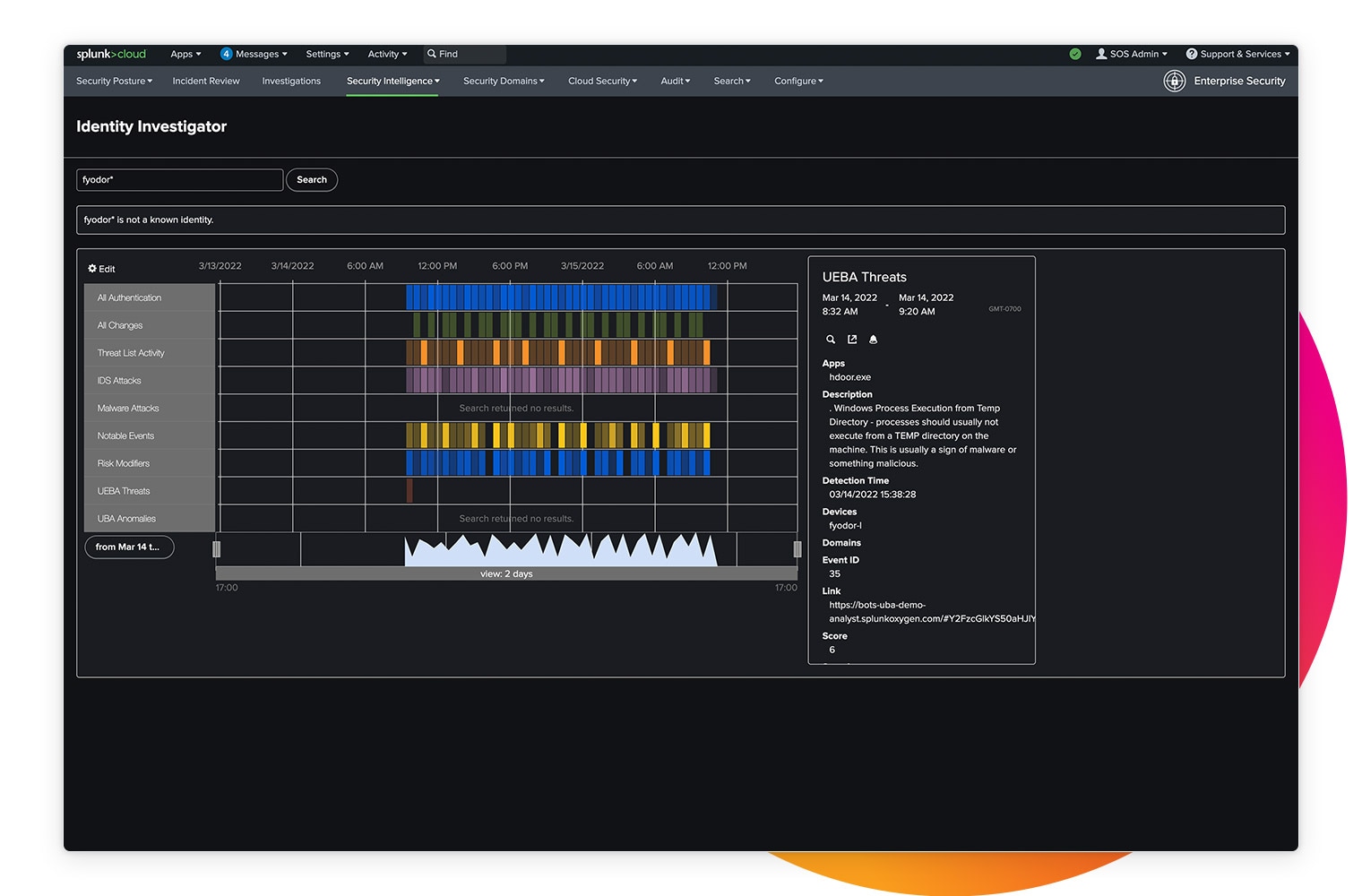

检测可能表示高级威胁的网络和主机活动。收集、索引、关联和分析所有数据,并监控活动模式。使用用户定义的阈值创建复杂的搜索。

差异

尖端技术。高级安全。

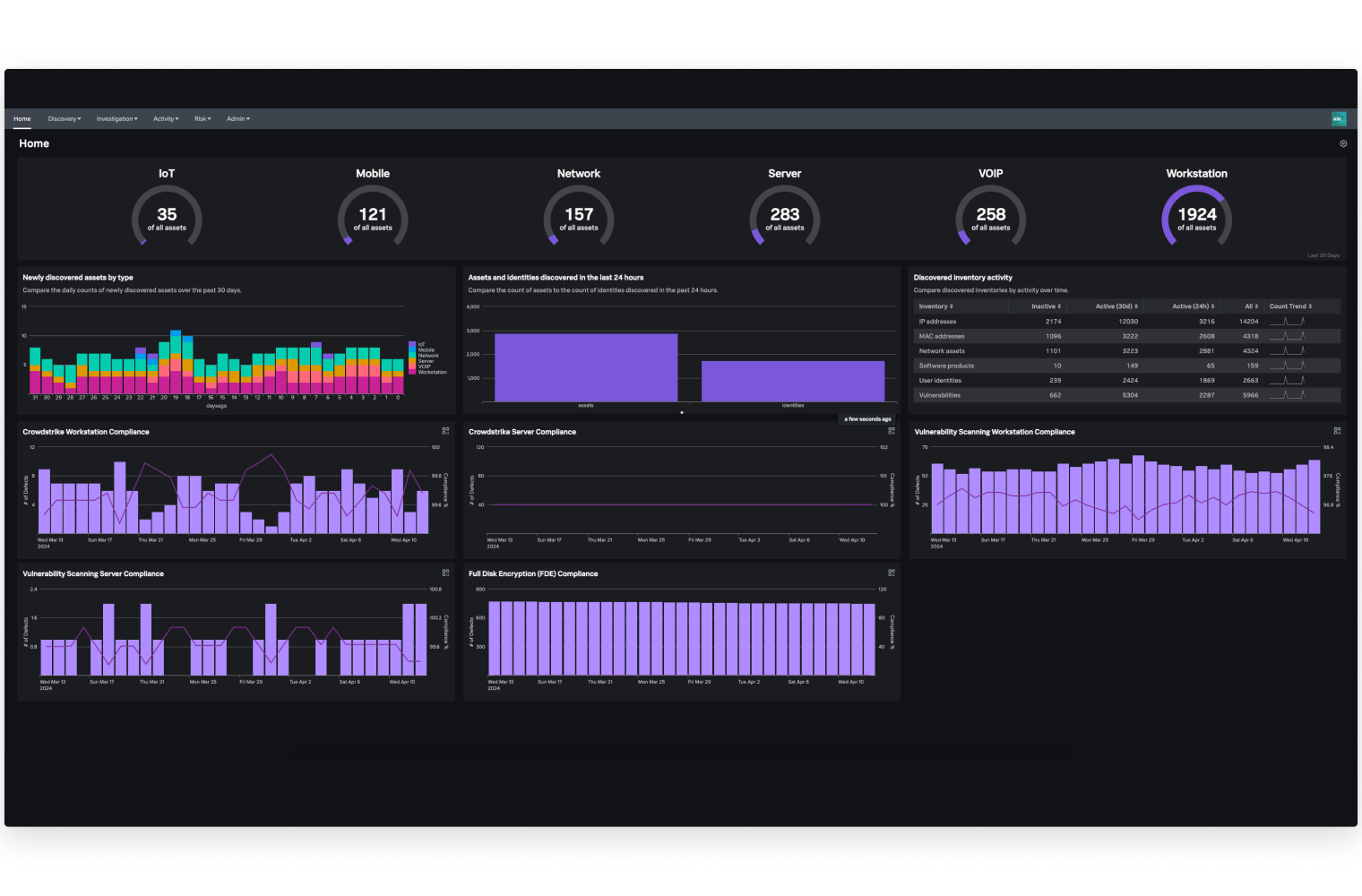

从任何来源接收和处理数据

收集和处理来自不同来源的数据,并在几毫秒内发布见解。

每天监控数十 TB 的数据

来自任何地方的任何数据 — 结构化或非结构化。

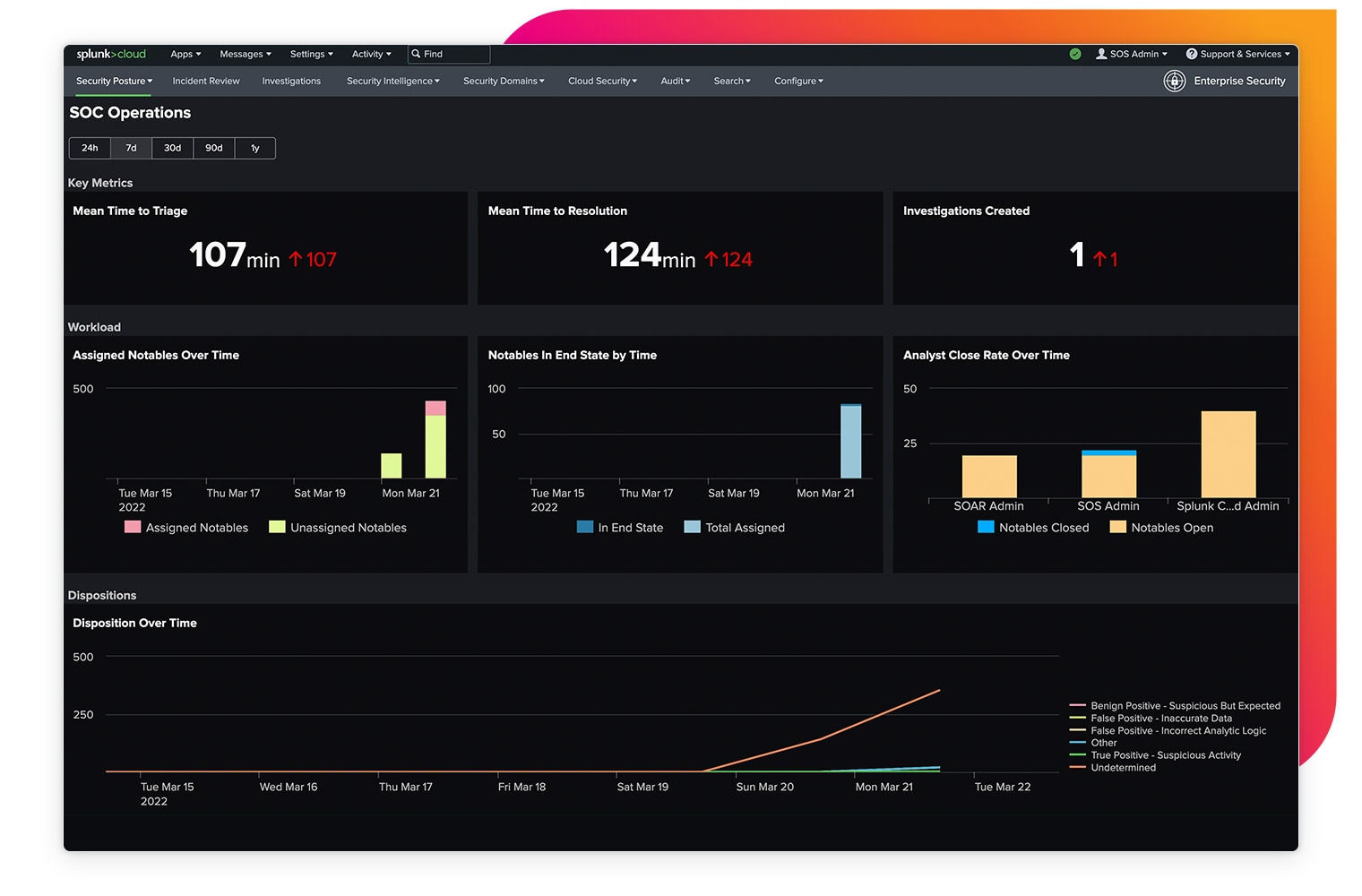

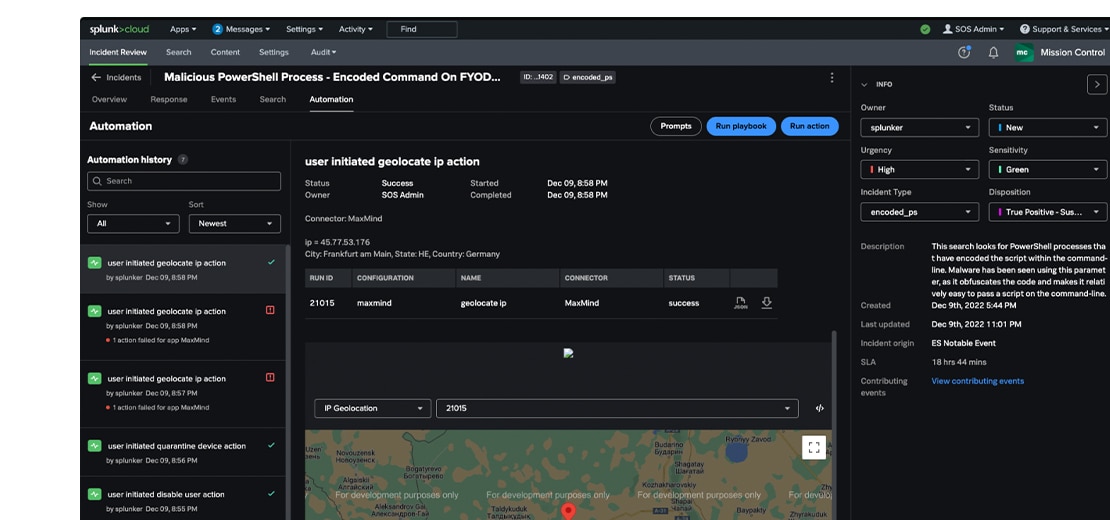

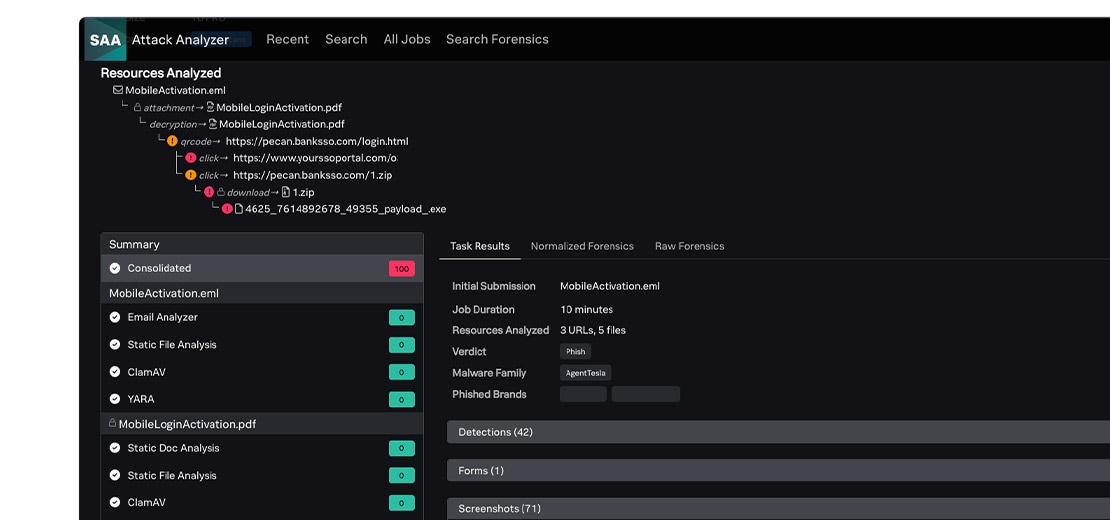

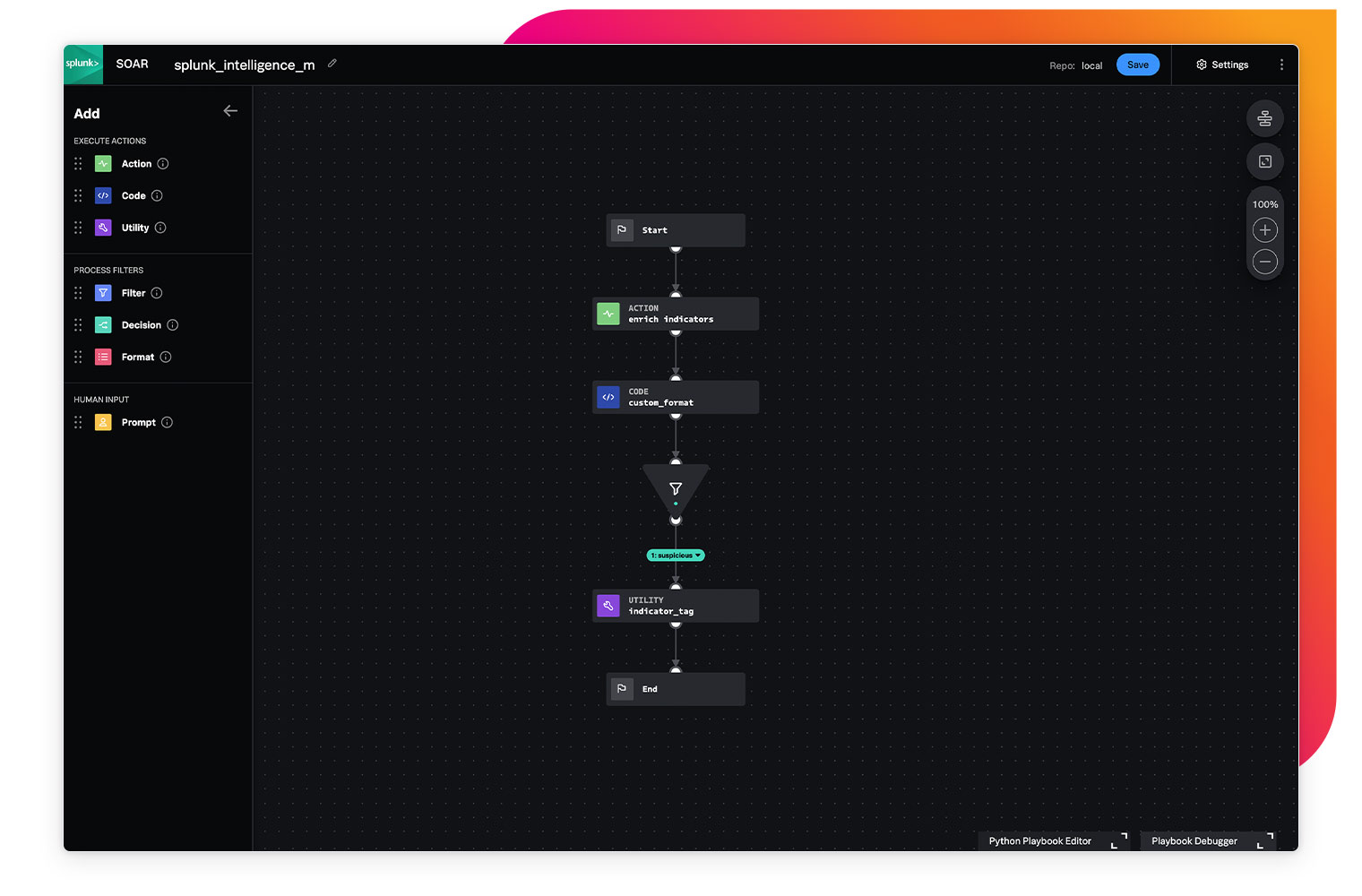

从 30 分钟到 30 秒

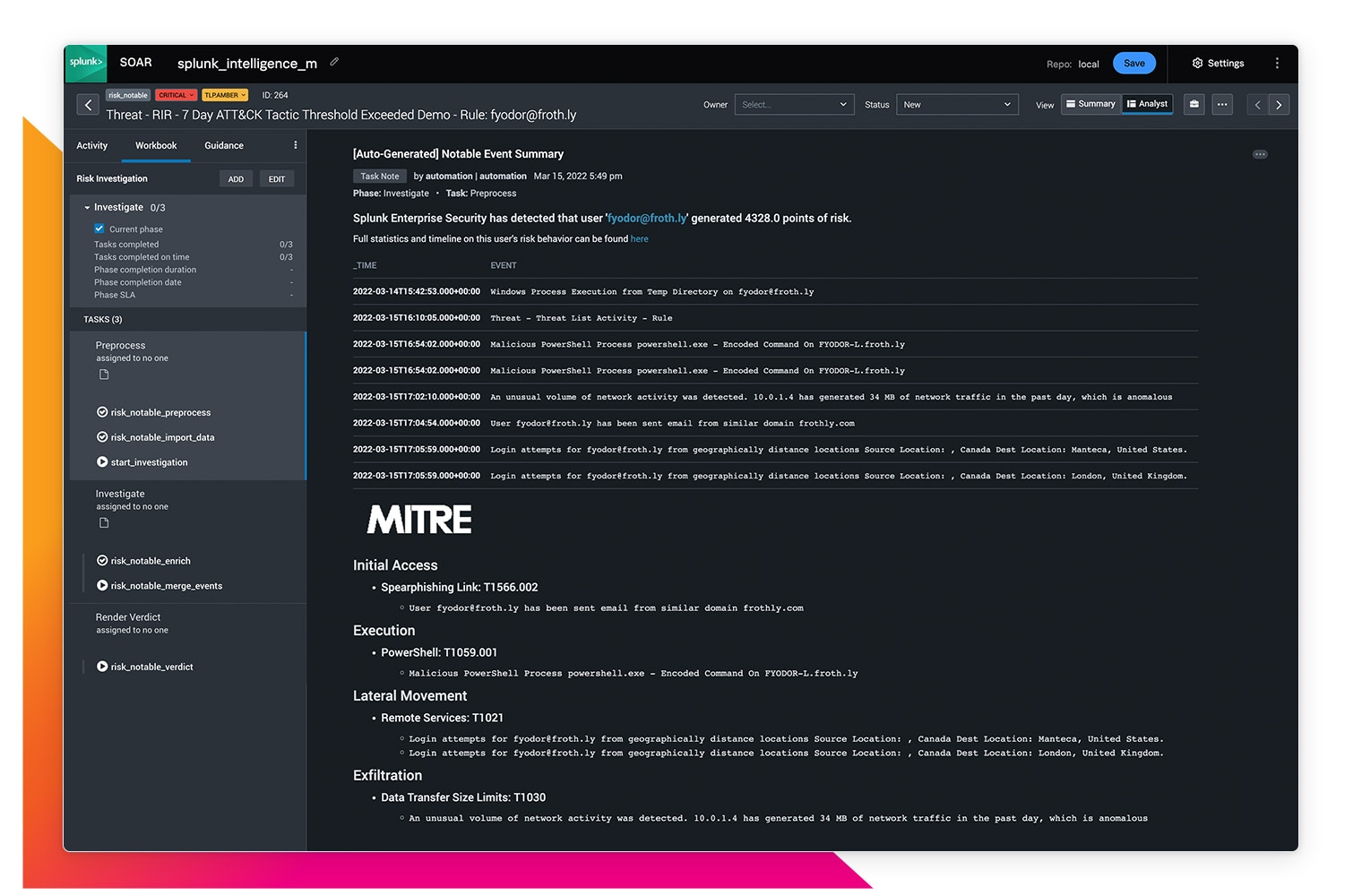

使用以机器速度执行的自动化行动手册,提高调查和响应速度。

让 3 人团队感觉像 10 人团队

自动化重复性的安全任务,以强制提高团队的生产力和效率。

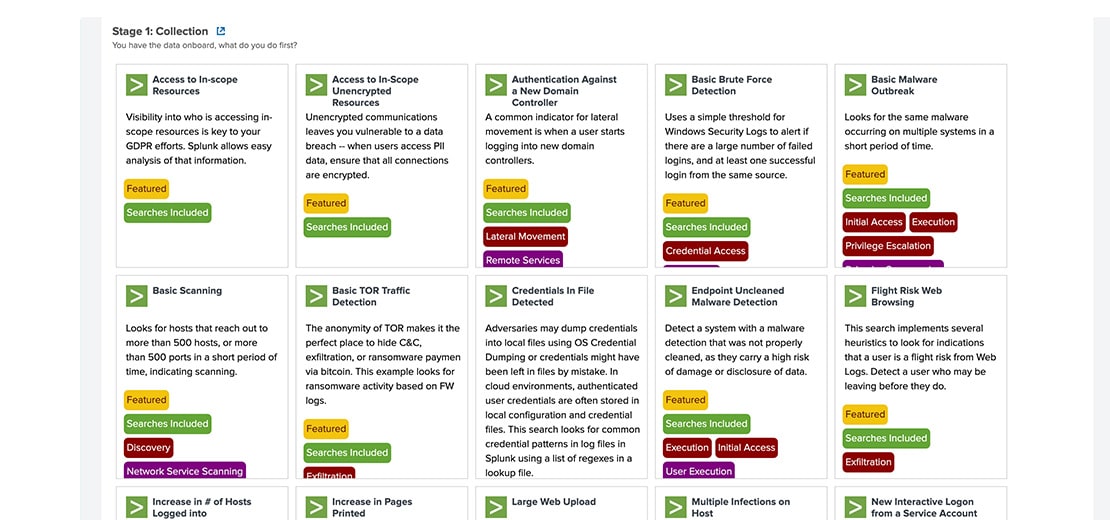

更智能的安全

利用 Splunk 威胁研究团队开发的及时、预打包的安全内容来应对最新的威胁。